南京品牌网站建设百度云盘搜索

目录

windows入侵排查

一、账号安全排查

二、端口与进程排查

三、启动项、任务计划与服务排查

四、系统信息与文件排查

五、WebShell 与病毒自动查杀

六、日志分析与追踪

总结:

Linux 入侵排查要点总结

一、账号安全

二、 历史命令记录

三、检查异常端口/进程

四、 检查开机启动项

五、 检查定时任务

六、 检查服务启动项

七、检查可疑文件/目录

八、 检查系统日志

总结:

windows入侵排查

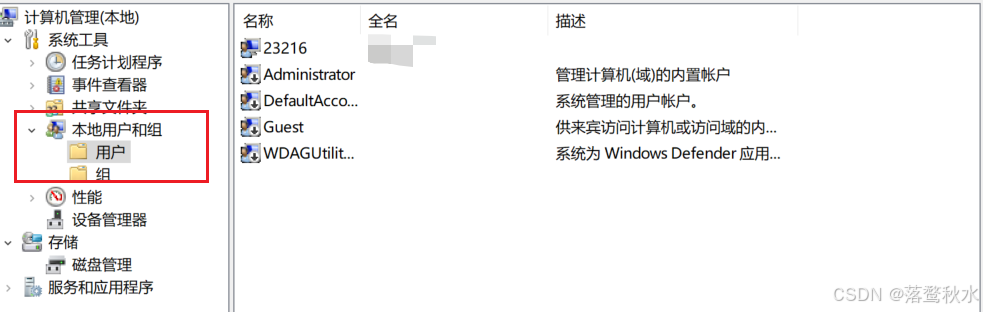

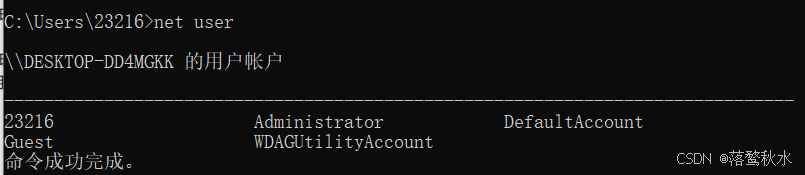

一、账号安全排查

-

检查弱口令与远程端口开放:确认远程管理端口是否暴露公网,是否存在弱密码。

-

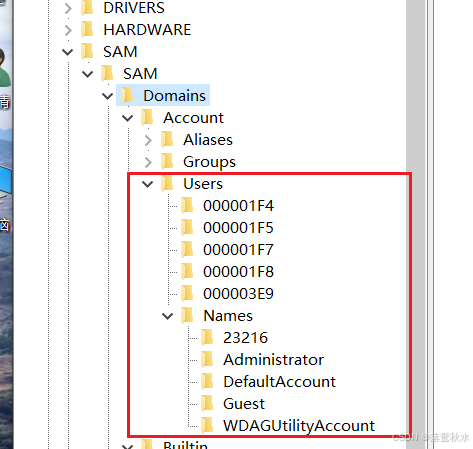

发现新增或可疑账号:查看管理员组是否有陌生账号,注意隐藏或克隆账户行为。

-

登录日志分析:使用事件查看器分析管理员登录时间、IP、是否有异常操作。

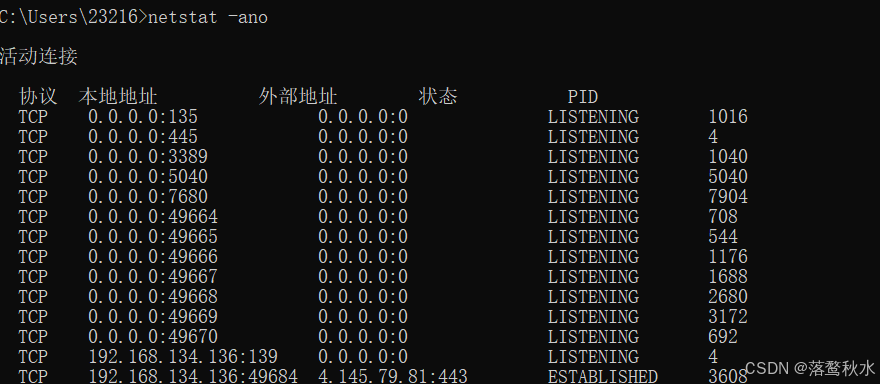

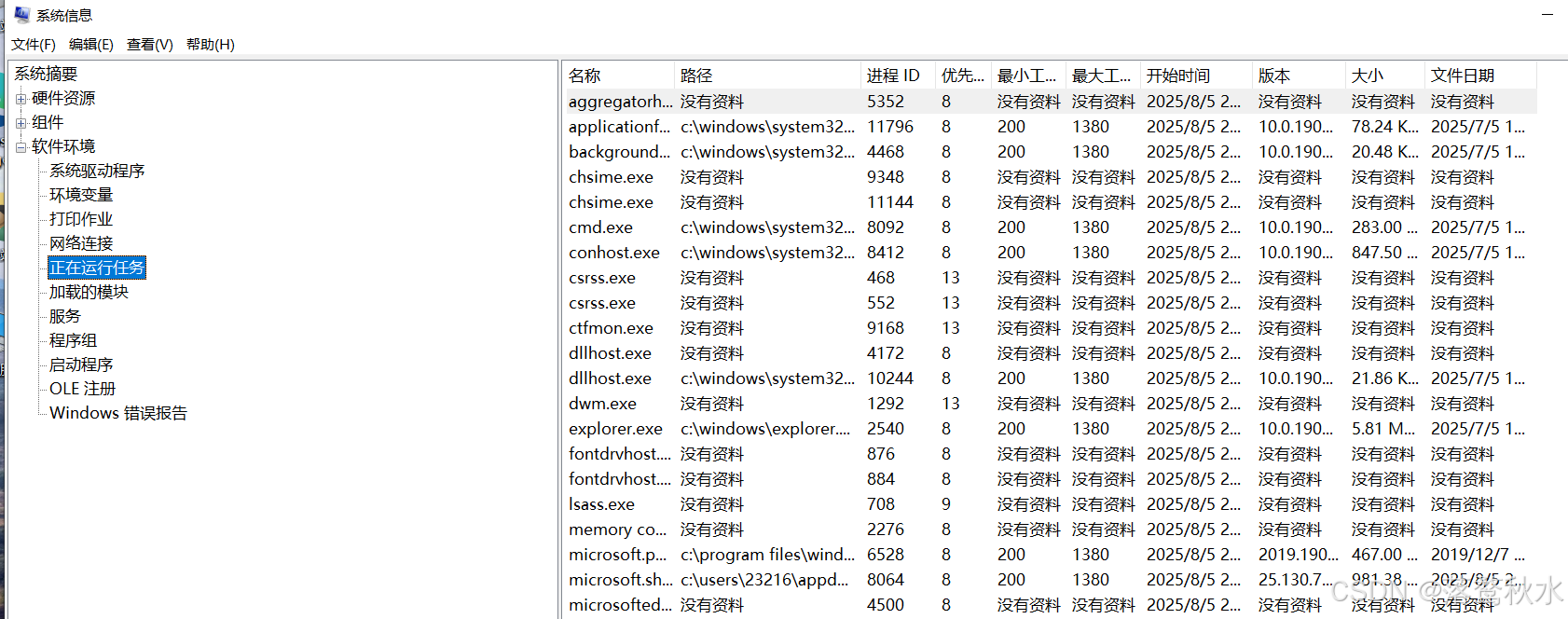

二、端口与进程排查

-

监控端口连接情况:使用

netstat -ano查看网络连接,关注异常的外联。 -

定位可疑进程:结合

tasklist、msinfo32、任务管理器或 D盾 等工具查看无签名、非法路径、资源异常的进程。 -

识别子进程行为:尤其注意那些父子链存在异常关系或反常命名的进程。

三、启动项、任务计划与服务排查

-

启动项排查:使用

msconfig和注册表查看是否存在异常开机自启项目。 -

计划任务检查:检查是否存在可疑计划任务或自动化恶意脚本执行。

-

服务自启排查:查看服务列表,识别非系统默认服务,尤其是“自动”启动类型中来源不明的服务。

四、系统信息与文件排查

-

查看系统信息与补丁状态:通过

systeminfo查看操作系统版本与补丁更新情况。 -

排查异常文件与目录:

-

用户目录中新增目录可能意味着被创建的隐藏账户。

-

%UserProfile%\Recent可查看最近访问文件,辅助识别是否打开过恶意文件。 -

按文件修改时间排序寻找非业务相关或时间反常(如修改时间早于创建时间)的文件。

-

五、WebShell 与病毒自动查杀

-

病毒查杀:使用已更新病毒库的杀毒软件进行全盘扫描。

-

WebShell查杀:建议结合使用多款 WebShell 查杀工具(如 D盾 + WebShellDetector)互补分析。

六、日志分析与追踪

-

系统日志分析:

-

首先确保系统开启了审计策略。

-

使用

eventvwr.msc查看系统、安全、应用日志,借助 Log Parser 工具分析。

-

-

Web日志分析:

-

获取中间件生成的访问日志(IIS/Nginx/Apache)。

-

建议打包离线分析,使用 EmEditor(Windows)或 Shell 命令(Linux)处理大体量数据。

-

常见事件类型、登录类型 事件:

| 事件ID | 描述 | 关键用途 |

|---|---|---|

| 4624 | 成功登录 | 分析登录来源、时间、方式 |

| 4625 | 登录失败 | 爆破尝试、未授权访问 |

| 4648 | 使用明文凭据登录 | “Pass-the-Credential”攻击分析 |

| 4672 | 带特权用户登录 | 检测高权限账户操作,如域管 |

| 4688 | 创建新进程 | 检测命令执行、恶意程序运行 |

| 4697 | 安装服务 | 后门持久化方式检测 |

| 4719 | 审计策略变更 | 检测日志清除/绕过尝试 |

| 4720 | 创建用户账号 | 横向移动、后门植入 |

| 4722 | 启用用户账号 | 恢复被禁账户作操作用 |

| 4723 | 更改本地用户密码 | 权限维持、清除痕迹 |

| 4728 | 添加用户到本地组(如 Administrators) | 权限提升 |

| 4740 | 帐号被锁定 | 爆破、误操作、横移探测 |

| 4768 | Kerberos 身份验证请求(TGT) | 域认证事件,抓包分析 TGT |

| 4769 | Kerberos 服务票据请求(TGS) | 分析访问目标服务 |

| 4776 | NTLM 认证尝试 | 识别旧协议使用,分析横向移动 |

| 5140 | 网络共享被访问 | 检测文件共享探测、感染传播 |

| 1102 | 清除审计日志 | 掩盖攻击行为 |

登录:

| 类型编号 | 描述 | 使用场景 / 风险分析 |

|---|---|---|

| 2 | 本地控制台登录 | 物理登录或 RDP 登录后使用本地界面 |

| 3 | 网络登录 | 通过网络协议(如 SMB)连接;常见于 lateral movement |

| 4 | 批处理作业登录 | 如计划任务、脚本任务 |

| 5 | 服务登录 | 服务以某个用户身份启动 |

| 7 | 解锁会话 | 用户会话从锁屏状态解锁 |

| 8 | 网络明文凭据登录(Clear Text) | 一般在使用某些协议(如 HTTP Basic)时出现 |

| 9 | 新凭据登录(RunAs) | “以管理员身份运行” |

| 10 | 远程交互式登录(RDP) | 远程桌面连接 |

| 11 | 本地用户远程登录 | RDP 登录后执行本地动作 |

| 12 | 远程会话解锁 | RDP连接中的 unlock 操作 |

| 13 | 缓存凭据登录 | 离线登录,如笔记本未连接域控时使用 |

再筛选日志的时候结合以上信息能更快的锁定目标。

总结:

1.查看账号是否异常

-

是否有新增/可疑管理员账号

-

是否有异常登录记录

2.检查网络连接

-

用

netstat -ano看是否有异常外联 -

定位可疑 PID 对应的进程

3.排查可疑进程

-

查看无签名、路径异常、资源占用高的进程

-

确认是否为业务进程

4.检查启动项和计划任务

-

是否有异常自启动项

-

是否有未知计划任务或服务

5.查找异常文件

-

是否有不明文件、木马、Webshell

-

文件时间是否异常(创建/修改时间)

6.查看系统日志

-

分析安全、系统、应用日志,找入侵行为痕迹

7.杀毒+Webshell查杀

-

使用安全工具全面扫描系统和站点目录

Linux 入侵排查要点总结

一、账号安全

-

查看特权账号(uid=0):

awk -F: '$3==0{print $1}' /etc/passwd -

检查可远程登录账号:

awk '/\$1|\$6/{print $1}' /etc/shadow -

检查非 root 用户是否具备 sudo 权限:

grep -v "^#\|^$" /etc/sudoers | grep "ALL=(ALL)" -

禁用或删除可疑账号:

usermod -L user # 禁用userdel -r user # 删除及其 home 目录

二、 历史命令记录

-

查看命令历史(包括时间与来源 IP)配置建议: 在

/etc/profile添加:export HISTTIMEFORMAT="%F %T $USER_IP `whoami` "export PROMPT_COMMAND="history -a" -

导出命令历史:

cat ~/.bash_history >> history.txt

三、检查异常端口/进程

-

查看监听端口与进程:

netstat -antlpls -l /proc/$PID/exe -

查看指定进程详情:

ps aux | grep PID

四、 检查开机启动项

-

检查 rc 启动目录:

ls -l /etc/rc.d/rc3.d/more /etc/rc.local -

注意软链接名称:

S开头为启动项,K为关闭项

五、 检查定时任务

-

检查计划任务位置:

/var/spool/cron/*/etc/crontab/etc/cron.*/*/etc/anacrontab -

示例查看所有每日任务内容:

more /etc/cron.daily/*

六、 检查服务启动项

-

查询服务自启动状态:

chkconfig --list | grep "3:on\|5:on" -

使用

ntsysv进行可视化管理(限 RPM 安装服务)

七、检查可疑文件/目录

-

查找最近访问、修改、创建的文件:

find / -type f -atime -1 -

查看文件详细信息(如 webshell):

stat suspicious_file -

特别关注

/tmp、/dev/shm、隐藏文件夹(如..)

八、 检查系统日志

-

日志路径:

/var/log/ -

核心日志文件及说明:

文件名 说明 secure 授权、认证、账号操作日志 messages 系统通用重要信息 btmp 错误登录记录( lastb查看)wtmp 登录、注销、关机等事件 cron 定时任务执行记录 -

日志分析示例:

-

爆破尝试 IP 统计:

grep "Failed password" /var/log/secure | awk '{print $11}' | sort | uniq -c | sort -nr -

成功登录信息提取:

grep "Accepted " /var/log/secure | awk '{print $1,$2,$3,$9,$11}' -

用户增删日志:

grep "useradd" /var/log/secure grep "userdel" /var/log/secure -

su 切换、sudo 操作日志:

grep "su:" /var/log/securegrep "sudo:" /var/log/secure

-

总结:

1.检查特权账号

2.检查 sudo 权限用户

3.查看登录用户及来源

4.查看历史命令记录

5.检查异常端口

6.检查异常进程

7.检查启动项(/etc/rc.local、rc3.d 等)

8.检查 crontab 和定时任务目录

9.排查 /tmp、/dev/shm 等目录中的可疑文件

10.查找隐藏文件或同一时间创建的文件

11.分析 /var/log/secure 等日志文件

12.提取爆破行为、登录成功、用户变更等日志信息