Polar MISC (

RGB100

打开是一串emoji,首先考虑是base100,发现并不是,换一种思考方式,用hex打开看看,也并未发现明显特征。

其实就是base100,需要去除换行符才可以!

出来一串数据,思考究竟表示什么。看到最后是个0,怀疑是ASCII,排列出正确的ASCII值。

broken_hash

给了一个提示,暂时不看,有一个图片,找一下信息

文件隐藏有flag,同时借助tips了解到实际上rar文件是只有数字+字母的值,看来暴力破解搞不出来了。

rar已经提示了一部分:7bf21a26cd6,所以只要利用暴力破解找到即可。

import string,re,hashlib

goal='7bf21a26cd6'

dic = string.ascii_letters+string.digits

for a in dic:for b in dic:for c in dic:for d in dic:test_chr=str(a)+str(b)+str(c)+str(d)flag=hashlib.md5(test_chr.encode()).hexdigest()if(re.findall(goal,flag)):print(flag)exit()

LSB

LSB隐写就好了

docx隐写

直接打开首先更改字体颜色,就看到第一段flag:flag{I_be1ieve

解压就找到第二段:flnd_+h3m}

还有一段隐藏文字,拼接在一起即可。

0和255

看题目代码,把图片转为了RGB数据,我们逆向即可

from PIL import Imagel =[[255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 0, 0, 0, 0, 0, 0, 0, 255, 0, 0, 0, 0, 255, 0, 0, 0, 255, 255, 0, 0, 0, 0, 0, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 255, 255, 255, 255, 0, 255, 0, 255, 255, 0, 255, 0, 0, 255, 255, 255, 0, 255, 255, 255, 255, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 255, 0, 0, 255, 255, 0, 0, 0, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 0, 0, 255, 0, 0, 255, 0, 0, 0, 255, 0, 255, 0, 0, 0, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 0, 255, 255, 255, 255, 255, 255, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 255, 255, 255, 255, 0, 255, 0, 255, 255, 255, 0, 255, 255, 0, 255, 255, 0, 255, 255, 255, 255, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 0, 0, 0, 0, 0, 0, 255, 0, 255, 0, 255, 0, 255, 0, 255, 0, 255, 0, 0, 0, 0, 0, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 0, 0, 0, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 0, 255, 255, 0, 255, 255, 255, 255, 0, 0, 0, 0, 255, 255, 255, 255, 0, 0, 0, 255, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 0, 255, 255, 255, 0, 0, 255, 0, 0, 0, 0, 255, 255, 255, 0, 0, 255, 255, 255, 0, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 0, 255, 255, 255, 0, 255, 255, 0, 255, 0, 255, 0, 255, 0, 0, 255, 255, 255, 255, 255, 255, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 0, 0, 255, 255, 0, 0, 0, 255, 255, 0, 0, 0, 255, 255, 255, 255, 255, 0, 255, 255, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 255, 0, 255, 255, 0, 255, 0, 0, 255, 255, 255, 255, 255, 255, 255, 255, 0, 0, 0, 255, 255, 255, 255, 0, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 0, 0, 255, 255, 0, 255, 255, 255, 255, 0, 0, 0, 0, 255, 0, 255, 255, 0, 0, 255, 0, 0, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 255, 0, 255, 255, 0, 0, 255, 255, 255, 0, 255, 0, 0, 0, 0, 255, 0, 0, 255, 0, 0, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 255, 0, 0, 0, 0, 255, 255, 0, 255, 255, 255, 0, 0, 0, 255, 255, 0, 0, 255, 0, 0, 255, 255, 0, 255, 255, 255, 255, 255], [255, 255, 255, 255, 0, 0, 0, 255, 255, 255, 0, 255, 0, 0, 0, 0, 255, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 0, 0, 0, 0, 255, 0, 0, 255, 0, 255, 255, 255, 0, 0, 255, 0, 255, 255, 255, 255, 255], [255, 255, 255, 255, 0, 0, 0, 0, 0, 0, 0, 255, 255, 255, 0, 0, 0, 0, 255, 255, 0, 255, 0, 255, 0, 255, 255, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 255, 255, 255, 255, 0, 255, 255, 255, 255, 0, 255, 0, 0, 0, 0, 255, 255, 255, 0, 255, 0, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 255, 255, 255, 0, 0, 0, 255, 255, 0, 0, 0, 0, 0, 0, 0, 0, 255, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 0, 255, 255, 255, 0, 0, 255, 255, 255, 0, 255, 0, 0, 255, 0, 0, 255, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 255, 255, 255, 255, 0, 255, 0, 255, 255, 255, 0, 255, 0, 0, 0, 255, 0, 255, 255, 255, 255], [255, 255, 255, 255, 0, 255, 255, 255, 255, 255, 0, 255, 255, 0, 255, 0, 0, 255, 255, 0, 255, 0, 0, 0, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 0, 0, 0, 0, 0, 0, 0, 255, 255, 0, 0, 0, 255, 255, 255, 0, 255, 255, 255, 0, 255, 255, 0, 0, 0, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255], [255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255]]blank = Image.new('RGB', [33, 33])

for i in range(33): # heightfor j in range(33): # widthcolor_value = l[i][j]color = (color_value, color_value, color_value)blank.putpixel((j, i), color)blank.save('output.png')

xshell密码破解

复制自:Polar Misc刷题 | 晴川's Blog🌈

解密工具

https://github.com/dzxs/Xdecrypt

根据题目表述:SID给了,Xshell保存密码的配置文件给了,当用户使用Xshell登录服务器时使用了保存密码的功能,Xshell就会在其Session文件夹中保存有当前的密码加密哈希,此时再需要知道目标用户的机器名和SID值就可以破解该密码。

正常当拿到Shell后输入whoami /user即可看到SID值,这里题目已经把xsh文件和用户的SID值给出了。

python Xdecrypt.py -s purpletS-1-5-21-323397330-1794634962-2946154912-1001 -p vYZ6tni/wCY0aWv83Tu+0 |

爆破鬼才

老套路了。只需要提取压缩包+爆破即可。

爱你

爱每一位读者~~

随波逐流看LSB隐写有压缩包,提取出来看看。

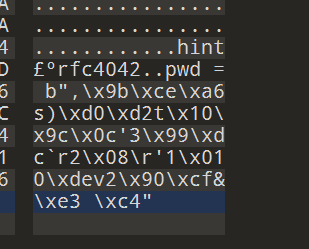

010看到提示:

rfc4020.其实是提出了UTF9,虽然没有被采用.在github下载utf9库。即可找到密码。

import utf9

password= b",\x9b\xce\xa6s)\xd0\xd2t\x10\x9c\x0c'3\x99\xdc`r2\x08\r'1\x010\xdev2\x90\xcf&\xe3 \xc4"

print(utf9.utf9decode(password))社会主义大法好

参考了PolarCTF2023冬季个人挑战赛wp含web、misc、crypto_polar冬季赛-CSDN博客

给了一张没有后缀名字的图片。里面没有隐藏文件

修改高度,里面也没有内容,压缩包肯定已经被加密了,似乎没有思路了

看来得爆破,图片内有几个数字,先尝试看看是不是

密码是1945

进去看,是社会核心价值观解密, 解开根据前面的特征判断是一个CryptoJS含key加密,猜测是AES或者DES,用随波逐流自带的工具一个个尝试

使出来是Rabbit解密

flag:flag{Hold_high_the_banner_of _socialism}

1小时10分钟后看海

参考了polarctf靶场[MISC]祺贵人告发、费眼睛的flag、1小时10分钟后看海、发售花海、A 宽宽 S 00 E-CSDN博客

这是一道网络迷踪题目。需要得出看海地点。

我们直接搜索图片信息北戴河火车站,搜到是在秦皇岛。

应该是需要找到详细的地点,根据公交站牌提示在高德找

801路由两个海岸站,根据1小时10分钟,一站大概是5分钟,有个十几站

好吧这样算不行,我们一个个试,一个蔚蓝海岸一个黄金海岸

最后答案是黄金海岸

不要骂人哦

估计自己定义了一个加密算法,我们根据题目提示爬梯子,找到数字对应的字符

看了一眼官方视频总算搞清楚玩法了,字符替换即可。

偷了PolarCTF2024春季个人挑战赛wp | HvAng's Nests的数据提交,嘻嘻嘻

你懂二维码吗?

压缩包内的图片没啥实际内容,里面有个压缩包损坏了。

利用winrar修复之后,里面是一个已经被加密的文本和一个二维码。,看样子也不是明文攻击

二维码图片后有个666777888看着不是数据,果然是压缩包密码

进去后直接16进制转文件,是一个真正的二维码,扫码即可。

加点儿什么

图片里面有压缩包

是以下代码:

#include<bits/stdc++.h>

using namespace std;

#define MAX 100

//提示:密文输入372658619JI0707I8G64HF2400F96991

//提示[1]:代码不是完全准确,需要你加点东西(非常简单)

char ciphertext[MAX]; //密文

char plaintext[MAX]; //明文

int K=4;

//加密

void Encryption()

{cout<<"请输入明文:"<<endl;gets(plaintext);cout<<"密文为:"<<endl;for(int i=0; plaintext[i] != '\0'; i++){if(plaintext[i] >= 'A' && plaintext[i] <= 'Z'){ciphertext[i] = (plaintext[i] - 'A' + K) % 26 + 'A';}else if (plaintext[i] >= 'a' && plaintext[i] <= 'z'){ciphertext[i]=(plaintext[i] - 'a' + K) % 26 + 'a';}elseciphertext[i] = plaintext[i];cout<<plaintext[i];}printf("\n");

}//解密

void Decryption()

{cout<<"请输入密文:"<<endl;gets(ciphertext);cout<<"明文为:"<<endl;for(int i=0; ciphertext[i] != '\0'; i++){if(ciphertext[i] >= 'A' && ciphertext[i] <= 'Z'){plaintext[i] = ((ciphertext[i] - 'A' - K) % 26 + 26)%26 + 'A';}else if (ciphertext[i] >= 'a' && ciphertext[i] <= 'z'){plaintext[i]=((ciphertext[i] - 'a' - K) % 26 + 26)%26 + 'a';}elseplaintext[i] = ciphertext[i];}printf("\n");

}int main()

{int n,flag=1;while(flag){cout<<"请选择(1:加密,2:解密,3:退出):"<<endl;cin>>n;getchar();switch(n){case 1:Encryption();break;case 2:Decryption();break;case 3:exit(0);}}

}

只需要在解密函数调用cout即可。然后调用解密函数就好了

EZ签到

给的hint.zip伪加密修复后出来一只小猫。

又是一只脑洞提,参考了polarD&N2023东季个人挑战赛MISC_polard&n misc 通关-CSDN博客

和你终于回来了(。・∀・)ノ

F5隐写,密码是qiandao。提取出的文字是:nizhenbuhuiyiweizheshiqiandaoba

这就是密码

盗取这位大佬的思路PolarCTF-2023冬季个人挑战赛 WP - 清纯少女小琪 - 博客园

图片就被我们改好了,利用工具拼图后解密即可。

机密

里面提取出一只rar压缩包。爆破即可

是uu吗

看WPpolarD&N2023东季个人挑战赛MISC_polard&n misc 通关-CSDN博客

学到了新的知识UUencode,以及steghide

首先uuencode,然后steghide隐写,最后再次uuencode接即可

发售花海

下载hint.txt是一些花朵和等号,估计这是一个base64,但是花朵不知道对应的什么

看WP:发售花海(stegehide) - lethe311 - 博客园

这个是对应的花朵解密,原网站已经不再有这个功能,只能看别人得到的值了

应该是JAY CHOU

steg密码看WP说是歌曲发售时间,确实是让我没想到