JS逆向-安全辅助项目JSRpc远程调用Burp插件autoDecode浏览器拓展V_Jstools(上)

知识点:

JS逆向-项目-V_jstools&autoDecode&JsRpc

演示案例-JS逆向-项目-V_jstools&autoDecode&JsRpc

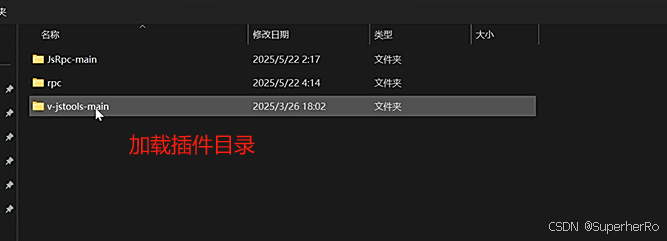

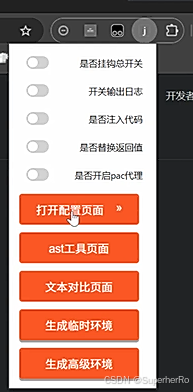

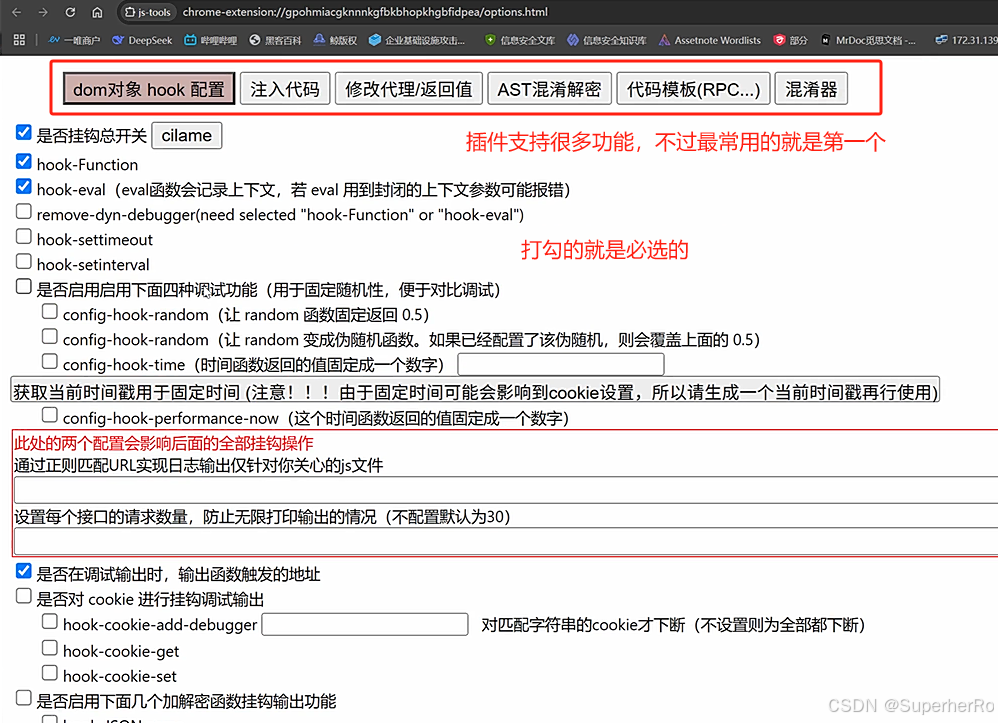

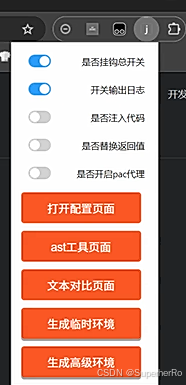

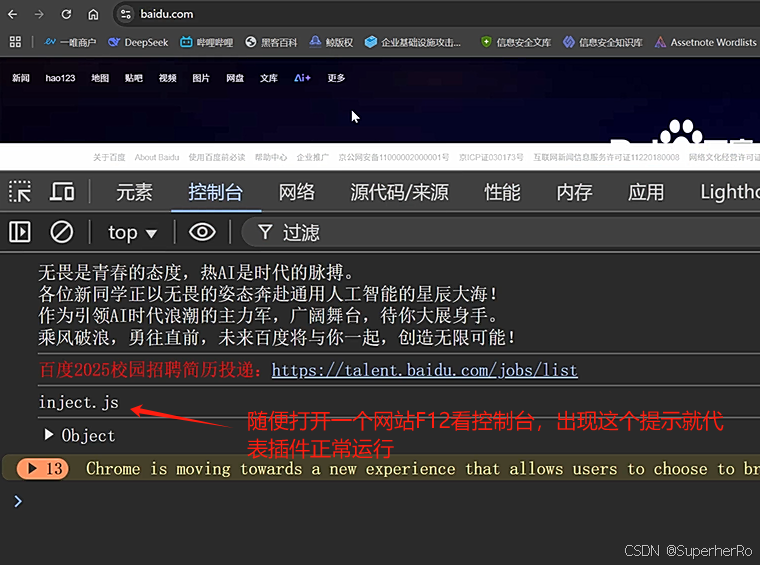

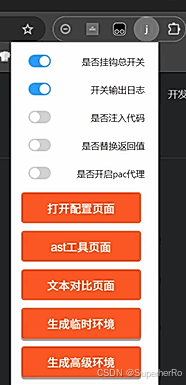

1、V_Jstools

项目地址:https://github.com/Zjingwen/v-jstools

浏览器插件拓展,它并不是一款单一的工具,而是集 AST、hook、代码注入、请求修改等等功能于一体的工具箱。

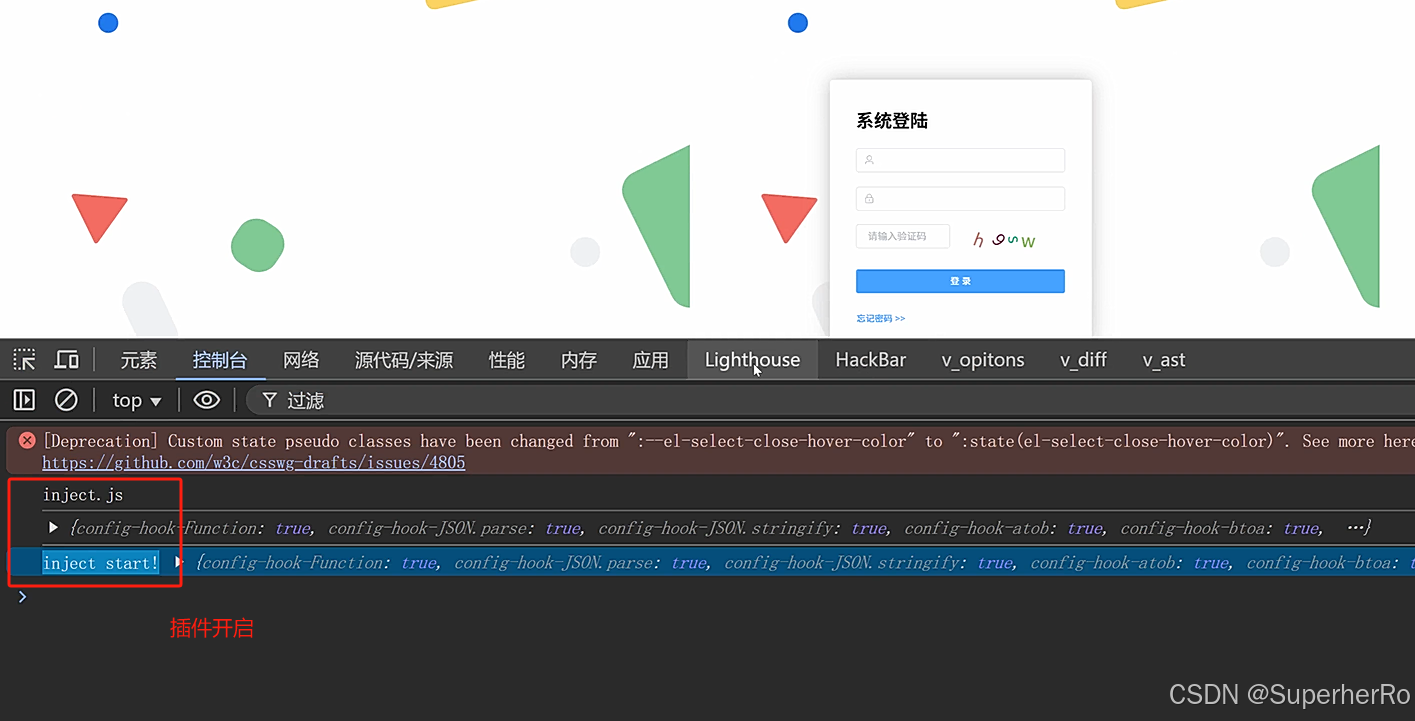

以上插件配置就完成了,下面找个案例做演示。

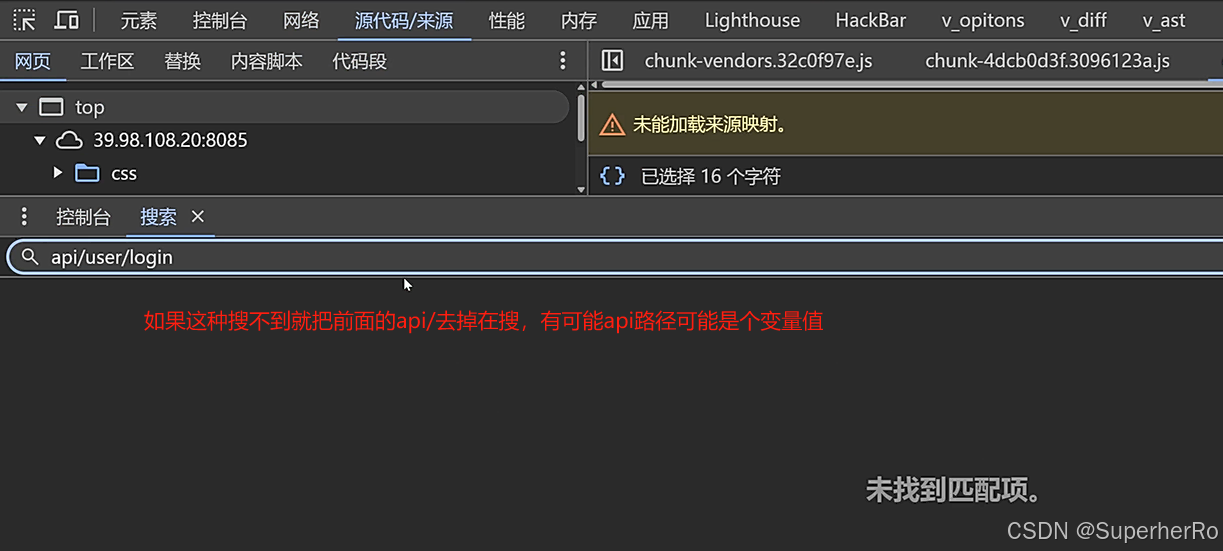

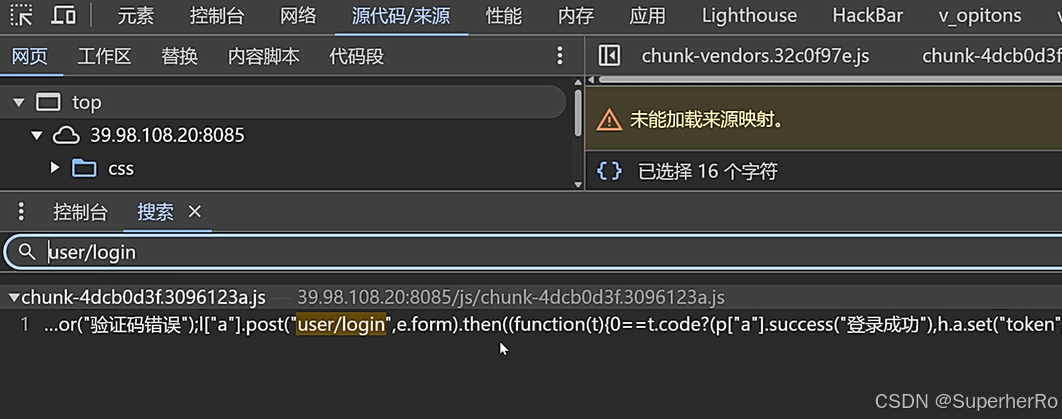

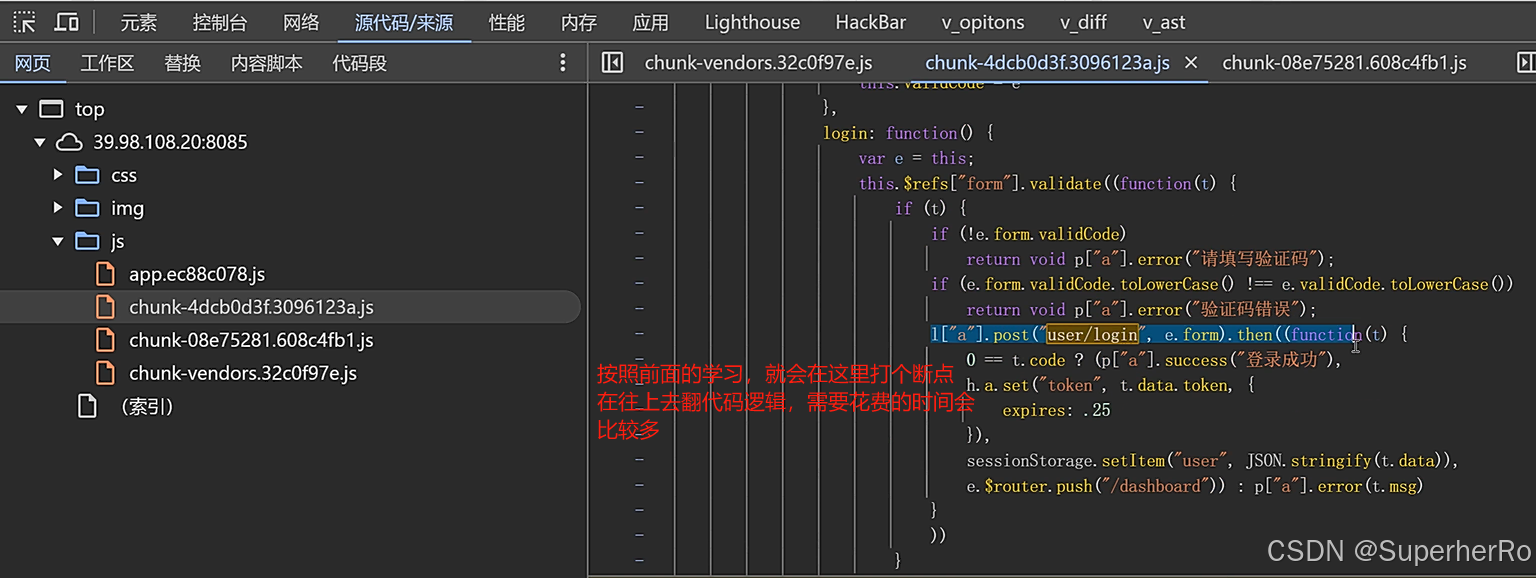

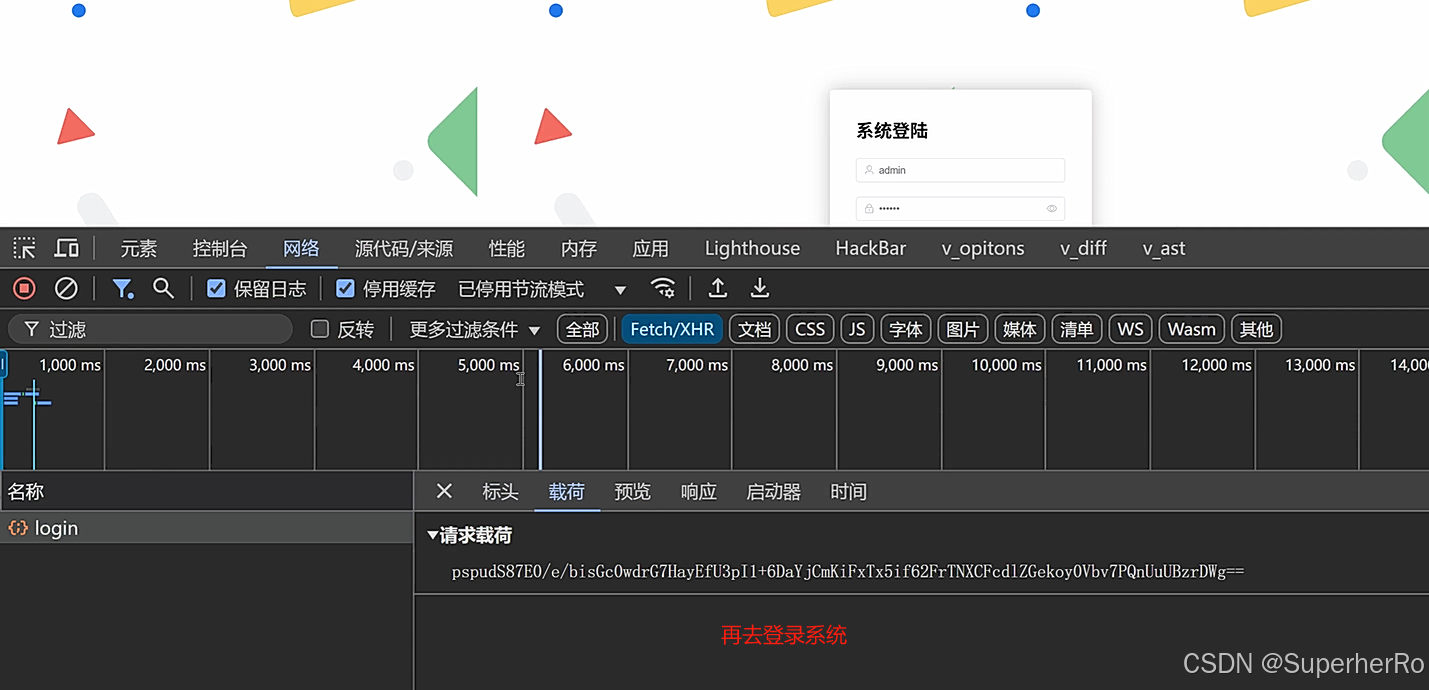

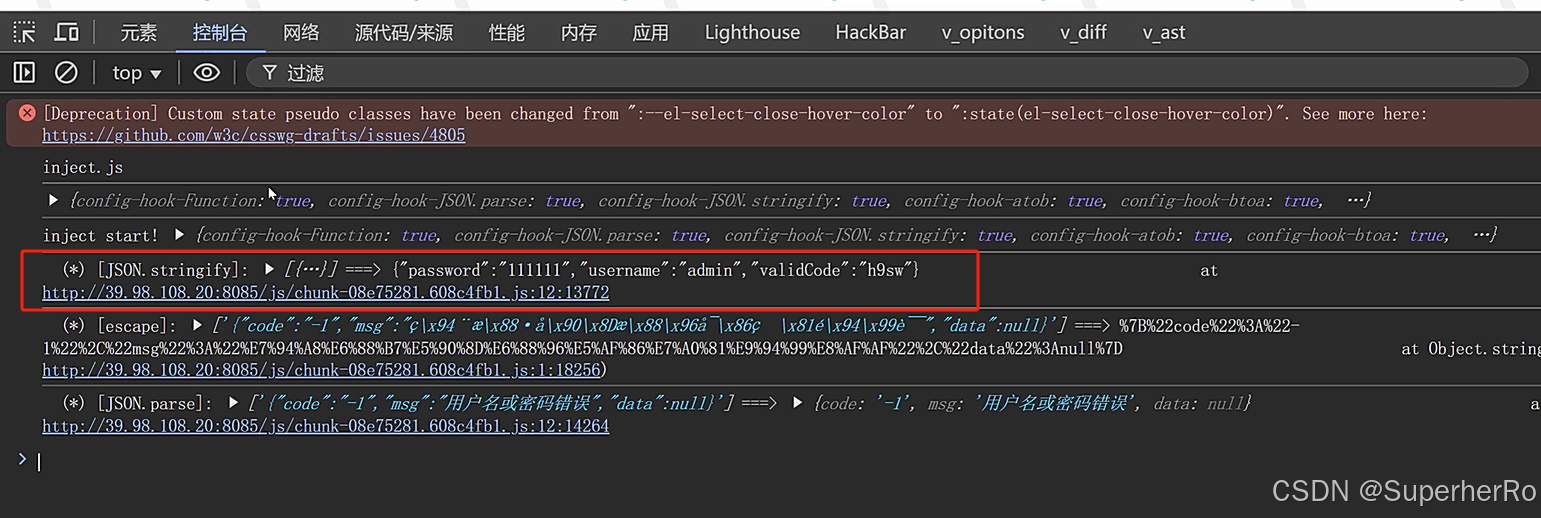

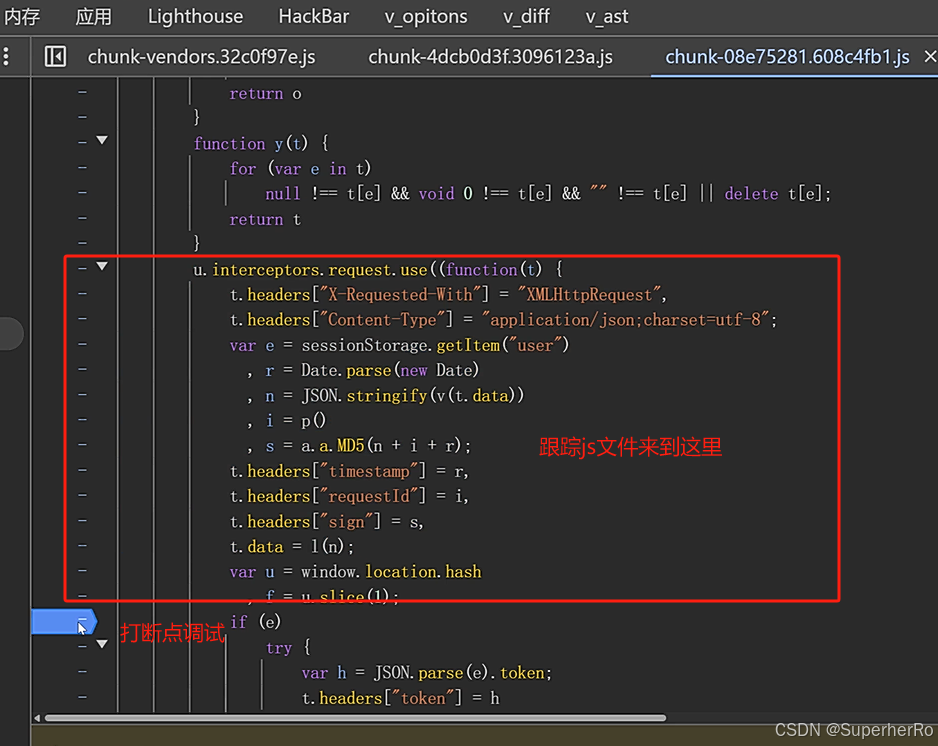

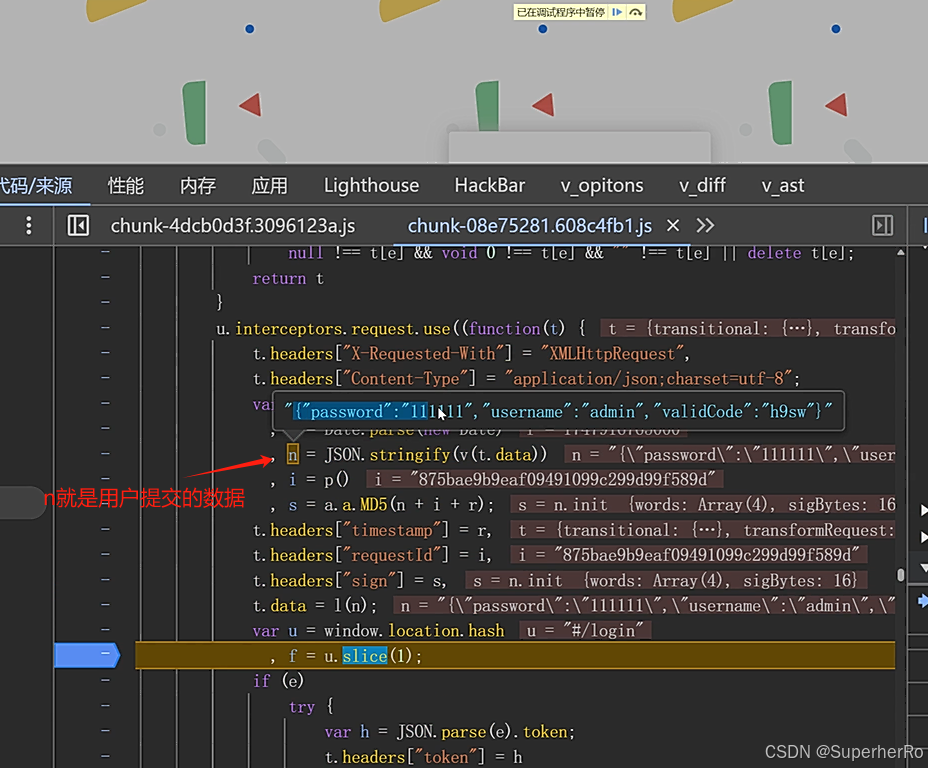

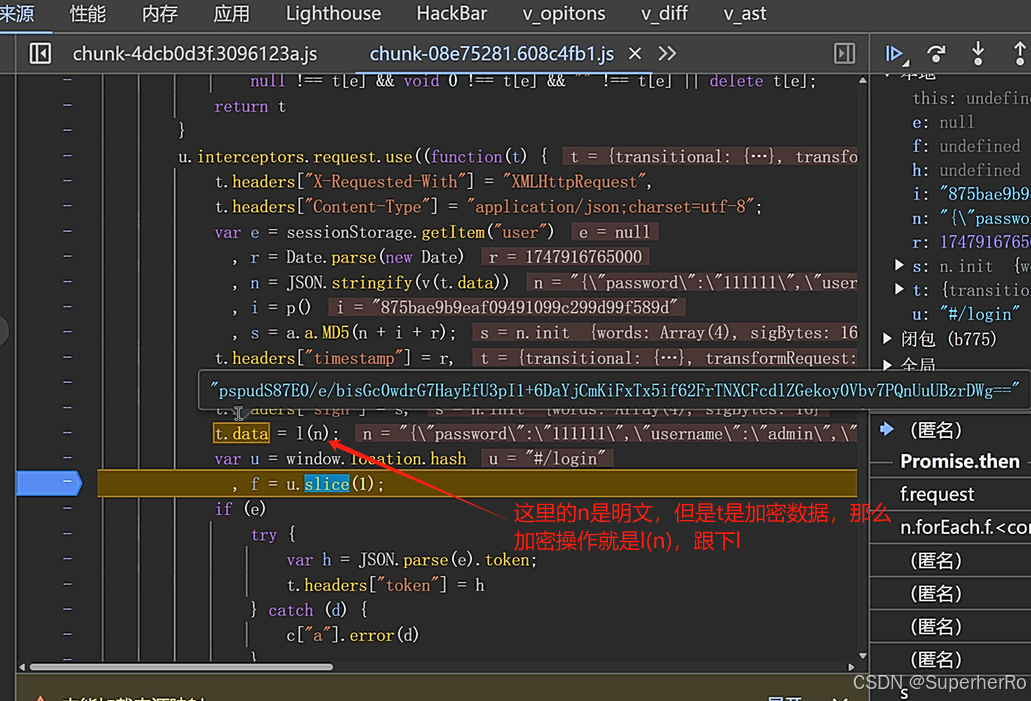

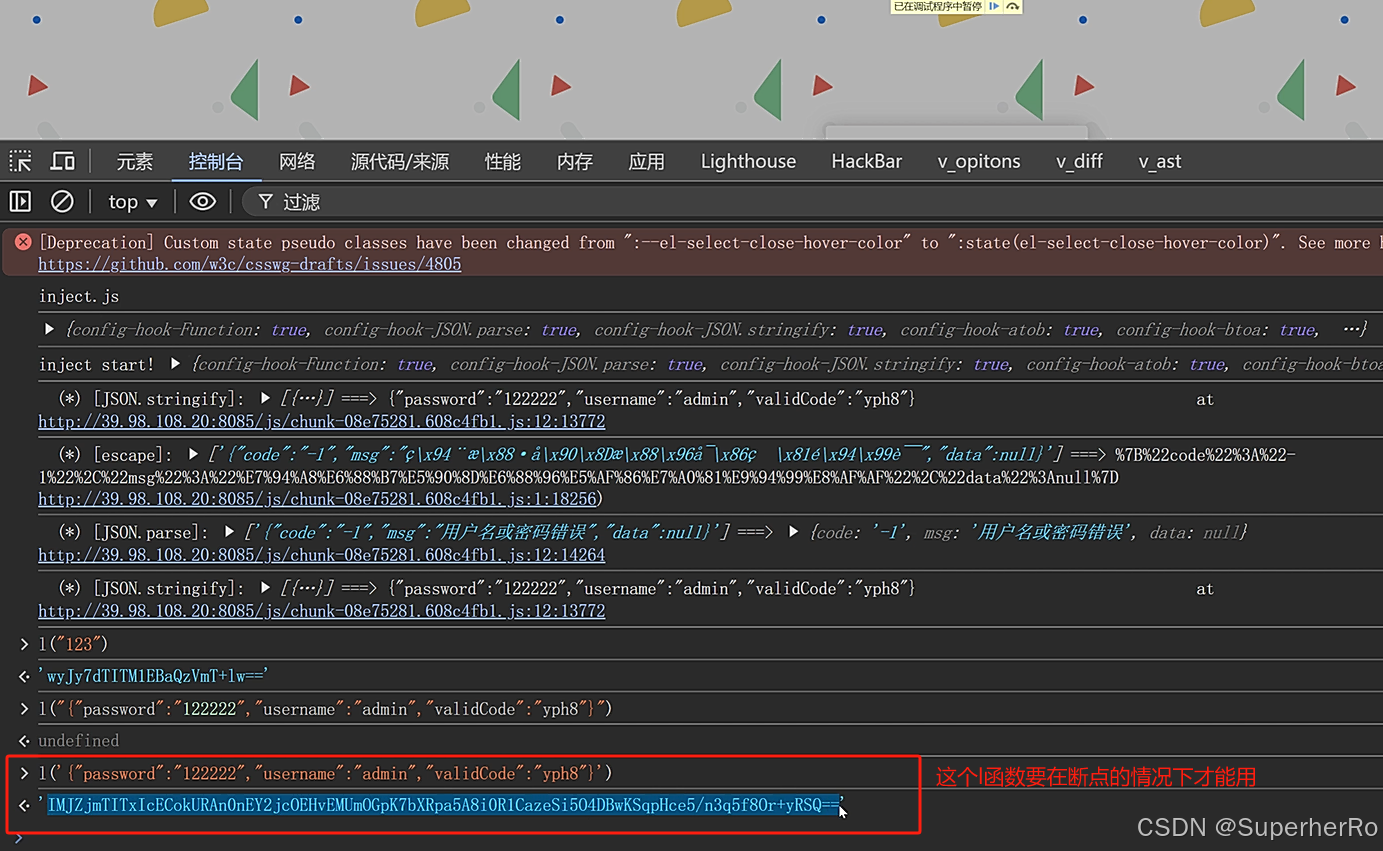

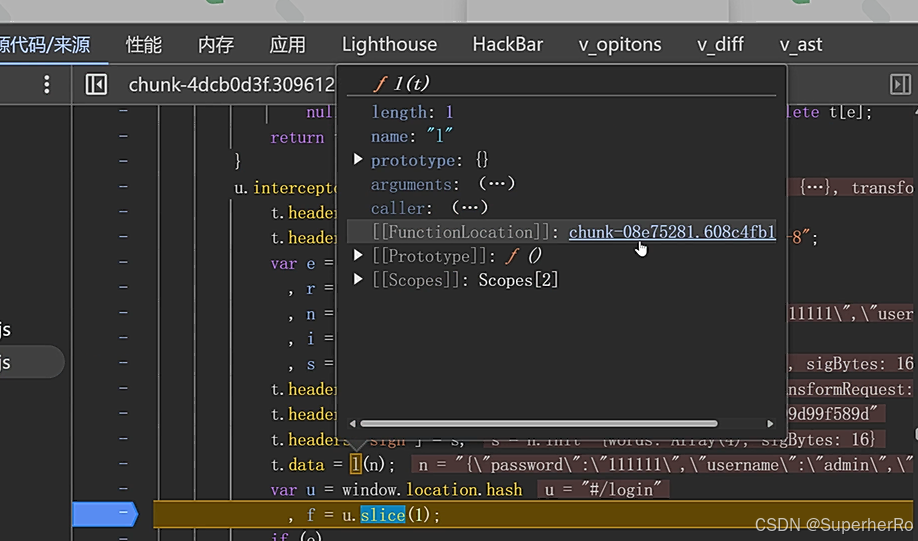

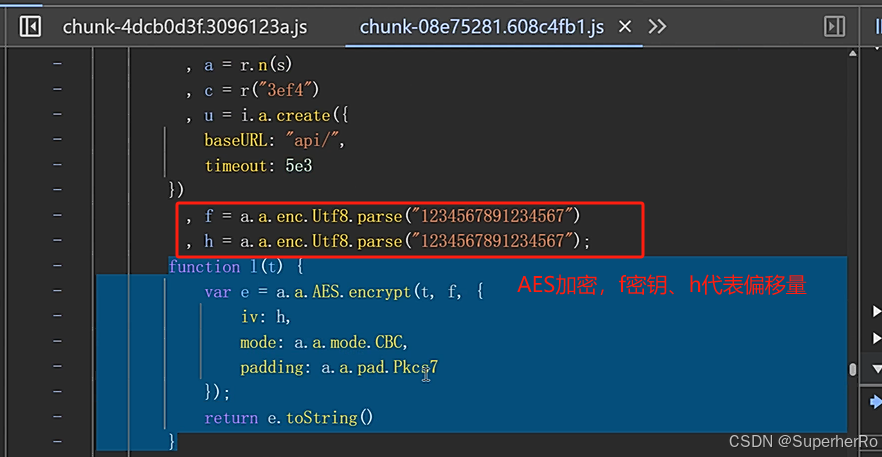

关掉插件进入正常逆向逻辑

开启插件辅助快速定位

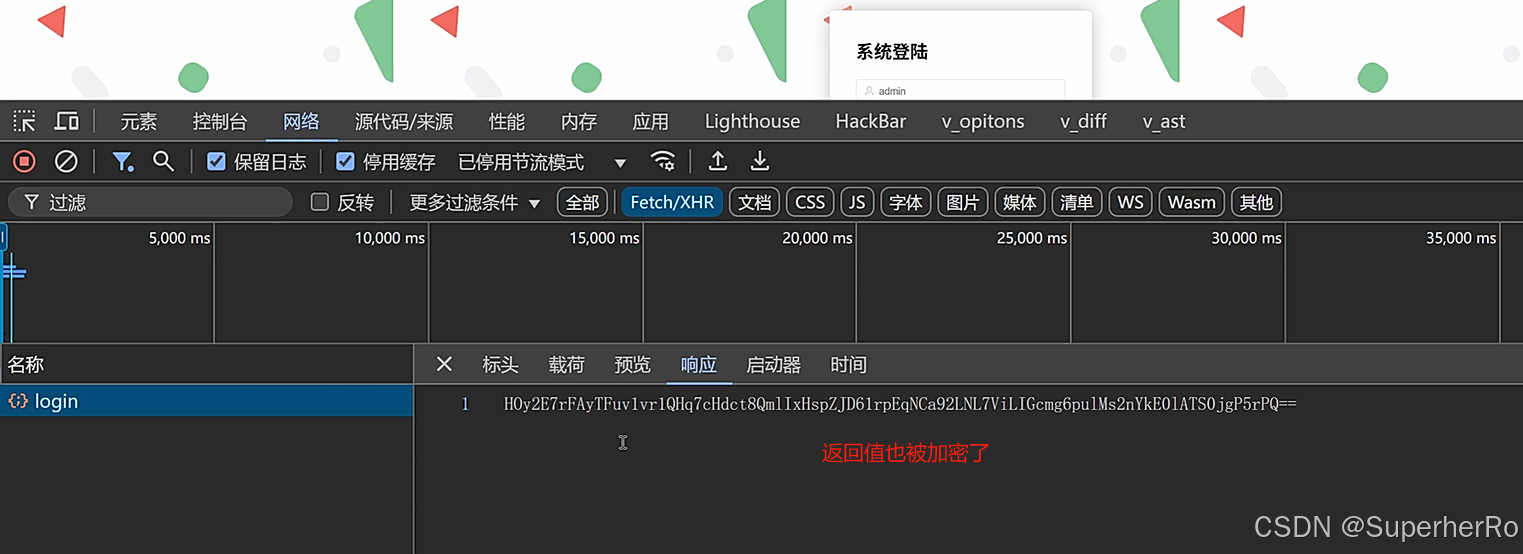

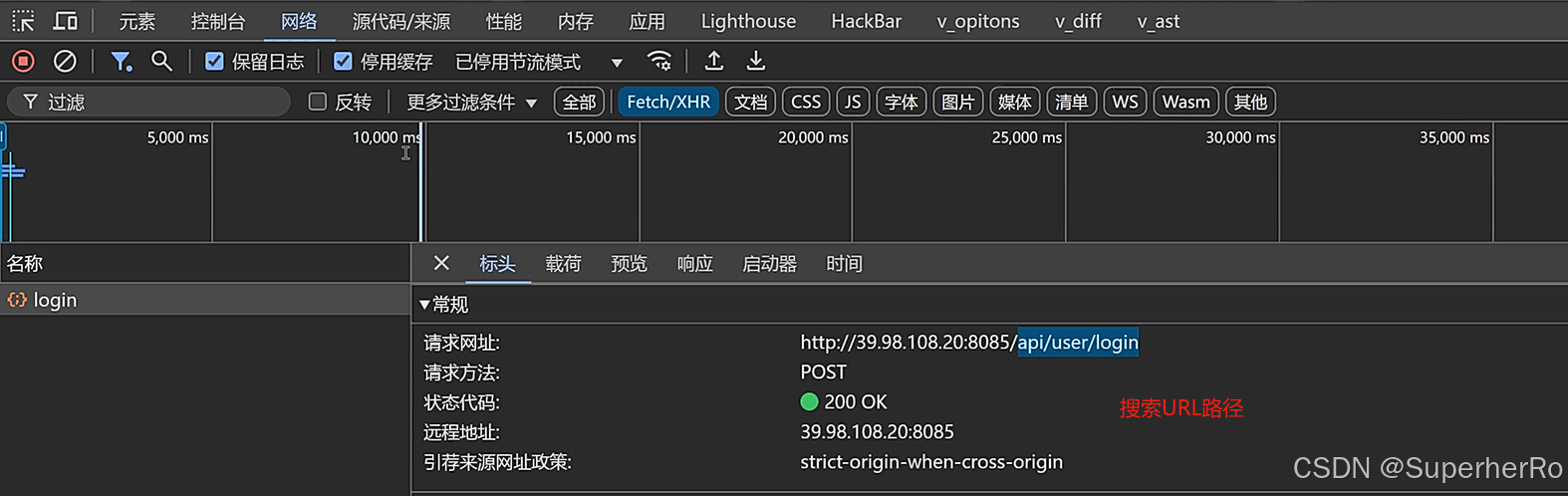

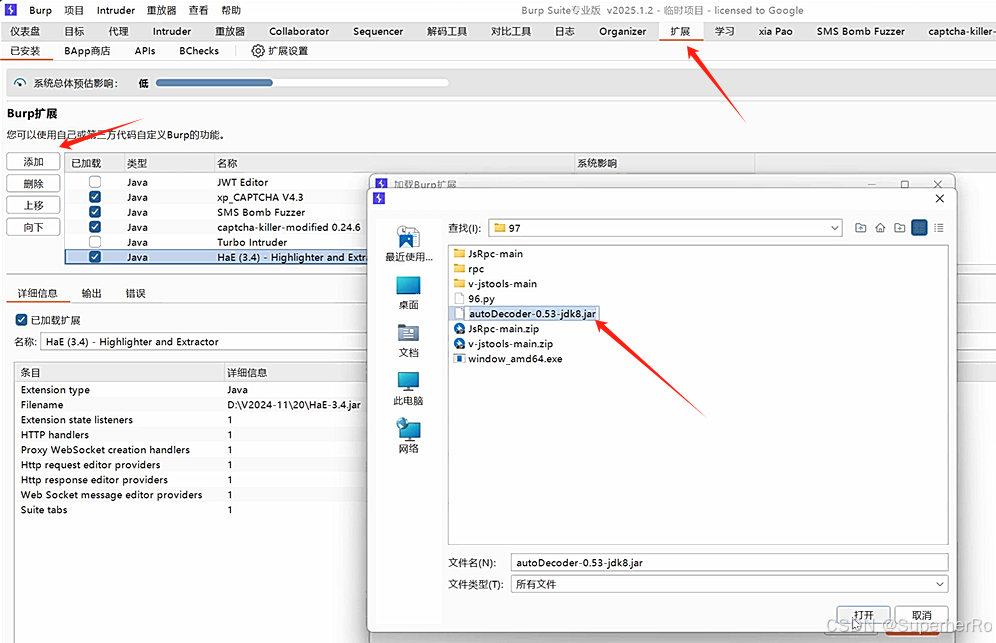

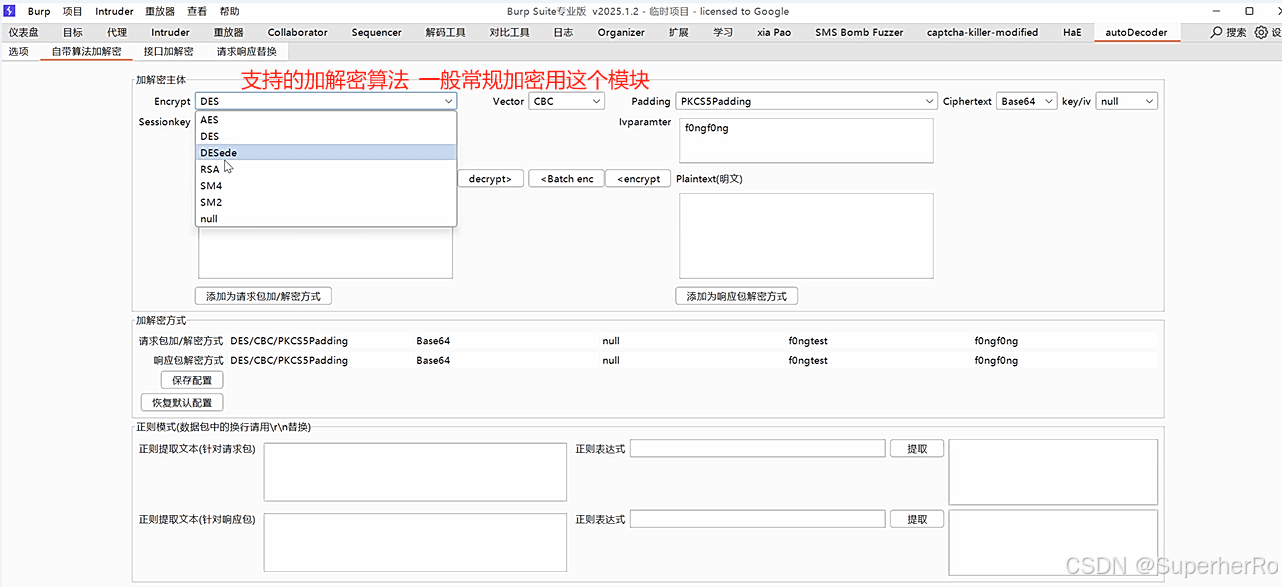

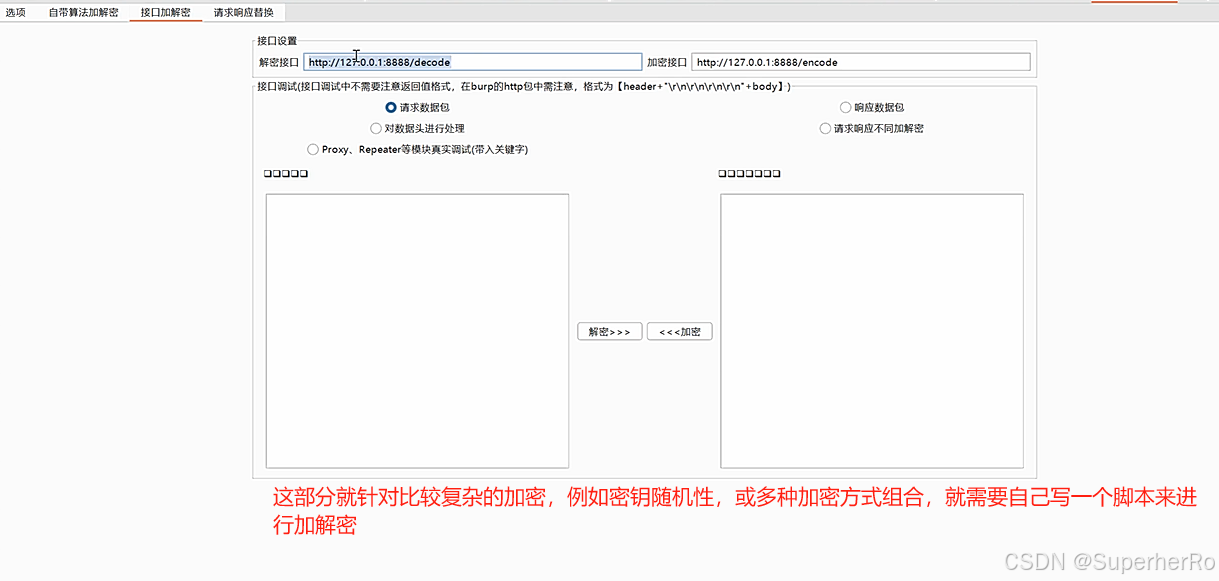

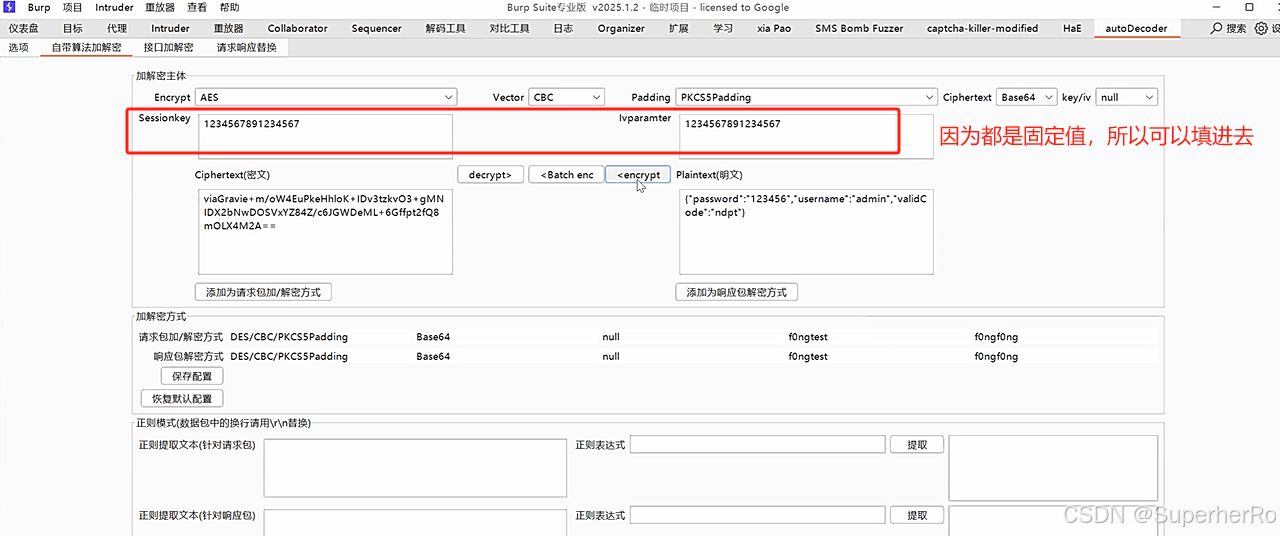

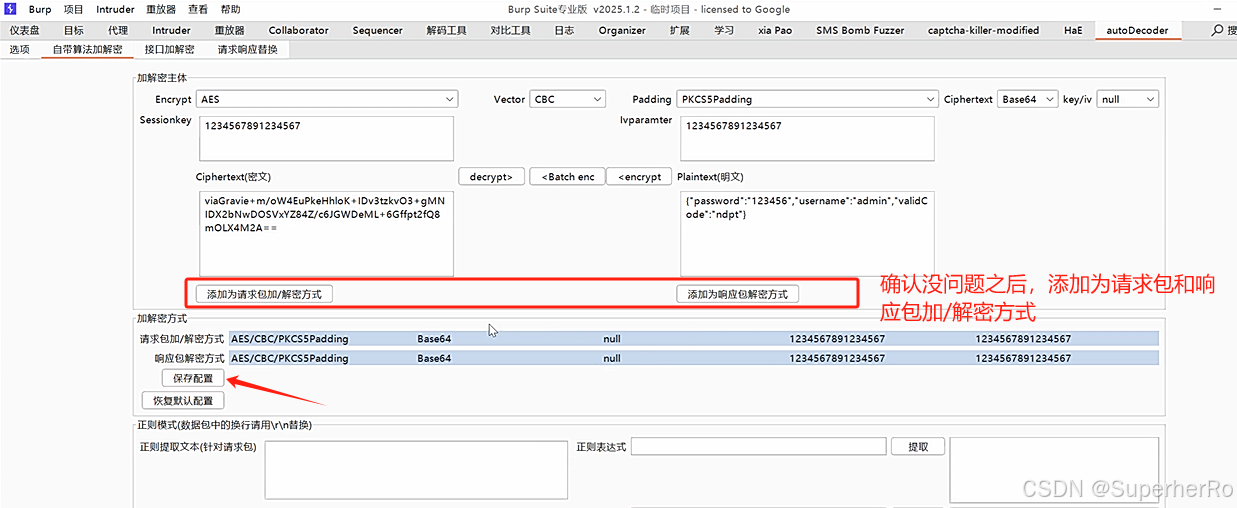

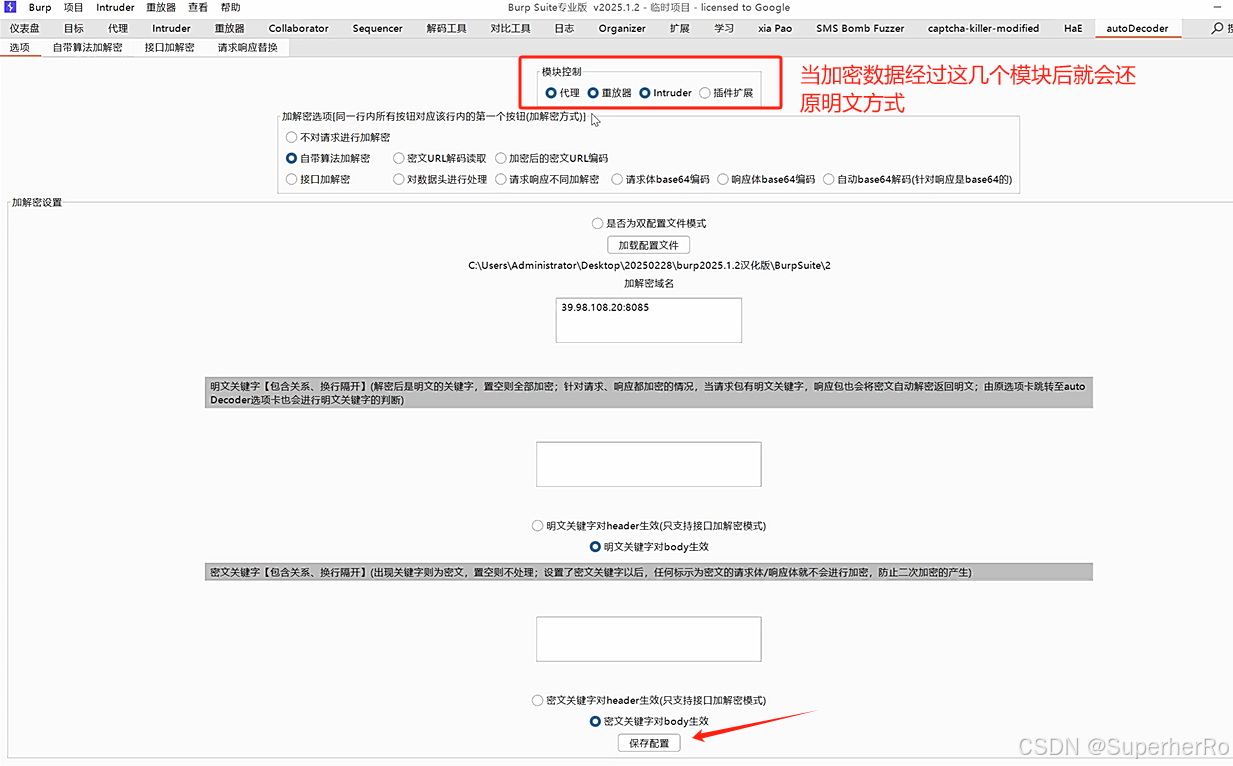

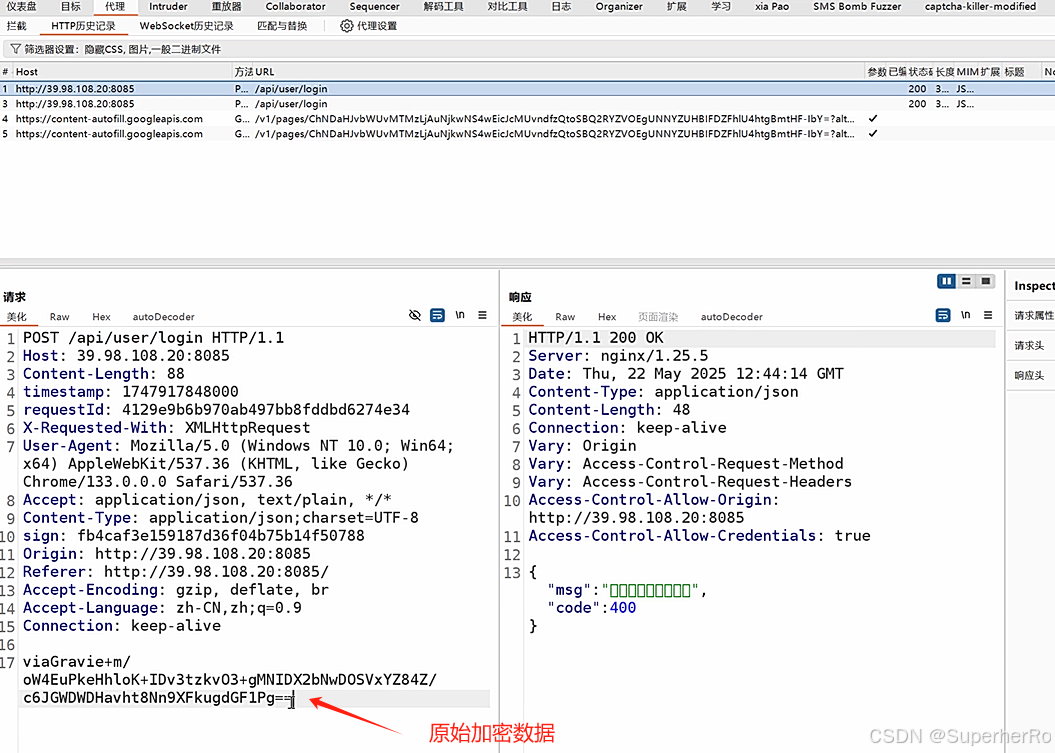

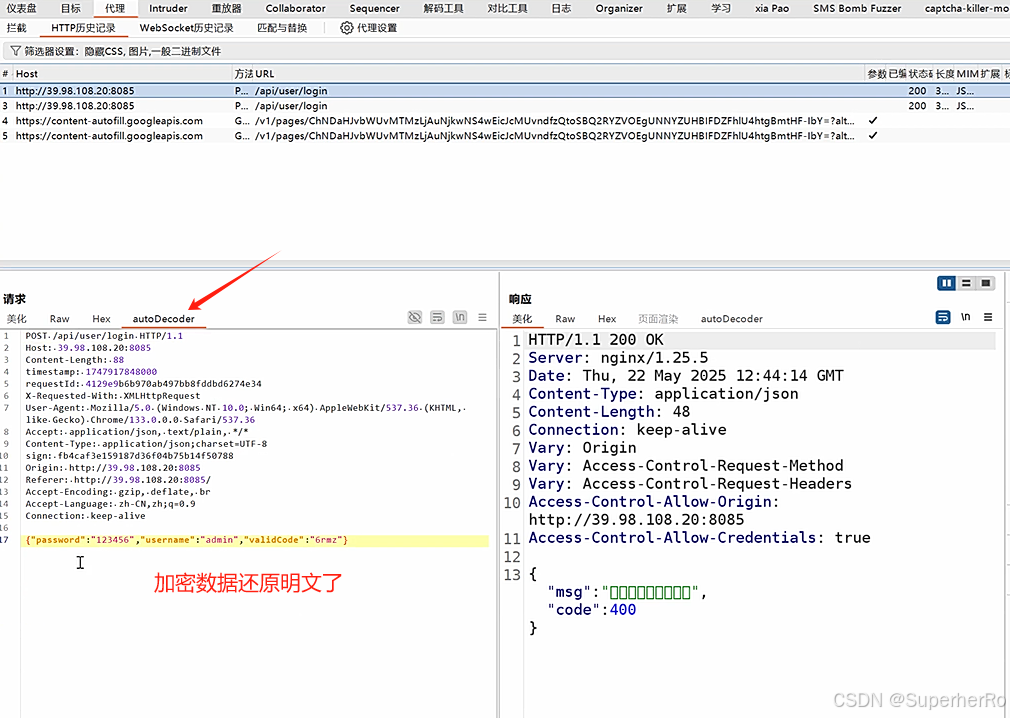

2、AutoDecode

项目地址:https://github.com/f0ng/autoDecoder

Burp插件,根据自定义来达到对数据包的处理(适用于加解密、爆破等),类似mitmproxy,不同点在于经过了burp中转,在自动加解密的基础上,不影响APP、网站加解密正常逻辑等。

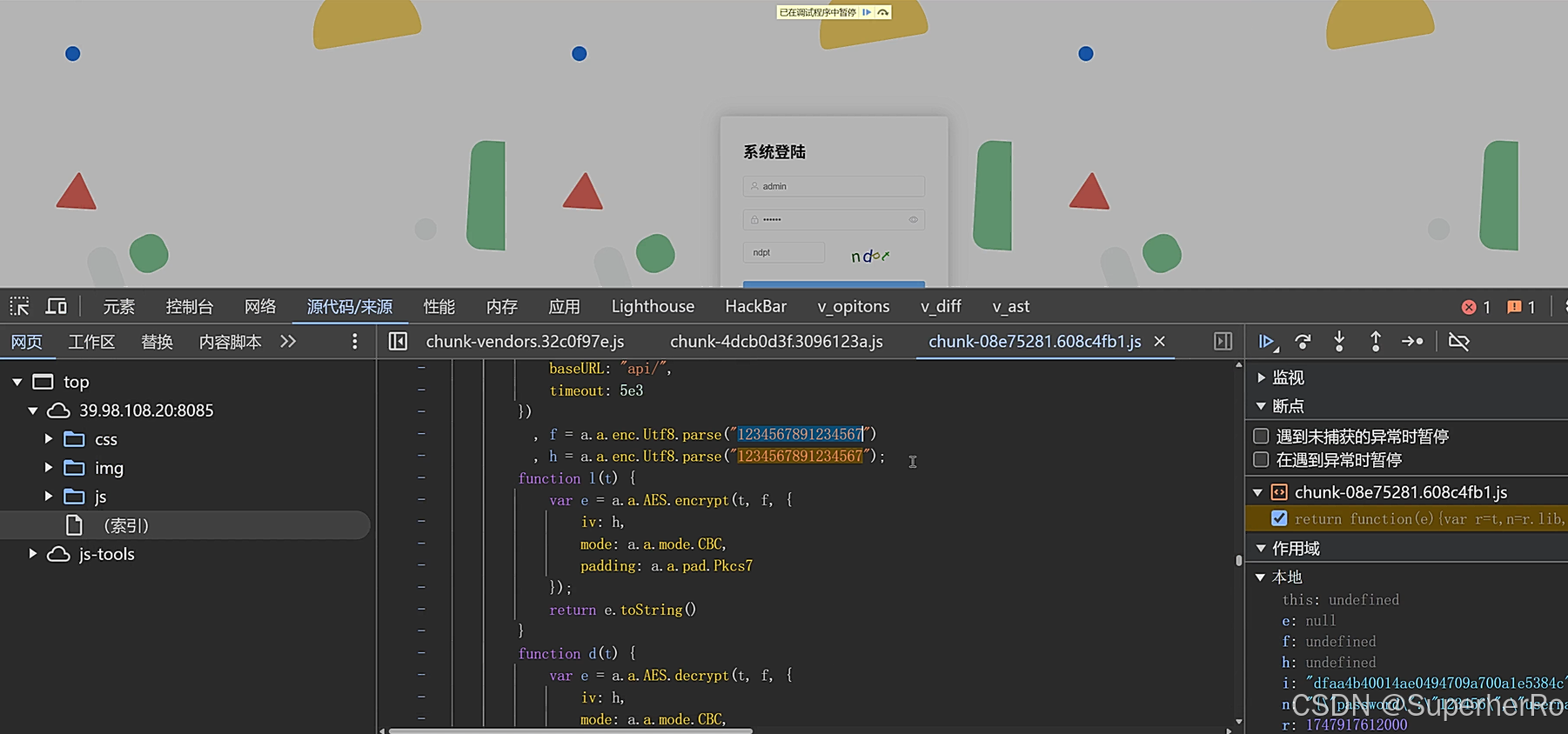

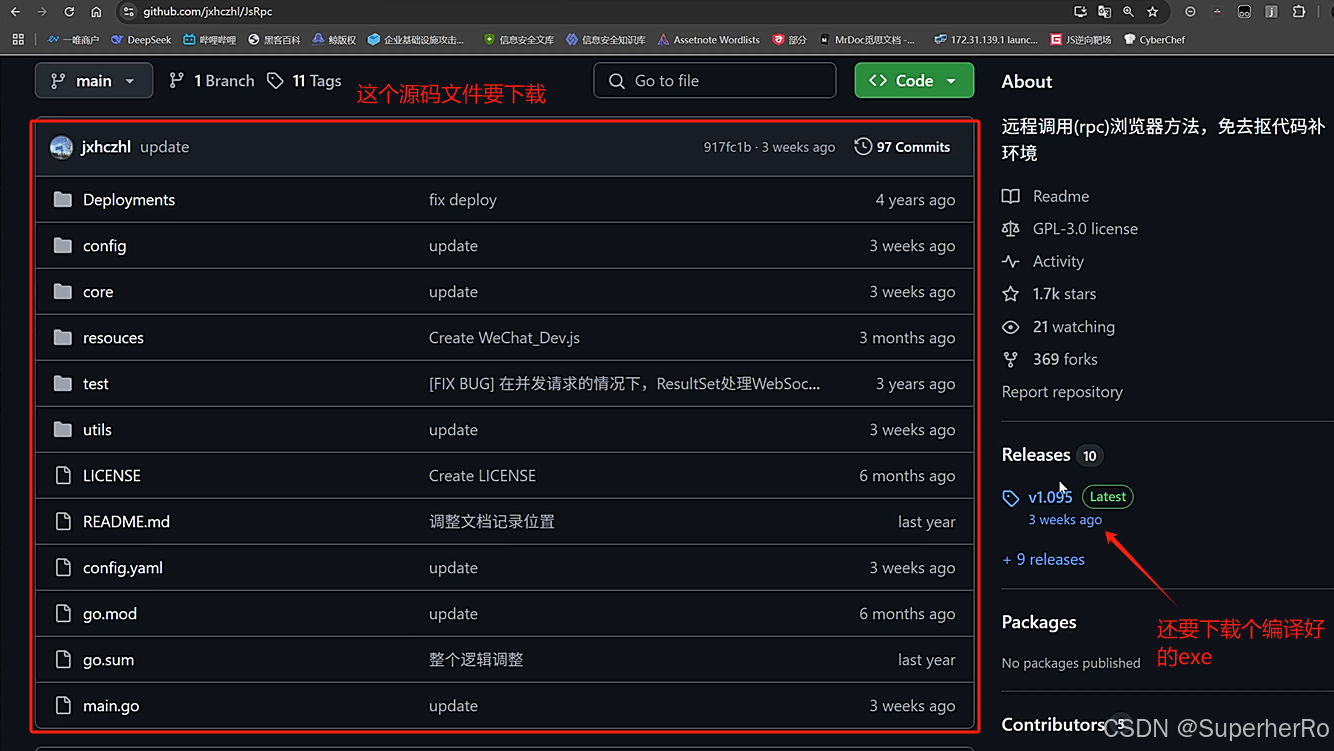

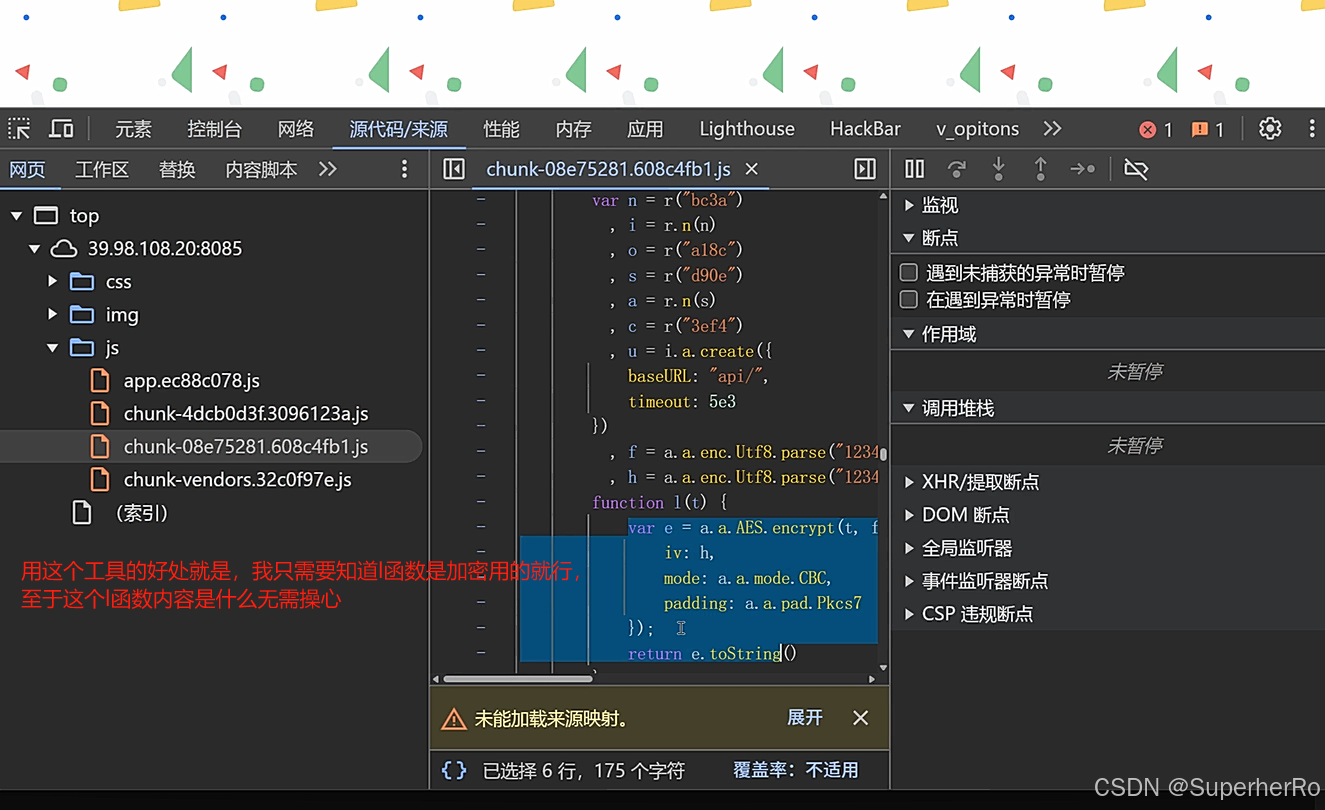

3、JSRpc

项目地址:https://github.com/jxhczhl/JsRpc

区别于传统的扣代码。

入门案例

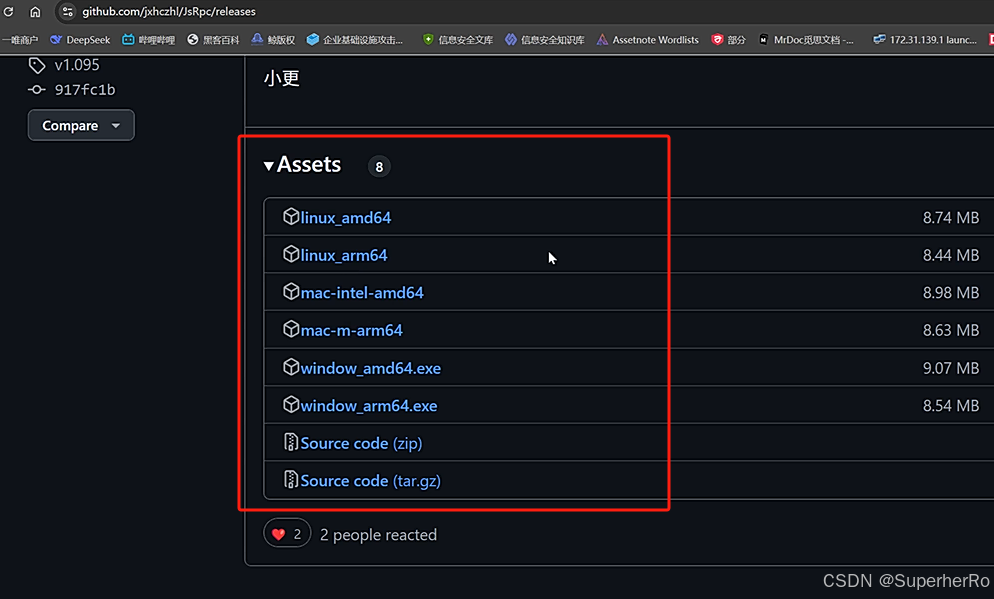

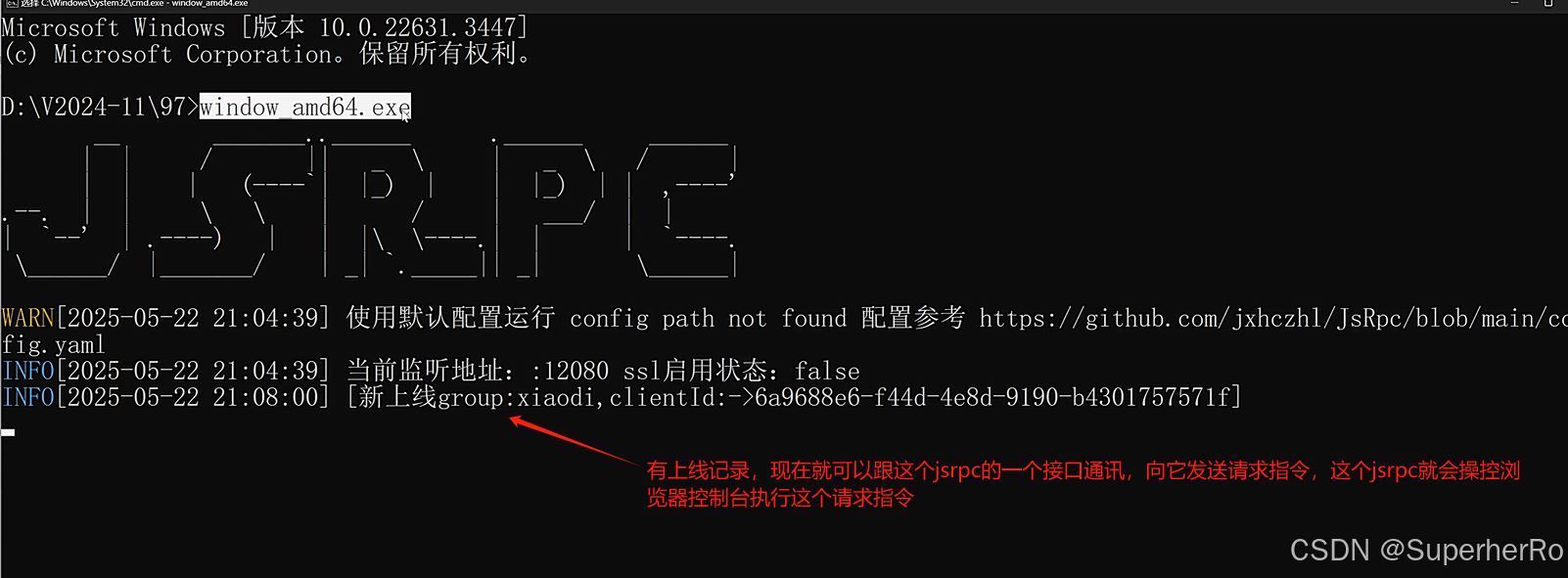

下载两个东西,一个是编译好的exe,一个就是项目源码文件。

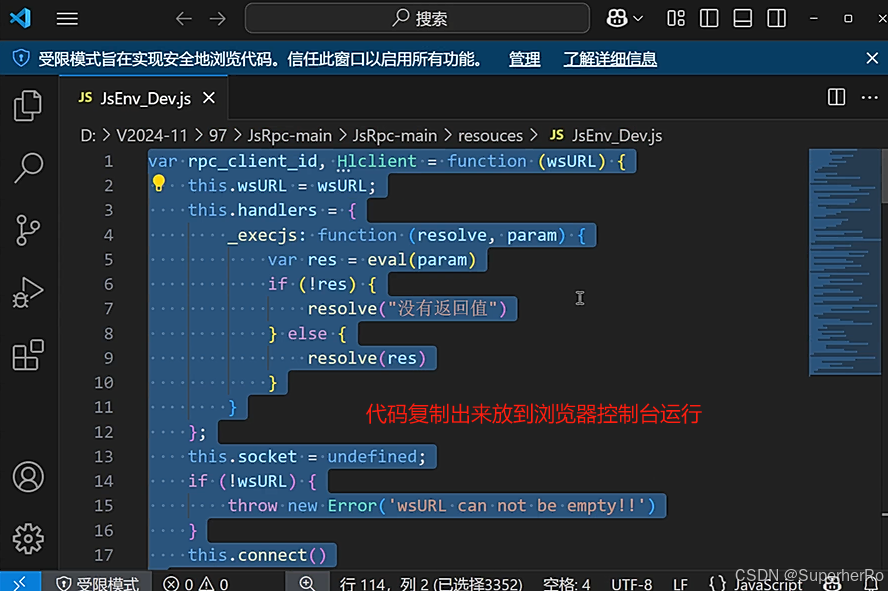

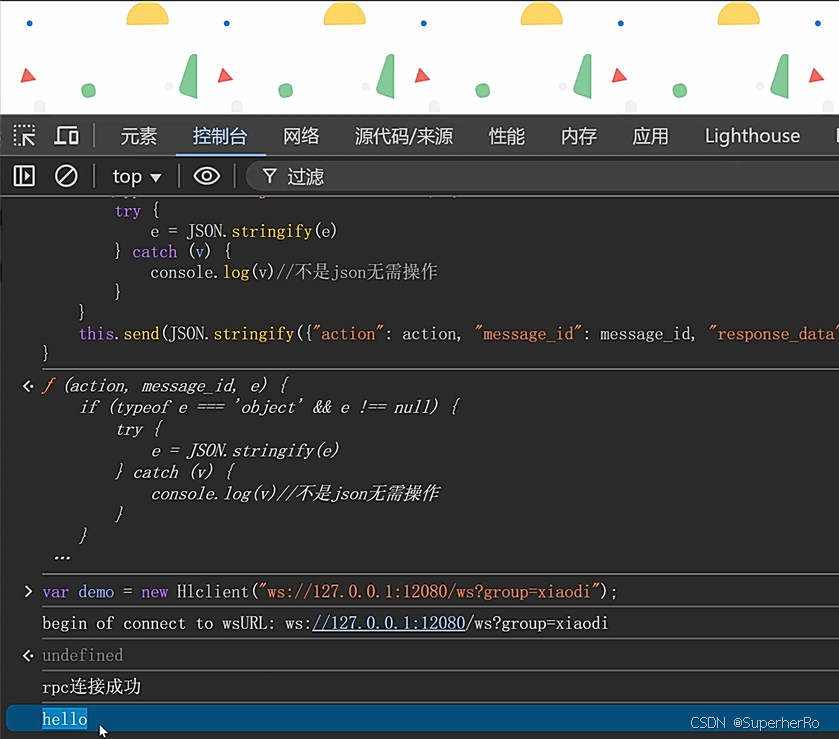

浏览器控制台执行:

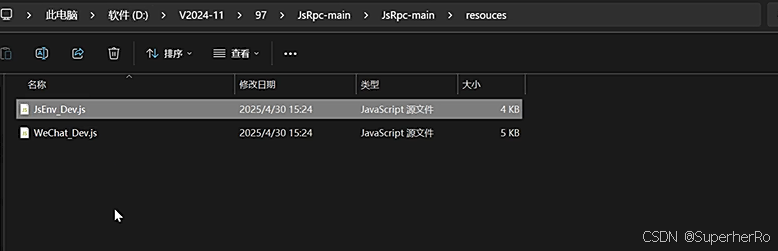

jsrpc源码项目里的resouces/JsEnv_Dev.js的代码

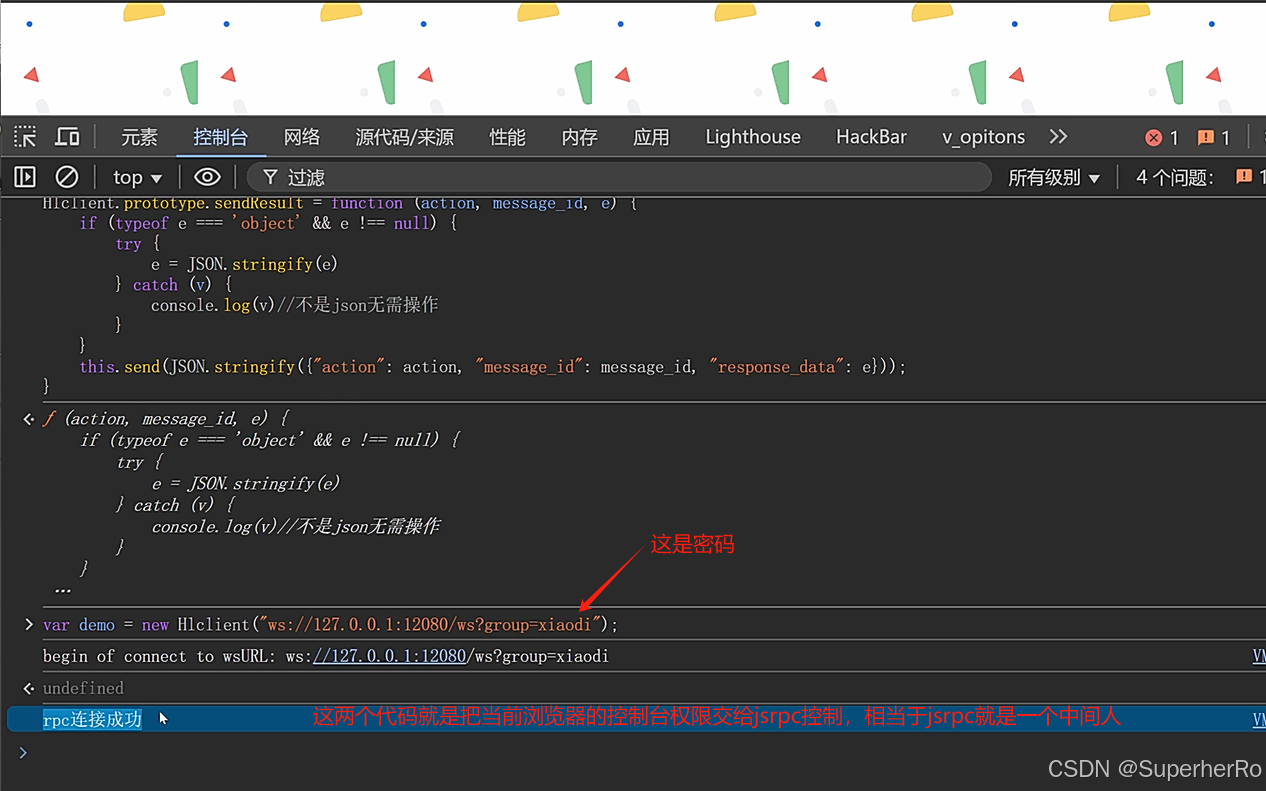

浏览器控制台执行:

var demo = new Hlclient("ws://127.0.0.1:12080/ws?group=xiaodi");

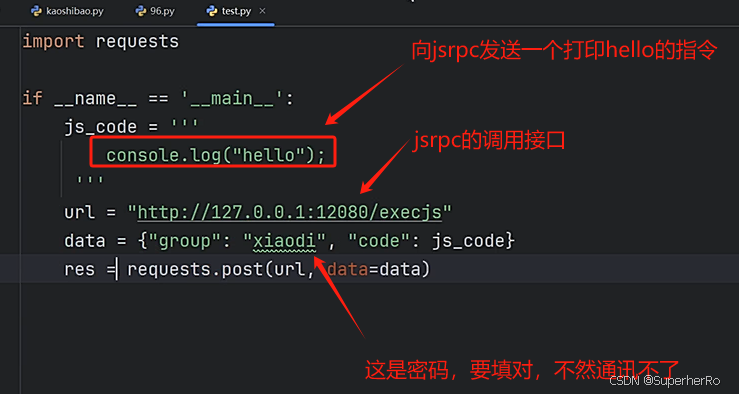

向JSRPC发送请求指令

test.py

import requestsif __name__ == '__main__':

js_code = '''

console.log("hello");'''

url = "http://localhost:12080/execjs"

data = { "group": "xiaodi", "code": js_code }

res = requests.post(url, data=data)

文章参考

https://forum.butian.net/share/3728

https://forum.butian.net/share/2889