红队APT组织利用泄露的IAM密钥劫持AWS账户实施数据窃取

Rapid7安全研究人员发现了一个名为Crimson Collective(红队)的新型网络犯罪组织,该组织一直积极攻击亚马逊云服务(AWS)环境,窃取敏感数据并勒索受害者。Rapid7表示:"过去几周,我们观察到这个新威胁组织针对AWS云环境的攻击活动显著增加,其目的是窃取数据并随后勒索受害者。"

攻击手法:滥用泄露的AWS密钥

该组织曾公开宣称对Red Hat私有GitLab仓库的入侵负责,展现出对AWS云操作及身份与访问管理(IAM)机制的深刻理解。Rapid7的分析描绘出一个有条不紊、精通云计算的对手形象,他们能够通过配置错误的凭证和薄弱的访问控制入侵企业基础设施。

红队的攻击始于滥用泄露的AWS访问密钥——这些长期凭证通常残留在代码仓库或开发环境中。Rapid7发现该组织使用开源侦察工具TruffleHog来扫描此类凭证。"根据现有云日志证据,红队正在使用名为TruffleHog的开源工具寻找泄露的AWS凭证。"

TruffleHog通常被安全专业人员用于识别意外提交到代码仓库的密钥。但在红队手中,它变成了强大的凭证收集武器。一旦找到有效的AWS密钥,该组织就会执行GetCallerIdentity API来验证凭证。Rapid7指出:"对CloudTrail日志的分析证实,所有被入侵账户的第一步都是使用TruffleHog用户代理。"

权限提升与持久化控制

获得初步立足点后,红队迅速建立持久性并提升权限。攻击者通过CreateUser、CreateLoginProfile和CreateAccessKey等AWS API调用创建新的IAM用户和访问密钥,确保即使原始凭证被撤销也能持续访问。

在权限受限的环境中,攻击者使用SimulatePrincipalPolicy API测试IAM配置以了解权限边界。成功情况下,他们会将AdministratorAccess策略附加到新创建的账户,获得对受害者AWS环境的完全控制。"在威胁组织成功创建新用户的环境中,他们通过AttachUserPolicy API调用提升权限,将arn:aws:iam::aws:policy/AdministratorAccess策略附加到新创建的账户。"

这种级别的权限允许攻击者枚举和操纵几乎所有AWS资源——从计算和存储到网络和监控服务。

深度侦察与数据定位

获得管理员权限后,红队在受感染环境中进行深度侦察。该组织通过执行大量AWS API调用来系统性地枚举云资产,收集有关EC2实例、RDS数据库、S3存储桶、VPC配置和CloudWatch警报的信息。

Rapid7观察到DescribeInstances、DescribeDBSnapshots和GetCostAndUsage等命令,这些命令可深入了解受害者的架构和运营范围。攻击者甚至查看了Amazon SES和SMS配额,暗示可能将其用于钓鱼或垃圾邮件活动。"观察到威胁组织收集了有关EC2实例及其安全组、EBS卷和快照、VPC、路由表、数据库、账户成本和使用指标、警报、账户信息和IAM角色的信息。"

这种详尽的发现阶段使攻击者能够识别高价值数据存储库和潜在的数据外泄渠道。

数据窃取与勒索实施

该组织的最终目标是数据窃取和勒索。一旦识别出有价值的资产,红队就会修改RDS配置以窃取数据库内容。他们使用ModifyDBInstance API重置主用户密码,从而获得对实时生产数据库的管理员访问权限。Rapid7报告称:"威胁组织使用ModifyDBInstance API调用修改了数据库实例的主用户密码。"

攻击者随后使用CreateDBSnapshot创建数据库快照,并通过StartExportTask将其导出到Amazon S3,使数据易于下载并隐藏在合法的AWS操作中。同样,他们创建EBS快照,并使用宽松的安全组将其附加到新创建的EC2实例上以方便数据外泄。"随后,威胁行为者通过AttachVolume API调用将先前创建的EBS快照附加到新创建的EC2实例上,使被入侵的数据可通过具有宽松安全组的EC2实例访问。"

最后,攻击者利用受害者自己的AWS简单存储服务(S3),执行GetObject API调用将敏感数据提取到外部。

勒索信发送与组织特征

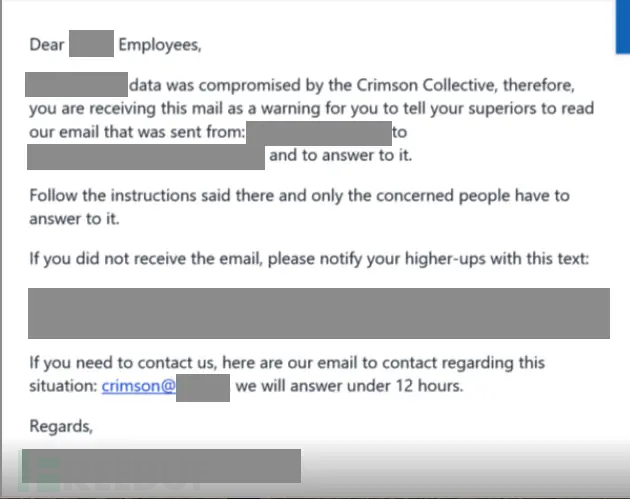

数据窃取完成后,红队发送勒索通知——通常使用受害者自己的AWS基础设施发送。Rapid7观察到该组织利用Amazon简单电子邮件服务(SES)直接从受害者被入侵的账户发送勒索邮件。"在成功窃取数据的情况下,红队会发送勒索信告知受害者被窃取数据的范围。为发送这封信,观察到威胁组织利用了受害者AWS基础设施上的简单电子邮件服务以及外部电子邮件。"

发送给受害者的勒索信 | 图片来源:Rapid7

这些使用集体语言("我们")编写的消息强化了该组织的组织性和协作性,尽管Rapid7指出"该组织的构成仍不清楚"。

Rapid7得出结论,红队代表了一种新型的云原生威胁行为者,主要专注于数据窃取、勒索和声誉损害,而非直接部署勒索软件。