⸢ 柒-Ⅱ⸥ ⤳ 可信纵深防御建设方案:应用可信网络可信

👍点「赞」📌收「藏」👀关「注」💬评「论」

在金融科技深度融合的背景下,信息安全已从单纯的技术攻防扩展至架构、合规、流程与创新的系统工程。作为一名从业十多年的老兵,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

|---|---|---|

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 👉3 | 可信纵深防御 | 多层防御体系,应对未知威胁与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

目录

编辑

7 可信纵深防御建设方案

7.3 关键能力建设

7.3.2 应用可信

7.3.2.1 容器镜像可信:镜像本身的安全

1.关键流程闭环

2.技术方案

7.3.2.2 容器应用可信:保障容器运行时环境安全

1.能力整体架构

2.技术方案

7.3.2.3 应用运行时可信:防御应用层未知威胁

1.能力整体架构

2.技术方案

7.3.2.4 总结:应用可信三层防护

7.3.3 网络可信

7.3.3.1 网络身份、权限及行为可信(入向管控)

1.核心架构:统一访问代理网关

2.关键技术方案

7.3.3.2 网络出向交互可信(出向管控)

1.核心架构:出口流量网关

2.关键技术方案

7.3.3.3 总结

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

7 可信纵深防御建设方案

7.3 关键能力建设

7.3.2 应用可信

在基础设施可信的基础上,信任链必须向上延伸至应用层。应用可信旨在确保应用从镜像构建到运行时行为的每一个环节都是安全、可信的。它主要涵盖三个核心阶段:

-

容器镜像可信:保障应用“原材料”的安全。

-

容器应用可信:保障应用“运行时环境”的安全。

-

应用运行时可信:保障应用“自身行为”的安全。

7.3.2.1 容器镜像可信:镜像本身的安全

容器镜像可信确保只有经过安全验证、扫描和签名的镜像才能被部署到生产环境,实现容器镜像交付全链路的一致性、完整性和安全性。

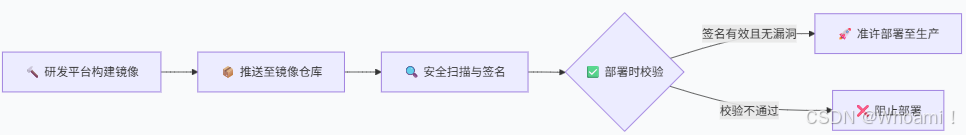

1.关键流程闭环

-

安全构建与登记:从可信研发平台出发,生成镜像并提交至仓库,同时登记镜像元数据。

-

主动验证与签名:对拟发布至生产环境的镜像进行安全扫描和数字签名,确保证其未被篡改且无已知高危漏洞。

-

强制准入校验:在部署关键节点,强制进行签名校验与风险评估。

-

最终决策执行:对校验未通过或存在风险的镜像,基于策略果断拦截,从而严格保证生产环境的纯净与安全。

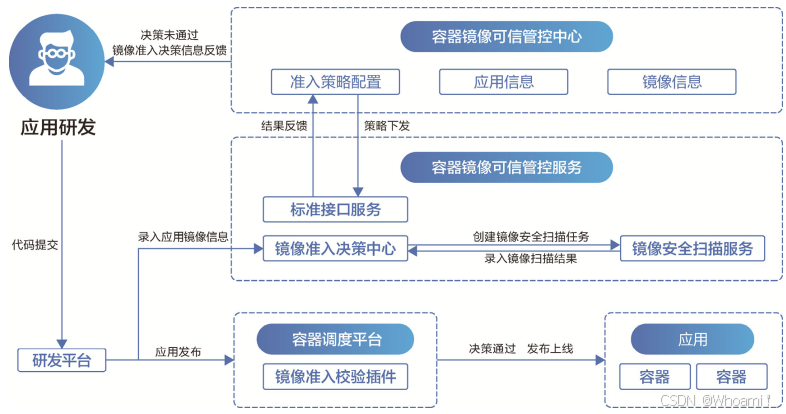

2.技术方案

容器镜像可信通过两大模块实现闭环管理:

| 模块 | 核心目标 | 关键步骤 |

|---|---|---|

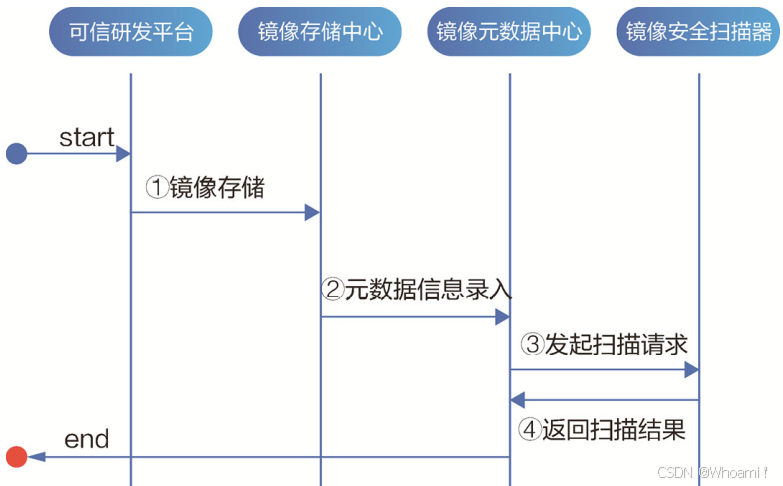

| 安全检测路径 | 发现镜像中的漏洞,并记录元数据。 | 1. 构建与推送:可信研发平台构建镜像、签名并推送至仓库。 2. 记录元数据:将镜像信息(名称、位置、签名)录入元数据中心。 3. 触发扫描:元数据中心请求安全扫描器对镜像进行扫描。 4. 记录结果:扫描结果(漏洞列表)被录入元数据中心。 |

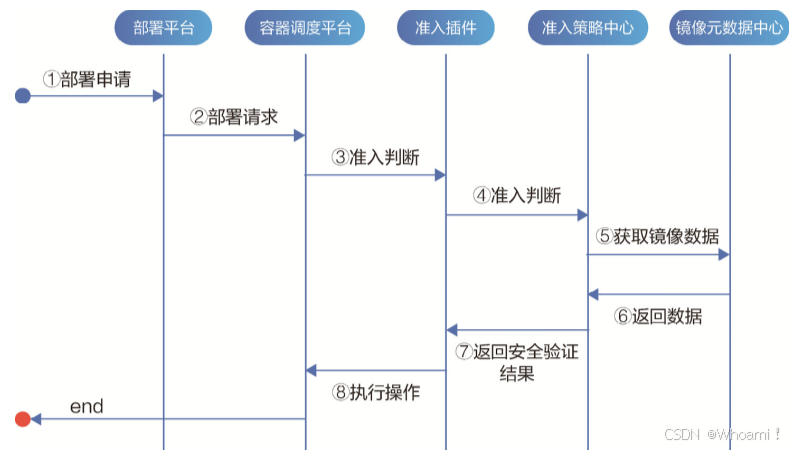

| 可信准入路径 | 在部署时强制校验镜像的合规性。 | 1.申请提交:技术团队提交应用部署平台的部署申请。 2.触发部署:部署平台向容器调度平台提交镜像和部署请求。 3.加载插件:容器调度平台(K8S)启动准入控制插件。 4.策略判断:插件获取并依据准入策略对镜像合规性判断。 5.获取数据:策略中心根据镜像ID调取其签名与安全扫描报告。 6.安全验证:策略中心对镜像进行可信验证,决定是否允许上线。 7.返回结果:策略中心将验证结果反馈给准入插件。 8.执行决策:调度平台根据结果执行部署(通过)或返回错误(不通过)。 |

①容器镜像安全检测路径图解:

②容器镜像可信准入路径图解:

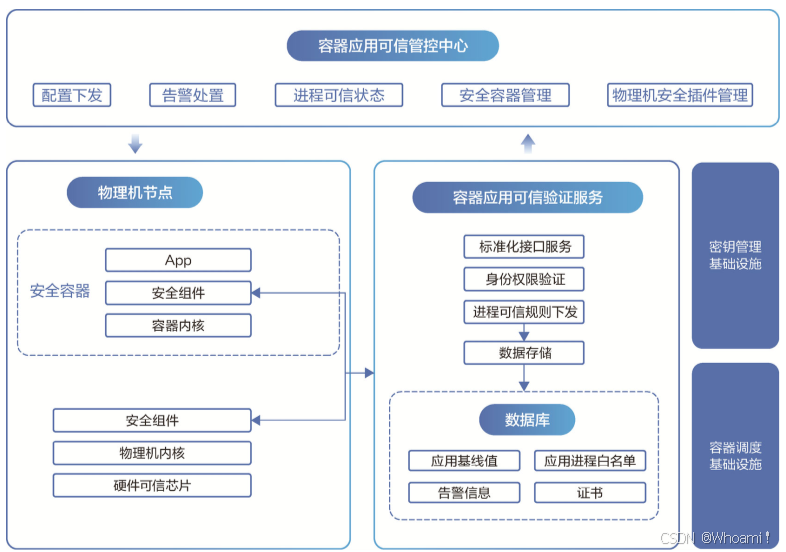

7.3.2.2 容器应用可信:保障容器运行时环境安全

1.能力整体架构

容器应用可信:侧重于对容器和主机内运行的进程、文件、网络等行为进行实时监控与管控,通过定制开发的内核模块或基于开源方案(如gVisor),实现对系统调用(syscall)的深度管控。确保其行为符合安全预期。具体实施路径分为两个层面:

-

容器安全管控:

-

方法: 基于类似 gVisor 的开源方案,定制开发容器管控模块/插件。

-

功能: 对容器的系统调用进行实时监控,实现风险识别、判断、拦截、追溯和审计。

-

深化: 在容器内设计并落地可信内核模块,实现对容器内部更深层次的可信管控。

-

-

物理机安全管控:

-

方法: 采用内核集成方案,将物理机内核管控模块与主机入侵检测系统深度结合。

-

机制: 在物理机内核指令执行前,通过拦截模块进行检查,确保只有通过安全验证的、可信的进程才能启动和运行。

-

2.技术方案

🛡️核心可信管控策略包括:

| 管控维度 | 管控内容 |

|---|---|

| ⚙️ 进程启动可信 | 管控进程启动行为,包括执行的命令、参数、用户、二进制文件哈希值等。 |

| 📁 文件可信 | 管控系统对文件的访问及文件内容的读写,确保访问的文件及内容符合预期。 |

| 🌐 网络可信 | 管控系统端口的监听及外发网络请求。 |

🛡️ 稳定性保障措施(至关重要):

-

精细化管理:策略配置需支持到具体应用和镜像维度。

-

性能防护:告警日志须支持截断,避免性能冲击。

-

稳健部署:策略下发需支持灰度、监控、回滚能力。

-

熔断机制:设置差异化熔断,线下禁熔断,线上必须支持,防止误杀业务。

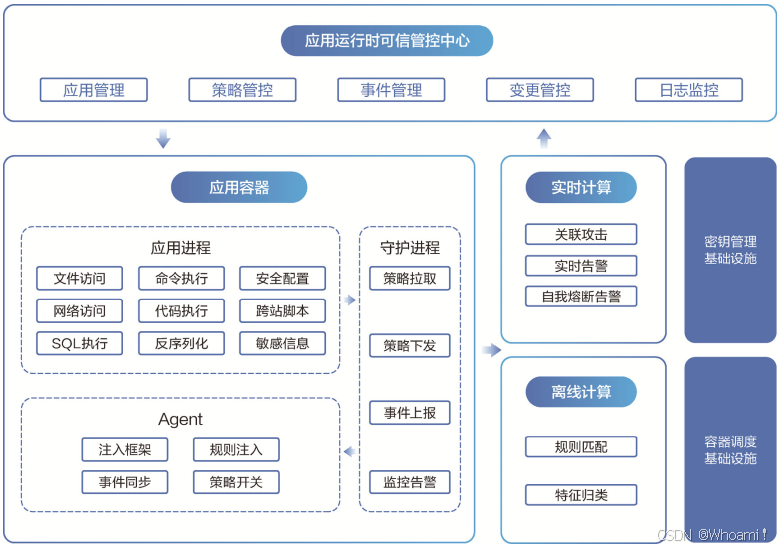

7.3.2.3 应用运行时可信:防御应用层未知威胁

应用运行时可信(类似RASP技术)直接在应用代码层面建立防护,对应用的网络访问、文件操作、命令执行、代码执行等行为进行细粒度白名单管控,有效防御已知和0Day漏洞攻击。

1.能力整体架构

2.技术方案

| 关键技术 | 实现方式与目的 |

|---|---|

| 🪝 注入检查逻辑 | 通过字节码修改技术,“Hook”关键基础类和方法,注入安全校验代码。 |

| ⚡ 动态下发策略 | 将安全校验代码注入应用字节码后,使其监听本地可信端口。守护进程负责从服务器拉取并存储应用策略,并在策略更新时主动推送给应用可信端口。应用接收到新策略后直接热更新到内存中,使得所有安全检查逻辑都能实时获取最新策略,从而实现了安全策略的无中断、动态实时更新。 |

| 📉 上报事件限流 | 设定事件上报阈值,超过阈值的事件丢弃,保障系统稳定性。 |

| 🔌 进程熔断机制 | 监控应用CPU、内存等指标,超阈值时自动降级防护策略,优先保业务。 |

| 🚦 拦截策略熔断 | 当拦截事件超过阈值时,自动熔断拦截功能并告警,防止误拦正常业务。 |

⚠️ 重要提示:

应用运行时可信能力对应用影响深,上线前需经过安全、架构、稳定性多方严格评估,并采用灰度发布策略,确保业务风险可控。

7.3.2.4 总结:应用可信三层防护

应用可信三个层面的核心焦点与价值:

| 防护层面 | 核心焦点 | 关键价值 |

|---|---|---|

| 容器镜像可信 | 构建与准入阶段的静态安全 | 确保部署的镜像无已知漏洞、来源可信,把好“入口关”。 |

| 容器应用可信 | 容器运行时环境的系统级行为安全 | 确保容器内的进程、文件、网络等行为合规,加固“运行时环境”。 |

| 应用运行时可信 | 应用内部的代码级行为安全 | 从应用内部防御逻辑漏洞和未知威胁,保护“应用自身”。 |

通过这三层能力的叠加,数字银行能够为应用构建一个从静态到动态、从环境到内在的全面、纵深的安全防护体系。

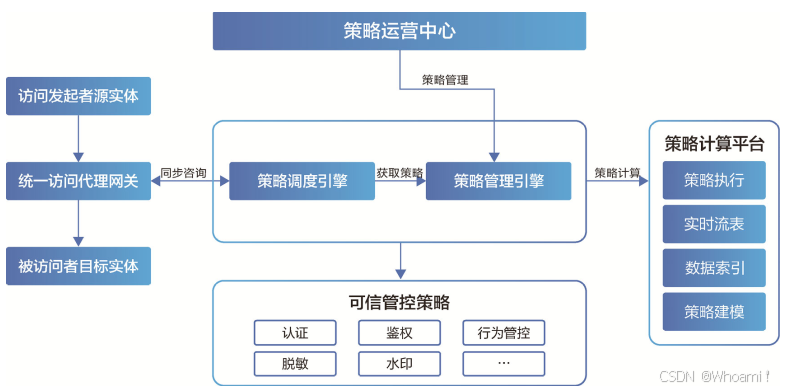

7.3.3 网络可信

信任链从基础设施、应用层延伸至网络层。网络防护需超越传统的隔离策略,对访问的用户来源、身份、权限、行为进行全链路可信度量,确保每一次网络交互都符合预期、安全可信。为此,需在网络边界、统一接入层、统一网关等关键节点建立可信策略控制点。

为实现这一目标,网络可信体系主要从两个方向构建:

- 网络入向可信 → 管控“谁访问我”

- 网络出向可信 → 管控“我访问谁”

7.3.3.1 网络身份、权限及行为可信(入向管控)

此部分核心是确保访问应用的用户、设备和其行为是可信的。

1.核心架构:统一访问代理网关

统一访问代理网关:是所有外部流量的唯一入口,是构建入向可信能力的核心枢纽。在网关处:

①集成常规的四层网络防火墙及七层Web应用防火墙之外,

②建立全方位的可信访问管控体系。它通过对访问者的身份、权限、状态和行为进行持续验证与分析,确保只有被授权的合法实体才能以合规的方式访问应用,从而保障每一次访问和操作都是可信与安全的。其可信功能架构如下:

2.关键技术方案

| 管控维度 | 管控目标 | 具体措施 |

|---|---|---|

| 🔐 人员及终端身份可信 | 确保访问者使用可信设备、凭据访问系统。 | - 终端安全组件:单位分发终端必须安装,作为可信凭证。 - 设备信誉校验:网关校验设备信息与账号绑定关系。 - 动态认证升级:非可信设备访问需触发多因子认证。 |

| ⚙️ 运行时和管理时行为可信 | 确保访问过程中的操作行为符合安全预期。 | - 互联网服务:严格校验来源IP、用户身份与权限,防越权。 - 内部后台:严格校验终端、员工身份、权限与操作行为,防违规。 - 内部API调用:校验调用方应用、主机与服务身份,防接口滥用。 |

能力实施关键步骤:

-

✅ 开启安全管控模块:在统一代理网关层启用安全模块,确保100%流量受控。

-

✅ 配置基础语义策略:编写语义化规则,对流量中的事件属性和行为内容进行数据内视和初步判断。

-

✅ 配置可信管控策略:将多条语义知识(特征)通过规则引擎编排,实现复杂业务场景下的精准管控(拦截/放行)。

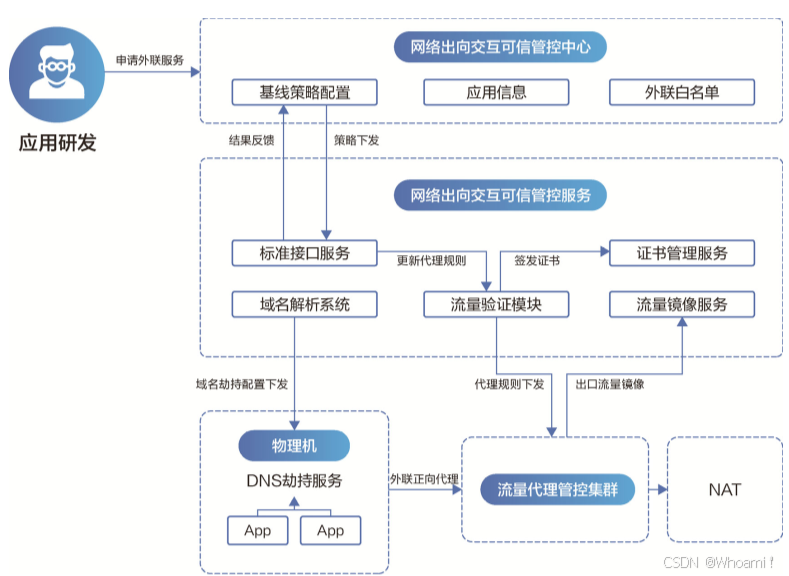

7.3.3.2 网络出向交互可信(出向管控)

此部分核心是确保内部应用主动发起的对外连接行为是安全、可信、合规的。

1.核心架构:出口流量网关

通过网络出口侧的网关,对内部应用外联的流量进行精细化管控。通过服务方的身份、权限、API路径、API参数、API内容进行数据内视和可信管控,确保外联请求是安全、可信、合法合规的。网络出向交互可信能力整体架构如图:

2.关键技术方案

-

🌐 流量劫持与代理:建立出口流量网关集群,通过灰度引流、流量代理等技术,实现对全量出向流量的统一接管和管控。

-

🔒 TLS证书植入:为解决应用与外部的HTTPS通信问题,需在管控组件中植入内部CA根证书,确保TLS握手可被成功解密和校验,同时保证连接的可信性。

能力实施关键步骤:

-

✅ 部署出口流量网关:根据自身IT架构建立网关能力,实现对全量出向流量的统一接管,支持四层和七层流量的精细化管控。

-

✅ 实施外联服务精细化管控:基于网关能力,建立针对外联域名、API路径、请求参数的精细化管控策略,确保所有外联行为均是符合预期的、可信的。

7.3.3.3 总结

“网络可信”体系通过 “一体两面” 的架构,构建了完整的网络层信任边界:

| 管控方向 | 核心组件 | 核心能力 | 保障目标 |

|---|---|---|---|

| 入向可信 | 统一访问代理网关 | 身份、权限、终端、行为可信验证 | “谁访问我”都是可信的 |

| 出向可信 | 出口流量网关 | 外联流量代理、TLS解密、API精细化管控 | “我访问谁”都是可信的 |

通过这套体系,信任链得以在网络层闭环,从入向和出向两个维度确保了所有网络交互的可知、可控、可审计,最终为数字银行构建了一个纵深、可信的网络安全环境。

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥