网络流量分析工具

流量抓包工具相信大家都不会陌生,wireshark应该是耳熟能详的,这里介绍几款在不同平台下,以及不同的场景下使用的流量抓包工具。

1. Tcpdump - Linux/Unix 下的 “命令行抓包利器”

Tcpdump 是 Linux/Unix 系统默认预装(或可通过包管理器快速安装)的 命令行流量抓取工具,轻量、高效,无图形界面依赖,是服务器(尤其是无 GUI 环境)抓包的首选。

核心功能

- 捕获指定网卡、端口、协议(TCP/UDP/ICMP 等)的流量;

- 支持按源 IP、目的 IP、端口号等条件过滤流量;

- 可将抓包结果保存为

.pcap文件(供 Wireshark 等工具后续分析); - 实时打印流量的关键信息(如源目 IP、端口、数据包大小、TCP 标志位等)。

场景

- Linux 服务器、嵌入式设备(无 GUI)的流量问题排查;

- 需通过脚本自动化抓包(如定时抓包、异常流量触发抓包);

- 轻量级抓包(无需复杂分析,仅需快速定位流量是否存在)。

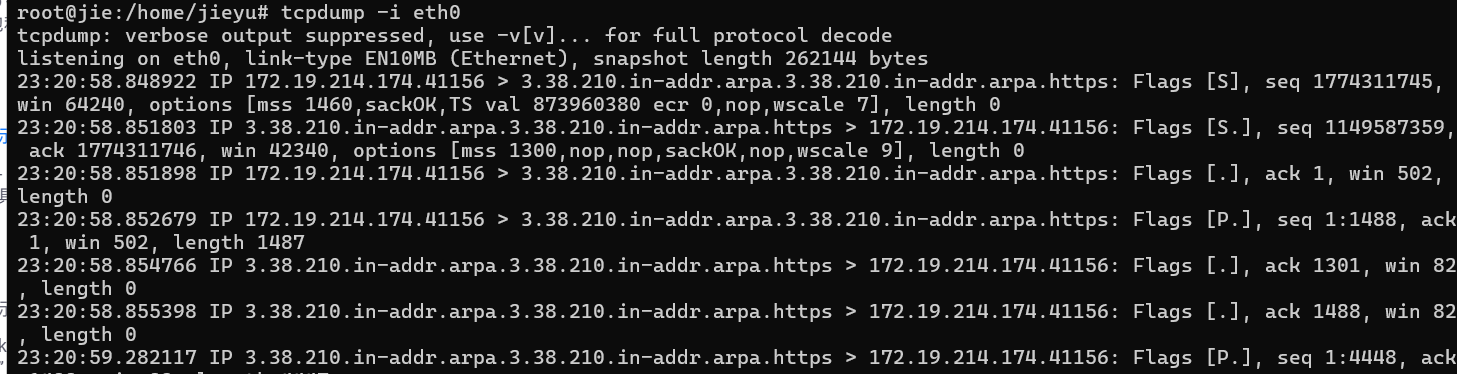

关键命令示例

| 需求 | 命令 |

|---|---|

| 抓取 eth0 网卡的所有流量 | tcpdump -i eth0 |

| 抓取 80 端口(HTTP)的流量并保存到 http.pcap | tcpdump -i eth0 port 80 -w http.pcap |

| 抓取源 IP 为 192.168.1.100 的 TCP 流量 | tcpdump -i eth0 src 192.168.1.100 and tcp |

| 抓取目的 IP 为 10.0.0.5 且目的端口为 3306(MySQL)的流量 | tcpdump -i eth0 dst 10.0.0.5 and port 3306 |

2. RawCap - 专注 “回环端口” 的流量捕获工具

回环端口(Loopback Interface,如 Linux 的lo、Windows 的127.0.0.1)是本地进程间通信的关键接口,但 多数抓包工具(如默认的 tcpdump、Wireshark)无法直接捕获其流量(因回环流量不经过物理网卡),而 RawCap 正是为解决这一痛点设计的工具。

核心功能

- 专门捕获回环接口的流量(支持 Windows/Linux/macOS);

- 输出格式为

.pcap,可直接用 Wireshark 打开分析; - 轻量级(单文件可执行程序,无需安装)。

场景

- 本地服务间通信问题排查(如本地 Tomcat 与 MySQL 的连接、本地 API 调用);

- 调试依赖回环地址的程序(如监听 127.0.0.1:8080 的服务);

- 无法通过常规工具捕获回环流量的场景。

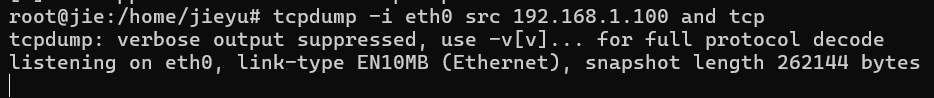

关键操作(Windows)

- 下载 RawCap(官方地址),解压得到

RawCap.exe; - 打开命令提示符(CMD),进入 RawCap 目录;

- 查看可用接口(找到回环接口对应的 ID,通常是 “Loopback Pseudo-Interface 1”):

RawCap.exe -l - 捕获回环流量并保存到 loopback.pcap:

RawCap.exe -i 1 loopback.pcap(其中-i 1的 “1” 是回环接口 ID)。

3. Wireshark - 跨平台 “可视化流量分析神器”

Wireshark 是 全球最流行的可视化流量分析工具,并非仅支持 Windows(还支持 Linux、macOS),核心优势是 “图形化界面 + 强大的分析能力”,既能抓包也能深度解析流量。

核心功能

- 支持跨平台抓包(物理网卡、无线网卡、回环接口,需配置);

- 内置上千种协议解析器(TCP/UDP/HTTP/HTTPS/FTP/DNS/MySQL 等),可直接展示协议字段(如 HTTP 请求头、TCP 序列号);

- 可视化分析功能(如流量时序图、会话统计、异常流量标记);

- 支持导入 / 导出

.pcap/.pcapng文件(与 tcpdump、RawCap 等工具兼容); - 高级过滤(如按 “TCP 重传”“HTTP 404 响应” 过滤流量)。

场景

- 需深度分析流量内容的场景(如排查 HTTPS 握手失败、TCP 重传、DNS 解析异常);

- 非服务器环境(如 Windows/macOS 桌面端)的抓包分析;

- 对流量进行可视化统计(如某时间段内的流量峰值、Top 通信 IP)。

特点

- 易用性:图形化界面降低门槛,新手可通过 “捕获选项” 快速选择网卡抓包;

- 专业性:支持自定义协议解析、流量导出为 CSV/Excel,满足复杂分析需求;

- 兼容性:可直接打开 tcpdump、RawCap 生成的

.pcap文件,形成 “命令行抓包 + 图形化分析” 的工作流。 - 若是能够获得密钥,还能够对https进行解密,获得敏感数据

4. Libpcap - 大流量场景的 “底层抓包库”

Libpcap(Linux/macOS)是 底层抓包函数库(Windows 对应版本为 WinPcap/Npcap),并非直接的 “分析工具”—— 但它是 tcpdump、Wireshark、Snort 等多数抓包工具的 “核心引擎”,大流量场景下的灵活处理需基于 Libpcap 开发自定义程序。

核心定位

- 提供一套标准化的 API,让开发者能直接操作网卡、捕获原始数据包;

- 支持 “零拷贝”“过滤规则优化”,减少数据包在用户态与内核态的拷贝开销,适合大流量(如 10Gbps 以上)场景;

- 可通过自定义代码实现 “按需捕获”(如仅保留关键字段、丢弃无用数据包),避免大流量下的磁盘 IO 瓶颈。

场景

- 大流量(如数据中心、骨干网)下的定制化抓包(如仅捕获异常流量、按特定规则聚合数据);

- 开发专用抓包工具(如企业级流量监控系统、入侵检测系统 IDS);

- 常规工具(如 tcpdump)无法满足的特殊需求(如实时计算流量带宽、自定义数据包存储格式)。

大流量处理思路

当流量过大(如每秒数百万数据包),直接用 tcpdump/Wireshark 抓包会导致 “丢包” 或 “磁盘占满”,此时可基于 Libpcap 做:

- 前置过滤:在内核态通过 BPF(Berkeley Packet Filter)规则过滤无用流量(如仅保留目标端口为 443 的 HTTPS 流量),减少用户态数据量;

- 数据裁剪:仅提取数据包的关键字段(如源目 IP、端口、时间戳),不保存完整数据包;

- 分布式捕获:多网卡、多服务器同时抓包,通过 Libpcap 的同步机制汇总数据。

工具对比

| 工具 | 支持平台 | 核心能力 | 交互方式 | 适用场景 | 关键优势 |

|---|---|---|---|---|---|

| Tcpdump | Linux/Unix | 命令行抓包、轻量过滤 | 命令行 | 服务器无 GUI 抓包、自动化脚本 | 轻量、高效、无 GUI 依赖 |

| RawCap | Windows/Linux/macOS | 专门捕获回环端口流量 | 命令行 | 本地进程间通信排查 | 解决回环流量捕获痛点 |

| Wireshark | Windows/Linux/macOS | 可视化抓包、深度协议解析 | 图形化 | 桌面端分析、深度流量解析 | 易用、协议支持全、可视化强 |

| Libpcap | Linux/macOS | 底层抓包库、定制化开发 | 代码开发 | 大流量定制、专用工具开发 | 高性能、灵活、低开销 |