2025年最新acw_sc__v2加密cookie算法

1.目标

目标:https://kjxy.zcygov.cn/luban/announcement/list

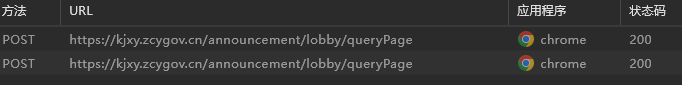

通过抓包发现改请求发送了两次

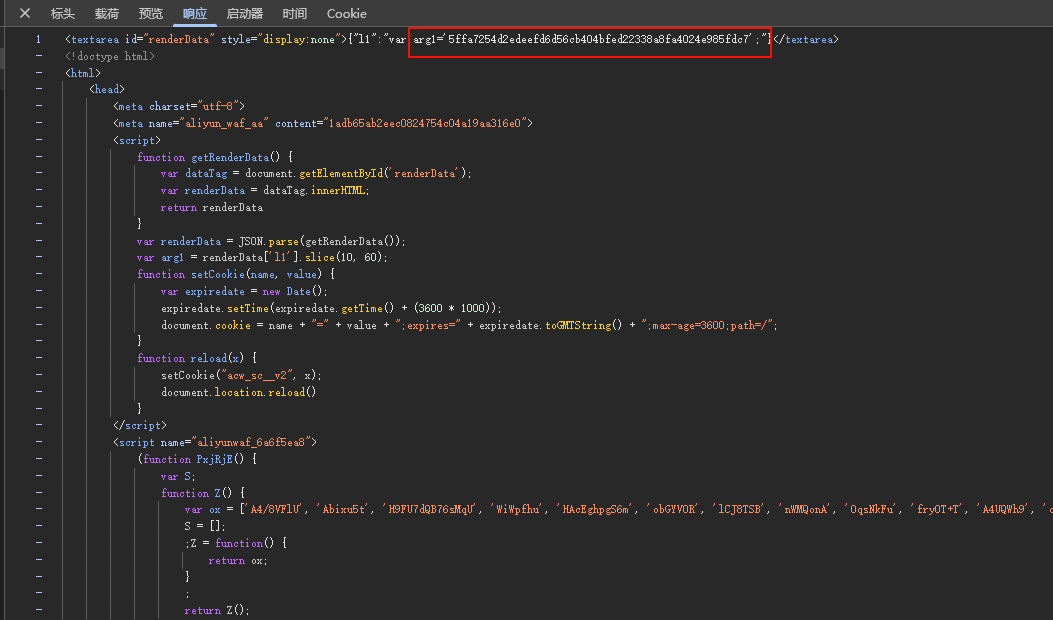

第一次请求返回的是js代码(已经混淆的)还有arg1参数的值

第二次请求的cookie里面的acw_sc__v2的值

197d84838-bab7494121c6fdd92a0ee609f467e903af04e5a7020a1b1b22就算js代码计算arg1得到的结果

2.分析

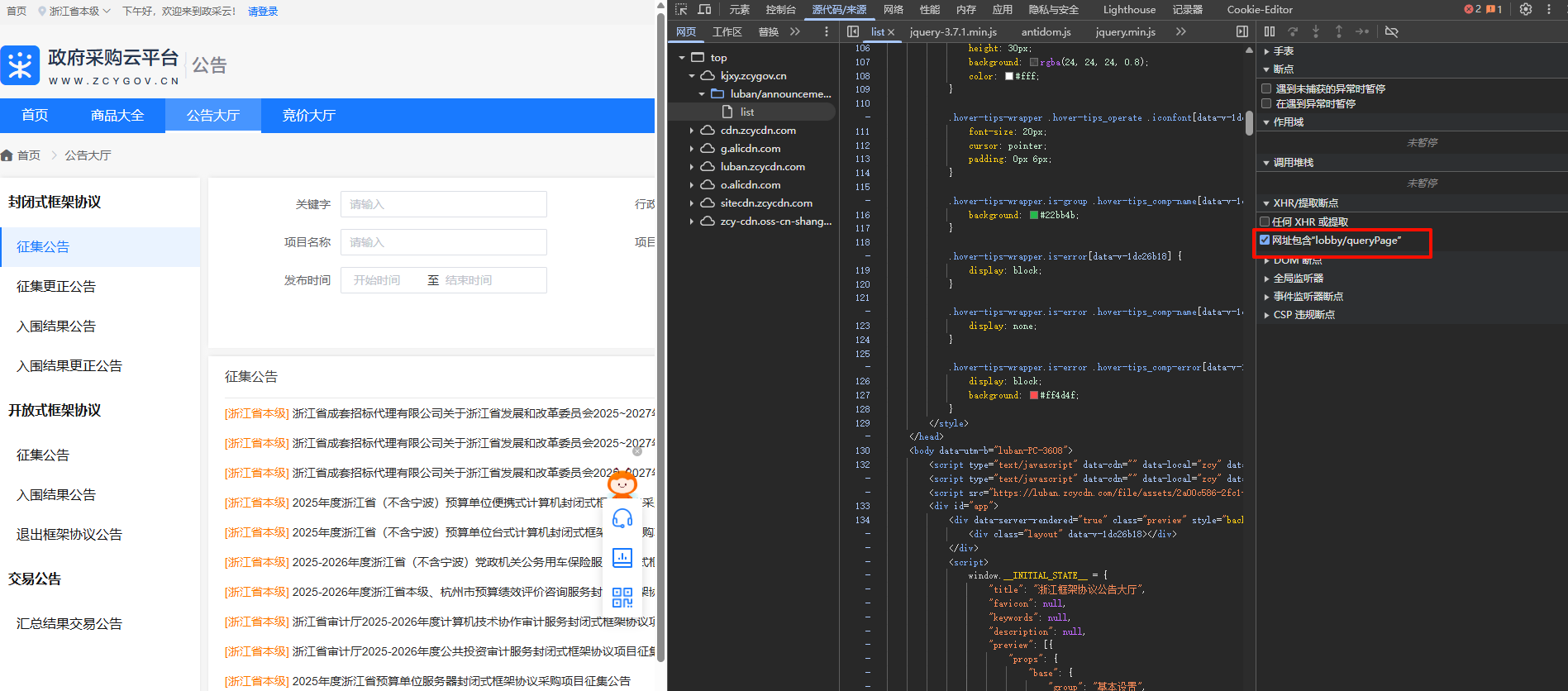

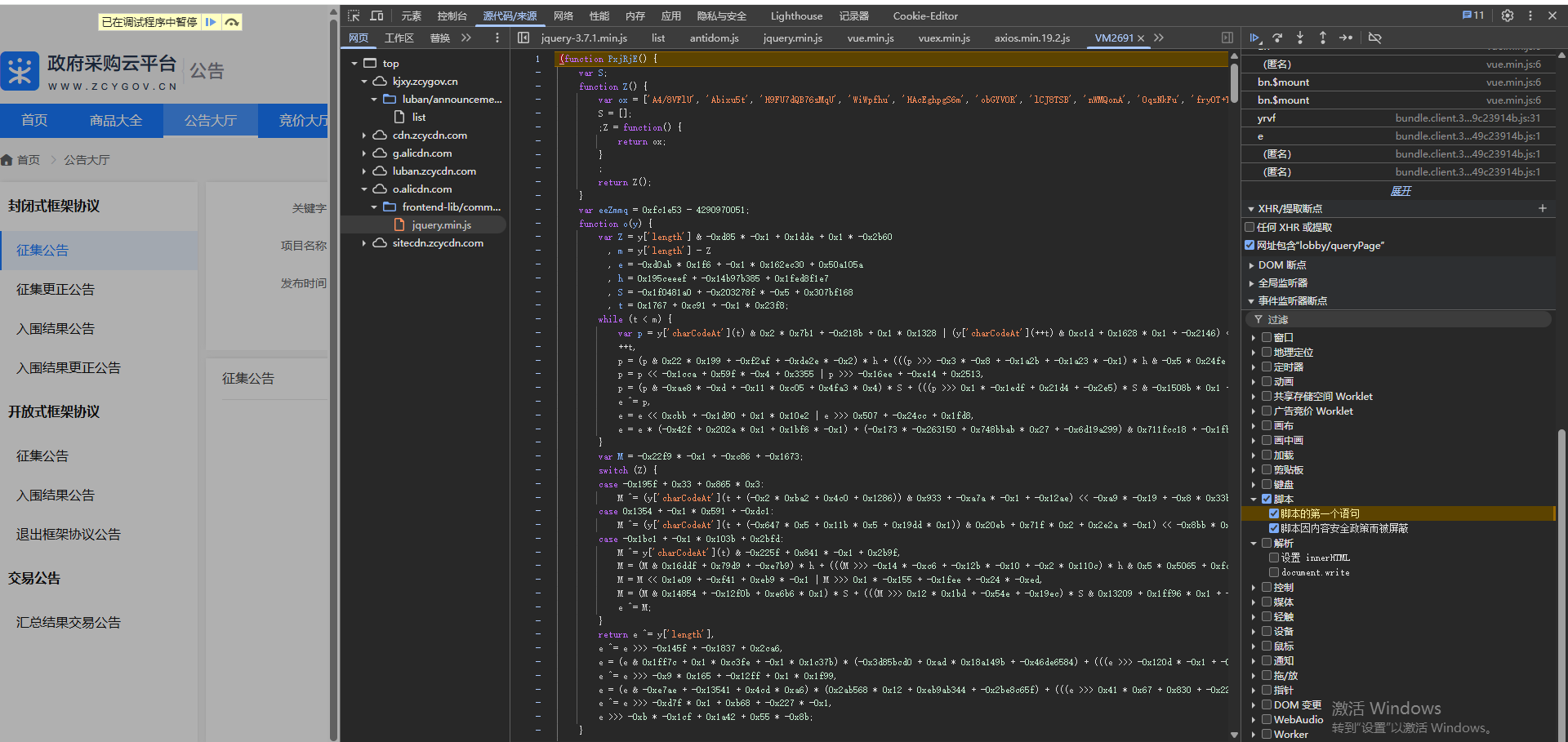

先清除cookie,然后XHR断点lobby/queryPage,刷新页面

然后再监听事件断点 - 脚本

就进入计算acw_sc__v2的代码里面,直接搜索arg1

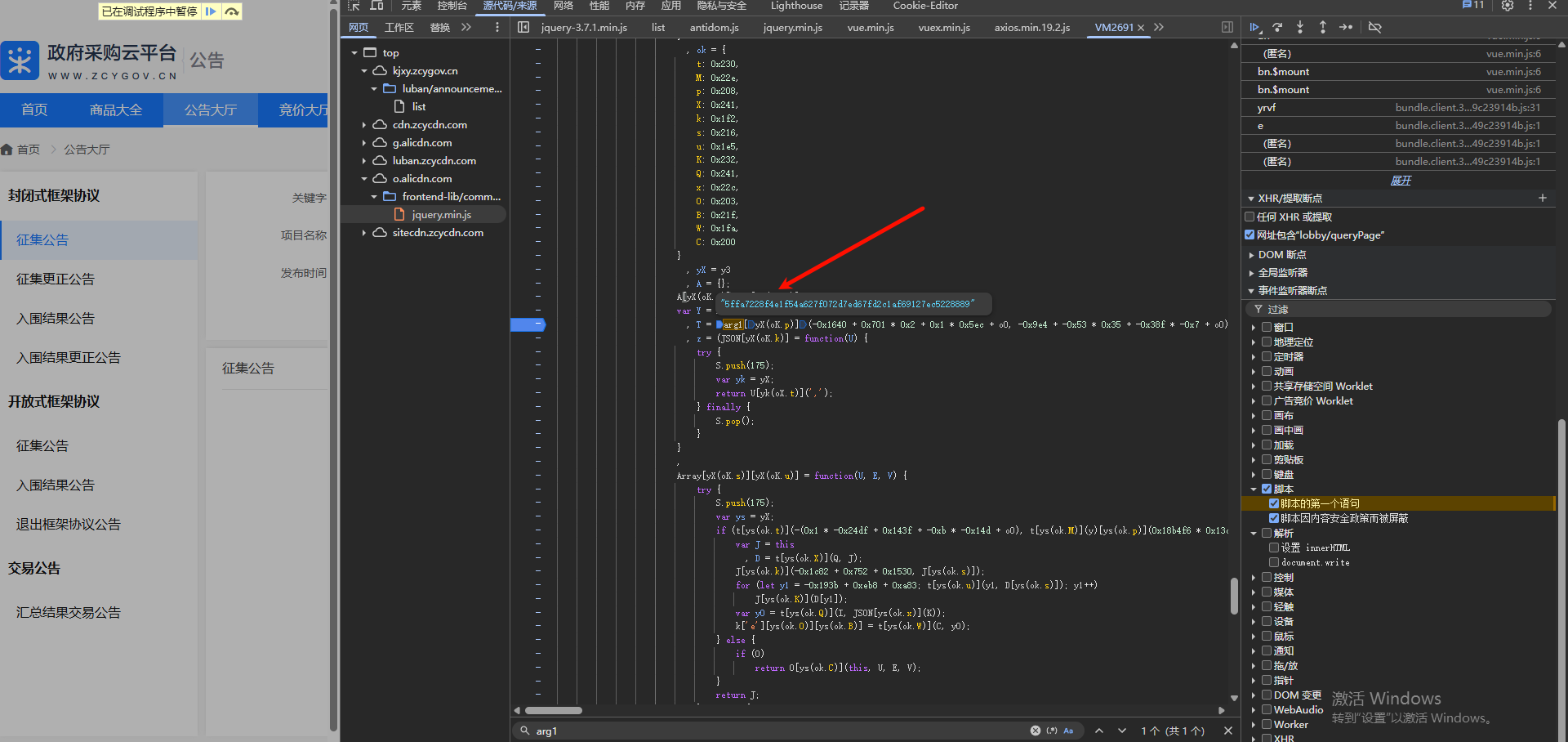

这里就算计算的入口位置

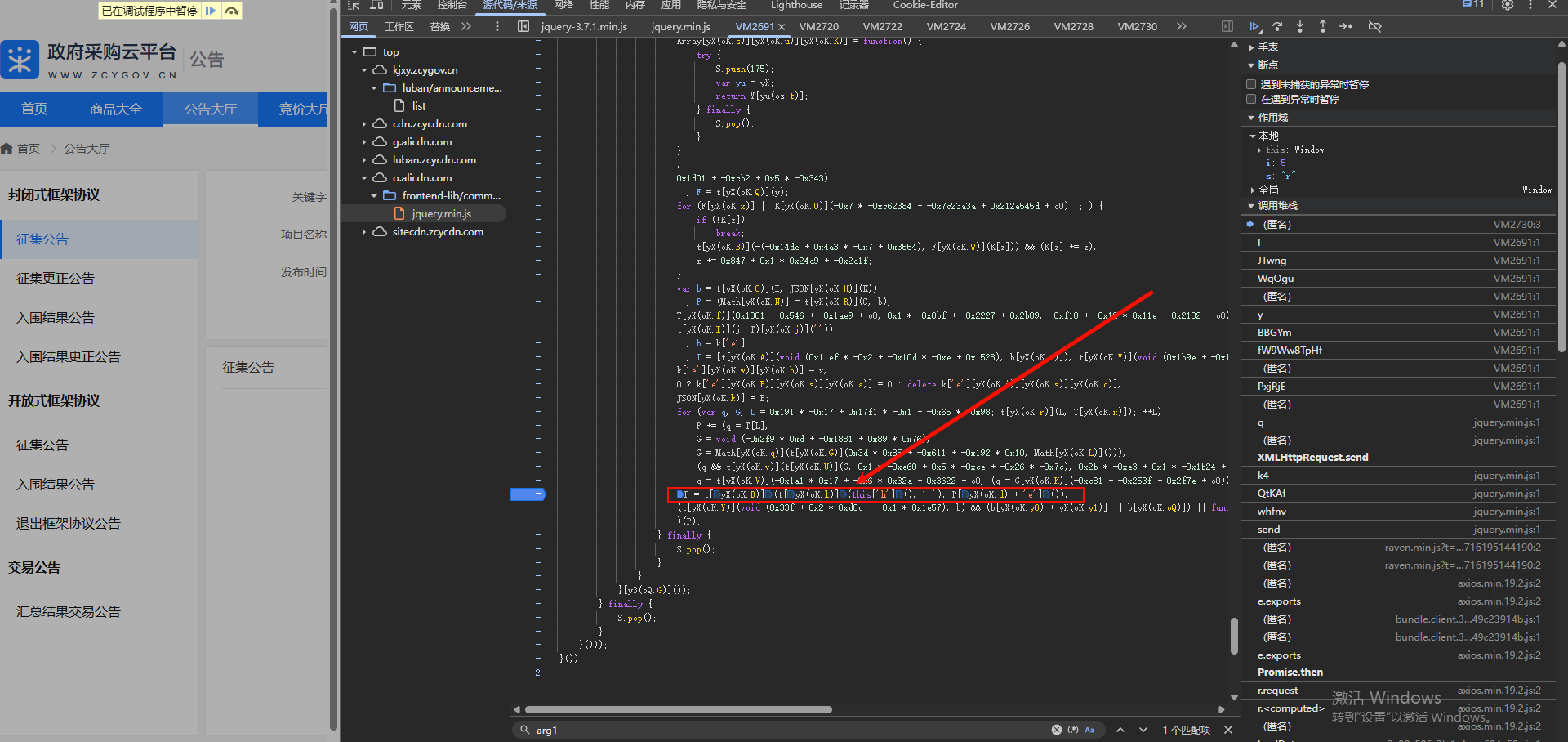

这里就是结果的位置

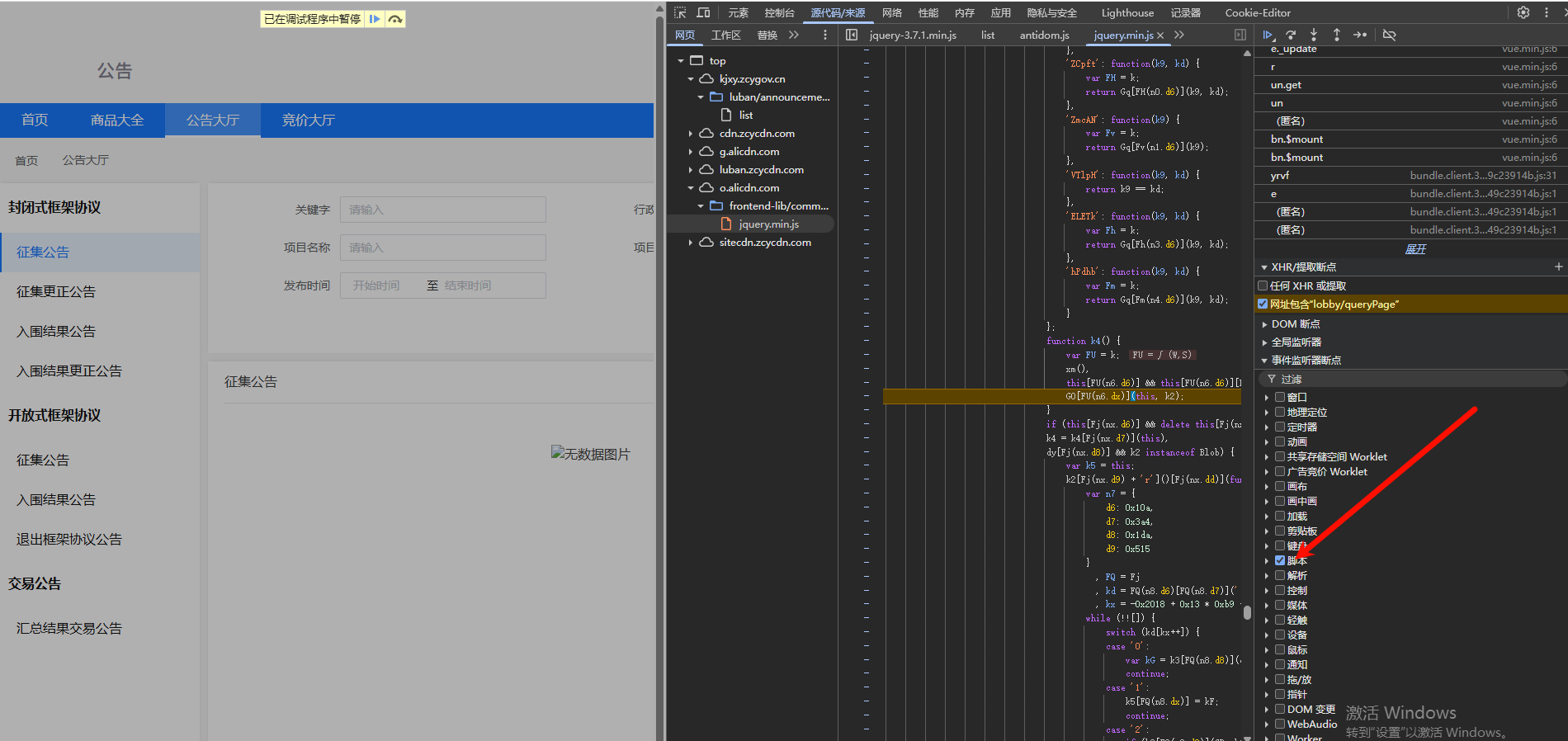

由于是

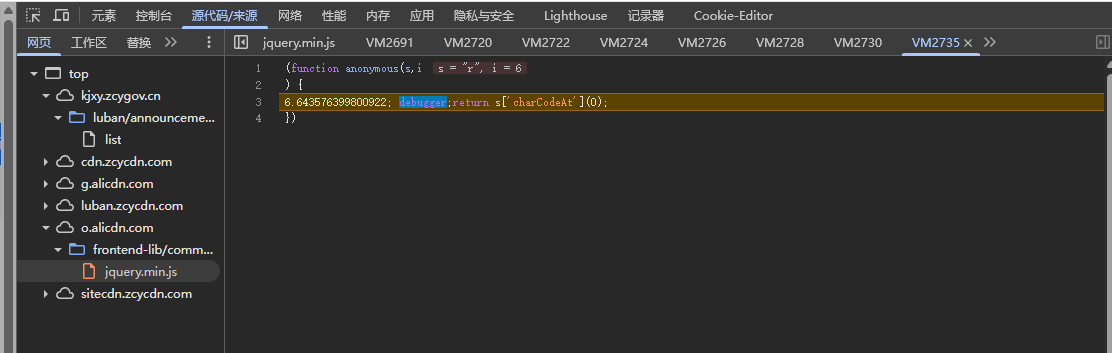

VM代码+混淆+无限

debugger

所以最好是解混淆之后,拿到本地来调试。。

3.结果

-

第一部分:197d84838 —— 固定字符串 -

第二部分:后面 40 位十六进制字符串是由arg1计算得到的

使用确定性随机打乱的 hex 映射表,将arg1每个字符替换,因为里面有Math.random()

而且随机数种子已经确定,所以返回的结果也就确定了 -

第三部分:最后10 位十六进制字符串

基于浏览器环境(navigator.webdriver 等)生成的 随机十六进制字符,可以写死也可以随机。