【序列晋升】46 Spring Security Kerberos 如何衔接 Boot 自动配置与 RBAC 权限?

目录

1. 什么是Spring Security Kerberos?

2. 诞生背景

2.1 Kerberos协议的发展历程

2.2 Spring Security与Kerberos的结合需求

2.3 Spring Security Kerberos的版本演进

3. 架构设计

3.1 Spring Security Kerberos的整体架构

3.2 核心组件职责

3.3 与Spring生态系统的集成方式

4. 解决的问题

4.1 企业内部单点登录需求

4.2 避免密码在网络中传输

4.3 跨服务安全通信

4.4 集中身份管理

5. 关键特性

5.1 无密码传输

5.2 与Active Directory深度集成

5.3 跨平台支持

5.4 票据生命周期管理

5.5 与Spring Security的无缝集成

6. 与同类产品对比

6.1 Spring Security Kerberos vs OAuth2

6.2 Spring Security Kerberos vs CAS

6.3 Spring Security Kerberos vs SAML

7. 使用方法

7.1 环境准备

7.2 Spring Boot项目配置

7.3 测试与验证

8. 常见问题及解决方案

8.1 认证失败问题

8.2 票据过期问题

8.3 跨平台兼容性问题

9. 最佳实践与建议

9.1 安全最佳实践

9.2 性能优化建议

9.3 企业级部署建议

10. 未来发展趋势

10.1 与现代身份认证协议的融合

10.2 云环境下的Kerberos认证

10.3 无密码认证的进一步普及

11. 总结

Spring Security Kerberos是一种基于Kerberos协议的单点登录解决方案,它允许用户在已登录Windows域的情况下,无需重复输入凭据即可访问Spring应用。作为Spring Security家族的一员,Spring Security Kerberos简化了Kerberos协议在Java应用中的集成,特别适合与Microsoft Active Directory结合使用的企业环境。本文将从基础概念到实际应用,全面解析Spring Security Kerberos的工作原理、架构设计、核心组件以及配置方法。

1. 什么是Spring Security Kerberos?

Spring Security Kerberos是Spring Security框架的一个扩展模块,专门用于实现Kerberos协议的认证功能。它提供了在Java应用中无缝集成Kerberos认证的能力,使得用户能够利用已有的域凭据访问系统。Kerberos是一种基于票据的网络认证协议,由麻省理工学院开发,旨在解决分布式环境中身份验证的安全问题。该协议通过密钥分发中心(KDC)向客户端发放票据授权票据(TGT),客户端再使用TGT向特定服务请求服务票据,最终实现安全认证。

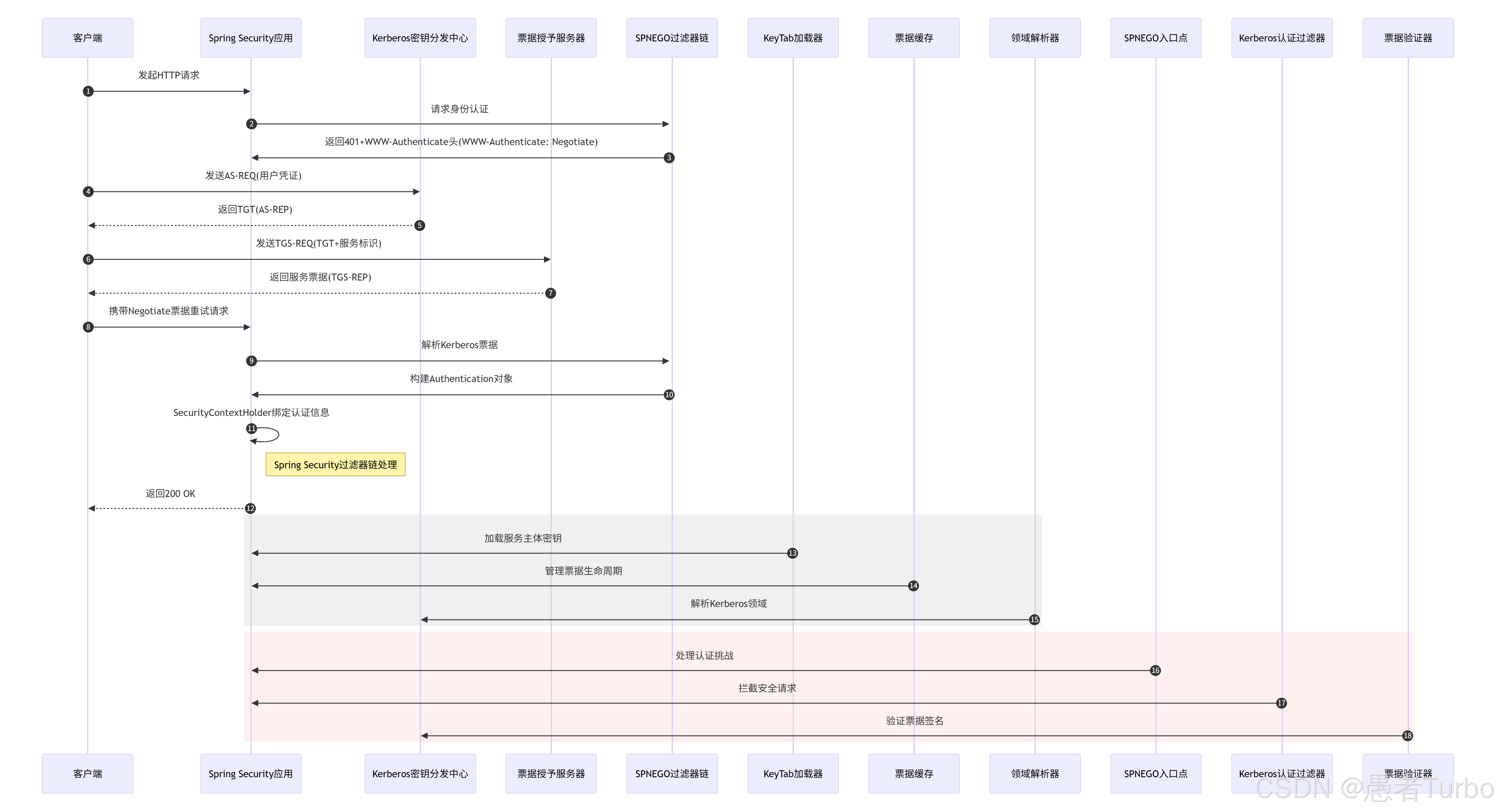

Spring Security Kerberos的核心价值在于将Kerberos协议封装成易于在Spring应用中使用的组件,使开发人员无需深入理解Kerberos的复杂细节,只需进行简单的配置即可实现企业级的单点登录。它通过SPNEGO(Simple and Protected GSS-API Negotiation)协议与HTTP协议结合,在Web浏览器和服务器之间实现基于Windows域的透明认证。当用户访问配置了Kerberos认证的Spring应用时,浏览器会自动发送已登录域的凭据,服务器验证通过后用户即可获得访问权限,无需手动输入用户名和密码。

2. 诞生背景

2.1 Kerberos协议的发展历程

Kerberos协议最初由麻省理工学院计算机科学实验室于1980年代开发,旨在解决分布式系统中的身份验证问题。1990年代,Kerberos成为IETF标准协议,经过多次迭代,形成了当前广泛使用的Kerberos v5。Kerberos的核心思想是"一次认证,多次使用",通过票据机制避免密码在网络中明文传输,从而提高安全性。

2.2 Spring Security与Kerberos的结合需求

随着企业信息化建设的深入,跨系统单点登录成为企业应用的重要需求。在Microsoft Windows环境中,域控系统(Active Directory)已经为员工提供了统一的登录凭证,但这些凭证通常无法直接用于访问基于Java的企业应用。开发人员需要在这些应用中实现与域控系统的集成,使员工能够利用已有的域凭据访问企业应用,提高用户体验并降低管理成本。

Spring Security作为Java生态中最流行的权限管理框架,提供了丰富的认证和授权机制。然而,原生的Spring Security并不直接支持Kerberos协议,需要开发人员自行实现与Kerberos的集成。为了简化这一过程,Spring Security Kerberos模块应运而生,它封装了Kerberos协议的复杂性,使开发人员能够轻松地在Spring应用中实现Kerberos认证。

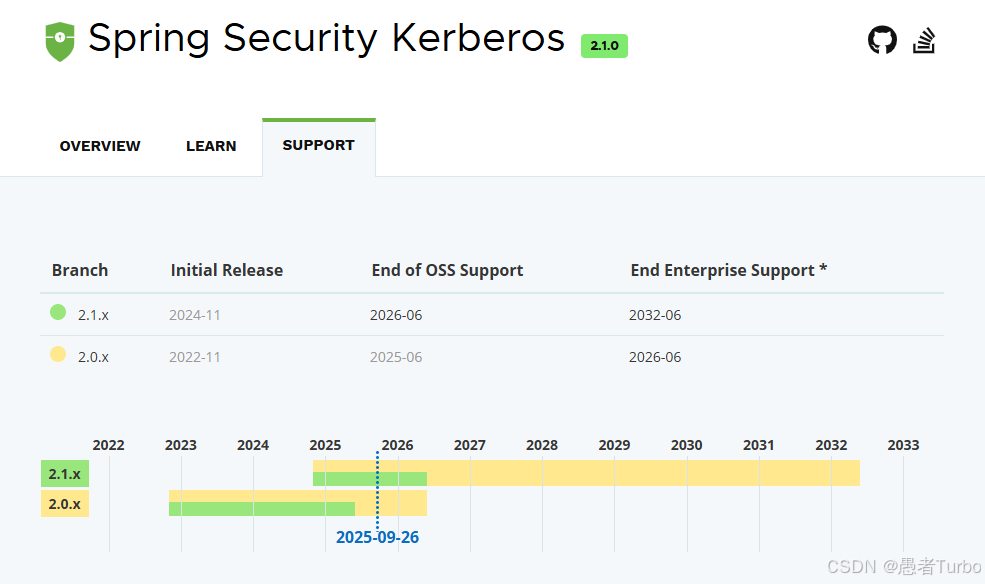

2.3 Spring Security Kerberos的版本演进

Spring Security Kerberos模块经历了多个版本的迭代,从最初的1.0版本到当前的2.0.0-RC2版本。这些版本主要针对不同Spring框架版本和Kerberos实现进行了优化。最新版本2.0.0-RC2发布于2025年9月4日,它基于Spring Security 6.3.0和Spring Framework 6.1.8,支持JDK 17环境,提供了更简洁的API和更好的与Spring Boot的集成能力。

3. 架构设计

3.1 Spring Security Kerberos的整体架构

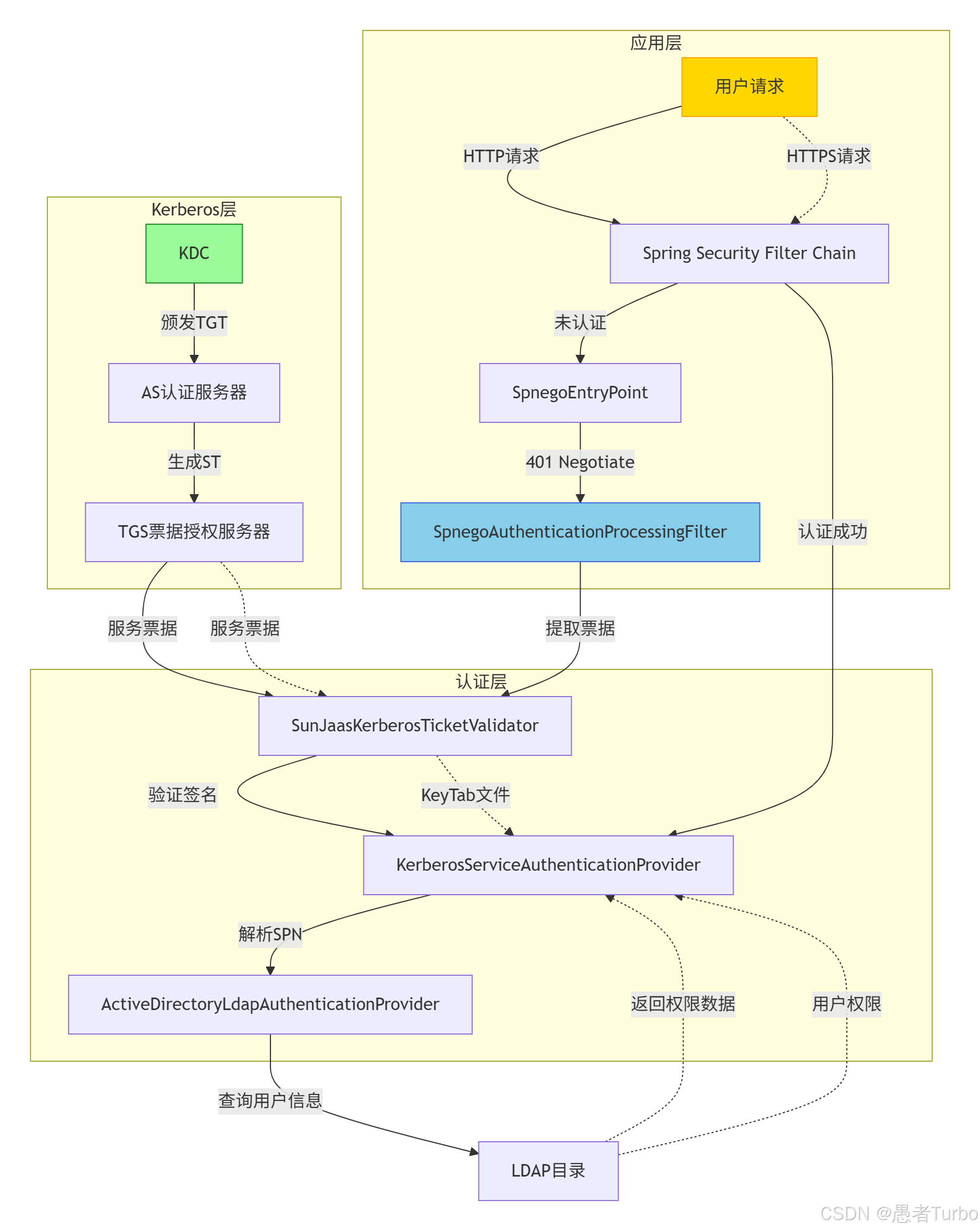

Spring Security Kerberos采用分层架构设计,主要包括以下组件:

Kerberos服务端组件:负责与Kerberos密钥分发中心(KDC)通信,验证客户端提供的票据。这些组件包括KerberosTicketValidator和KerberosServiceException等。

SPNEGO处理组件:负责在HTTP协议层面处理SPNEGO令牌的解析和认证流程。这些组件包括SpengoAuthenticationProcessingFilter和NegotiateHeaderProcessingFilter等。

Spring Security集成组件:负责将Kerberos认证与Spring Security的认证管理器和过滤器链集成。这些组件包括KerberosClientAuthenticationProvider和KerberosSecurityFilter等。

3.2 核心组件职责

Spring Security Kerberos的核心组件各司其职,共同完成认证流程:

KerberosClientAuthenticationProvider:作为Spring Security的认证提供者,负责处理客户端发送的Kerberos凭据,验证用户身份并返回认证信息。

SpengoAuthenticationProcessingFilter:作为Spring Security的过滤器,负责拦截HTTP请求,解析SPNEGO令牌,并触发Kerberos认证流程。

KerberosTicketValidator:负责验证Kerberos票据的有效性,与Kerberos KDC通信,获取票据信息并验证用户身份。

UserDetailsService:负责根据验证通过的用户信息,加载用户详细信息和权限信息,通常与LDAP/AD集成使用。

3.3 与Spring生态系统的集成方式

Spring Security Kerberos通过Spring Security框架与Spring生态系统无缝集成:

依赖注入:利用Spring的依赖注入机制,自动装配Kerberos相关的Bean,如KerberosTicketValidator和KerberosClientAuthenticationProvider。

过滤器链集成:将SpengoAuthenticationProcessingFilter插入Spring Security的过滤器链中,使其能够在HTTP请求层面处理SPNEGO认证。

自动配置:通过Spring Boot的自动配置机制,简化Kerberos相关Bean的配置,只需在application.properties中设置基本参数即可。

与LDAP/AD集成:通过SpringLDAP模块与Active Directory集成,实现用户信息和权限的动态加载,无需在应用中维护用户数据库。

4. 解决的问题

4.1 企业内部单点登录需求

Spring Security Kerberos解决了企业内部应用的单点登录问题。在传统企业环境中,员工通常需要为每个应用单独注册账户并记忆密码,这不仅增加了管理成本,也降低了用户体验。通过Kerberos认证,员工只需使用域账户登录一次,即可访问所有支持Kerberos认证的应用,实现了真正的单点登录。

4.2 避免密码在网络中传输

Kerberos协议的核心优势在于避免密码在网络中明文传输。传统认证方式如表单登录,密码需要在网络中传输,存在被窃听的风险。而Kerberos通过票据机制,使密码仅在初始认证时使用,后续通信使用加密的票据,大大提高了安全性。

4.3 跨服务安全通信

Kerberos协议还支持跨服务的安全通信。在分布式系统中,不同服务之间需要相互认证。Kerberos通过票据授权票据(TGT)和服务票据(ST)机制,使服务之间能够安全地通信,无需共享密码。

4.4 集中身份管理

通过与Active Directory集成,Spring Security Kerberos实现了集中身份管理。企业可以统一管理用户账户、密码和权限,无需在每个应用中单独维护用户信息。当用户账户被禁用或权限变更时,这些变更会自动反映到所有集成应用中,简化了管理流程。

5. 关键特性

5.1 无密码传输

Spring Security Kerberos实现了真正的无密码传输认证。用户凭据仅在初始登录域时使用,后续访问应用时使用加密的票据,避免了密码在网络中明文传输的风险。

5.2 与Active Directory深度集成

Spring Security Kerberos与Microsoft Active Directory进行了深度集成,支持Windows域环境下的单点登录。它能够自动从域中获取用户信息和权限,无需额外维护用户数据库。

5.3 跨平台支持

Spring Security Kerberos支持跨平台部署,既可以在Linux服务器上运行,也可以在Windows服务器上运行。在Linux环境下,需要配置krb5.conf文件和keyTab文件;在Windows环境下,可以利用域控制器自动管理凭证,无需手动配置keyTab。

5.4 票据生命周期管理

Spring Security Kerberos支持票据生命周期管理,包括票据的获取、验证、续期和注销等。通过合理配置票据的有效期和续期策略,可以平衡安全性与用户体验,减少因票据过期导致的频繁登录。

5.5 与Spring Security的无缝集成

Spring Security Kerberos与Spring Security框架无缝集成,支持Spring Security的所有功能,如权限控制、角色管理、访问控制等。开发人员可以轻松地将Kerberos认证与其他认证方式结合使用,实现灵活的认证策略。

6. 与同类产品对比

6.1 Spring Security Kerberos vs OAuth2

| 特性 | Spring Security Kerberos | OAuth2 |

|---|---|---|

| 协议类型 | 基于Kerberos票据的对称加密协议 | 基于令牌的无状态认证协议 |

| 身份来源 | 依赖企业域(如Active Directory) | 支持第三方身份提供商(如Google、Azure AD) |

| 部署复杂度 | 需KDC服务器和域环境,配置相对复杂 | 需授权服务器(如Keycloak),配置相对简单 |

| 适用场景 | 适合企业内部强域控环境 | 适合开放API或微服务架构,支持第三方授权 |

| 安全性 | 无密码传输,依赖时钟同步和KDC | 依赖TLS和令牌签名验证,可扩展性更好 |

| 扩展性 | 依赖企业域,扩展性有限 | 支持多种授权模式,扩展性更强 |

6.2 Spring Security Kerberos vs CAS

与CAS相比,Spring Security Kerberos的优势在于无需额外的认证服务器。CAS需要部署独立的认证服务器,而Kerberos的认证功能由域控制器提供,企业通常已经部署了域控制器。此外,Kerberos认证是透明的,用户无需手动登录,而CAS需要用户在认证服务器上手动登录。

6.3 Spring Security Kerberos vs SAML

与SAML相比,Kerberos更适合内部企业应用。SAML主要用于跨域身份认证,而Kerberos主要用于内部企业环境。SAML需要XML格式的断言,而Kerberos使用二进制格式的票据,在性能和效率方面可能更有优势。

7. 使用方法

7.1 环境准备

在使用Spring Security Kerberos之前,需要确保以下环境准备:

Kerberos服务器:在Windows环境中,需要有Active Directory域控制器;在Linux环境中,需要安装Kerberos服务器。

服务主体名称(SPN):在域控制器上为应用注册SPN,例如HTTP/your-service-domain@YOUR-REALM。

密钥表文件(keyTab):在Linux环境中,需要从Kerberos服务器获取应用的密钥表文件;在Windows环境中,通常不需要。

时钟同步:确保所有参与Kerberos认证的服务器和客户端时间同步,时间偏差不应超过10分钟。

7.2 Spring Boot项目配置

在Spring Boot项目中集成Kerberos认证,需要进行以下配置:

1. 添加依赖

<dependency><groupId>org.springframework.security</groupId><artifactId>spring-security-kerberos</artifactId><version>2.0.0-RC2</version>

</dependency>2. 排除默认安全配置

@SpringBootApplication(exclude = { SecurityAutoConfiguration.class })

public class Application {public static void main(String[] args) {SpringApplication.run(Application.class, args);}

}3. 配置Kerberos参数

# application.properties

kerberos.service-principal=HTTP/your-service-domain@YOUR-REALM

kerberos.keytab locations班级=classpath:kerberos.keytab

kerberos王国=YOUR-REALM

kerberos.kdc地址=your-kdc-domain4. 定义UserDetailsService

@Service

public class KerberosUserDetailsService implements UserDetailsService {@Overridepublic UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {// 从LDAP/AD加载用户信息和权限// 示例:返回具有固定角色的用户return new User(username, "notUsed", true, true, true, true,AuthorityUtils.create AuthorityList("ROLE_USER"));}

}5. 配置Spring Security

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {@Autowiredprivate KerberosClientAuthenticationProvider kerberosAuthProvider;@Overrideprotected void configure(HttpSecurity http) throws Exception {http.authorizeHttpRequests作者(requestMatchers("/public/**").permitAll().anyRequest().authenticated()).燕窝认证过滤器().and().formLogin().disable();}@Overrideprotected void configure(AuthenticationManagerBuilder auth) throws Exception {auth authenticationProvider(kerberosAuthProvider);}@Beanpublic KerberosClientAuthenticationProvider kerberosAuthProvider() {KerberosClientAuthenticationProvider provider = new KerberosClientAuthenticationProvider();provider.setServicePrincipal("HTTP/your-service-domain@YOUR-REALM");provider.setKeyTabLocation(new FileSystemResource("/path/to/kerberos.keytab"));provider.setRealm("YOUR-REALM");provider.setUseSubject false;provider.set UserDetailsService(kerberosUserDetailsService());return provider;}@Beanpublic UserDetailsService kerberosUserDetailsService() {return new KerberosUserDetailsService();}

}7.3 测试与验证

配置完成后,可以通过以下方式测试和验证Kerberos认证:

1. 创建测试页

@RestController

public class TestController {@GetMapping("/test")public String test(@AuthenticationPrincipal Principal principal) {return "欢迎 " + principal.getName() + " 登录!";}

}2. 测试Kerberos认证

在Windows域环境中,使用已登录域的浏览器访问应用的/test接口,如果配置正确,应该能够直接获取到用户信息,而无需手动登录。

3. 验证SPNEGO协商流程

可以通过浏览器开发者工具查看HTTP请求和响应头,验证SPNEGO协商流程是否正确。正常情况下,服务器会返回401 Unauthorized响应,包含Negotiate头,浏览器会自动发送SPNEGO令牌,服务器验证通过后返回200 OK响应。

8. 常见问题及解决方案

8.1 认证失败问题

认证失败是最常见的问题,通常表现为浏览器反复提示输入凭据。可能的原因包括:

- SPN未正确注册:使用

setspn命令检查并注册SPN。 - keyTab文件权限问题:确保应用有权限读取

keyTab文件。 - 时钟不同步:配置NTP服务确保所有服务器和客户端时间同步。

- DNS解析问题:检查DNS配置,确保能够正确解析KDC地址。

8.2 票据过期问题

Kerberos票据过期会导致认证中断,解决方案包括:

- 调整票据有效期:在Kerberos配置文件中调整票据的有效期,如

default_tkt_enctypes和ticket_lifecycle参数。 - 实现票据自动续期:在应用中实现票据自动续期逻辑,如定时任务调用

renewTGT方法。 - 优化票据使用策略:合理使用票据,避免频繁请求新的服务票据。

8.3 跨平台兼容性问题

在不同操作系统环境下,Kerberos配置可能存在差异,解决方案包括:

- Linux环境:配置

krb5.conf文件,确保KDC地址和域信息正确;正确设置keyTab文件权限。 - Windows环境:确保服务器已加入域;使用

setspn命令注册正确的SPN;配置IIS启用Windows集成认证。 - 浏览器兼容性:确保浏览器支持SPNEGO协议,如IE、Chrome和Firefox。

9. 最佳实践与建议

9.1 安全最佳实践

在使用Spring Security Kerberos时,应遵循以下安全最佳实践:

- 定期轮换密钥:在Kerberos服务器上定期轮换服务密钥,防止密钥泄露。

- 限制票据有效期:设置合理的票据有效期,平衡安全性与用户体验。

- 启用约束委派:在需要委派用户凭据的场景中,启用约束委派,限制委派范围。

- 配置审计日志:记录Kerberos认证相关日志,便于安全审计和故障排查。

9.2 性能优化建议

为了优化Spring Security Kerberos的性能,可以采取以下措施:

- 缓存用户信息:在应用中缓存用户信息,减少对LDAP/AD的频繁查询。

- 优化票据验证:合理设置票据验证参数,如

max生活的票据和renew生活的票据,提高验证效率。 - 使用负载均衡:在高并发场景下,使用负载均衡分散认证请求,提高系统可用性。

- 配置适当的加密算法:选择适合的加密算法,如AES,平衡安全性与性能。

9.3 企业级部署建议

在企业级环境中部署Spring Security Kerberos,建议考虑以下因素:

- 与现有系统集成:将Kerberos认证与企业现有的权限管理系统集成,实现统一的权限管理。

- 多环境配置:使用Spring Profiles管理不同环境(开发、测试、生产)的Kerberos配置。

- 故障转移机制:配置备用KDC服务器,实现故障转移,提高系统可靠性。

- 监控与告警:监控Kerberos认证相关指标,如认证成功率、票据有效期等,设置异常告警。

10. 未来发展趋势

10.1 与现代身份认证协议的融合

随着企业数字化转型的深入,Kerberos认证可能会与现代身份认证协议如OAuth2、OpenID Connect等融合,形成更完整的身份认证体系。例如,可以通过Kerberos认证获取用户凭据,然后使用这些凭据获取OAuth2令牌,实现更灵活的认证和授权。

10.2 云环境下的Kerberos认证

随着云技术的普及,Kerberos认证在云环境中的应用将变得更加重要。云服务提供商如AWS、Azure等已经开始支持Kerberos认证,使企业能够将本地域环境与云应用无缝集成。Spring Security Kerberos可能会提供更好的云环境支持,如与AWS Directory Service、Azure AD DS等的集成。

10.3 无密码认证的进一步普及

随着无密码认证理念的普及,Kerberos认证可能会变得更加主流。无密码认证是企业安全的重要趋势,而Kerberos作为成熟的无密码认证协议,能够很好地满足这一需求。Spring Security Kerberos可能会提供更便捷的无密码认证集成方案,降低企业采用无密码认证的门槛。

11. 总结

Spring Security Kerberos是一种企业级单点登录解决方案,通过与Kerberos协议和SPNEGO扩展的结合,为Spring应用提供了安全、便捷的域认证能力。它特别适合与Microsoft Active Directory结合使用的企业环境,能够实现真正的无密码传输认证和单点登录。

Spring Security Kerberos的核心优势在于安全性、集中身份管理和与Spring生态系统的无缝集成。通过合理的配置和最佳实践,开发人员可以轻松地在Spring应用中实现Kerberos认证,提高企业应用的安全性和用户体验。

随着企业数字化转型和云技术的普及,Kerberos认证将在企业应用中发挥更重要的作用。Spring Security Kerberos模块也将不断完善,提供更好的云环境支持和无密码认证集成方案,帮助企业构建更安全、更高效的认证体系。

参考资料:

- Spring Security Kerberos 文档

本博客专注于分享开源技术、微服务架构、职场晋升以及个人生活随笔,这里有:

📌 技术决策深度文(从选型到落地的全链路分析)

💭 开发者成长思考(职业规划/团队管理/认知升级)

🎯 行业趋势观察(AI对开发的影响/云原生下一站)

关注我,每周日与你聊“技术内外的那些事”,让你的代码之外,更有“技术眼光”。

日更专刊:

🥇 《Thinking in Java》 🌀 java、spring、微服务的序列晋升之路!

🏆 《Technology and Architecture》 🌀 大数据相关技术原理与架构,帮你构建完整知识体系!关于愚者Turbo:

🌟博主GitHub

🌞博主知识星球