OpenSCA开源社区每日安全漏洞及投毒情报资讯| 4th Sep. , 2025

1.1 Netty 框架请求走私漏洞

漏洞详情

发布日期:2025-09-04

漏洞编号:CVE-2025-58056

漏洞描述:Netty 是一个异步事件驱动的网络应用程序框架,主要用于开发可维护的高性能协议服务器和客户端。在版本 4.1.124.Final 和 4.2.0.Alpha3 至 4.2.4.Final中,Netty 在解析 HTTP/1.1 消息的分块编码时存在缺陷:它错误地接受了单独的换行符 (LF) 作为块大小行的终止符,而不是严格要求的 CRLF(回车和换行符组合),这违反了 HTTP/1.1 标准。当 Netty 部署在某些解析 LF 不同的反向代理后端时,攻击者可以构造特定请求,使代理认为这是一个请求,但 Netty 会将其解析为两个请求,从而实现请求走私攻击。该缺陷已在版本 4.1.125.Final 和 4.2.5.Final 中修复。

漏洞类型:HTTP请求走私

漏洞评级:高危

利用方式:远程

PoC状态:已公开

影响范围:

io.netty:netty-codec-http

(, 4.1.125.Final)||[ 4.2.0.Alpha1, 4.2.5.Final)

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2025-58056

1.2 DeepSeek CDN 平台跨站脚本漏洞

漏洞详情

发布日期:2025-09-03

漏洞编号:CVE-2025-26210

漏洞描述:DeepSeek 是中国深度求索(DeepSeek)公司开发的一个大语言模型与 AI 技术平台,广泛应用于自然语言处理、文本分析等领域。该漏洞由于 DeepSeek 对话模型未对用户输入的恶意内容进行充分的验证过滤,导致特定html标签可能被恶意利用进行跨站脚本(XSS)来攻击DeepSeek CDN 平台。攻击者可以通过在输入字段中注入恶意 JavaScript 代码来触发该漏洞,从而在受害者浏览器中执行任意代码。跨站脚本漏洞通常是因为缺乏对用户输入的适当过滤或转义,导致不可信内容被直接呈现给用户。

漏洞类型:跨站脚本(XSS)

利用方式:远程

漏洞评级:严重

PoC状态:已公开

影响范围:

DeepSeek R1 <= V3.1

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2025-26210

https://hackmd.io/@MrqrFIlhQFi7vUwkqbrXDw/deepseek

组件投毒情报

2.1 NPM组件 setup-helper-module 开展Windows木马投毒攻击

投毒详情

投毒概述:组件 setup-helper-module 利用 package.json 文件中的scripts指令实现在组件安装过程中自动执行恶意js文件 install.js和run.js。其主要功能是释放组件源码包中的EXE恶意木马程序(setup-helper.exe)到,并尝试使用管理员权限执行恶意木马程序。

投毒编号:

XMIRROR-MAL45-8CBD05F6

项目主页:

https://www.npmjs.com/package/string-setup-helper

投毒版本:1.0.0 ~ 2.1.3

发布日期:2025-09-04

总下载量:664次

修复方案

在项目目录下使用 npm list setup-helper-module 查询是否已安装该组件,或使用 npm list -g setup-helper-module 查询是否全局安装该投毒版本组件,如果已安装请立即使用 npm uninstall setup-helper-module 或 npm uninstall -g setup-helper-module 进行卸载。此外,也可使用悬镜安全开源工具 OpenSCA-cli进行扫描检测。

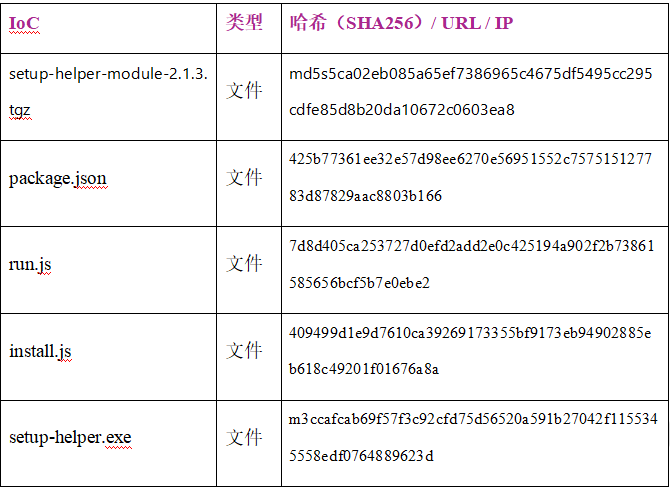

IOC信息: