WhatsApp 漏洞与 Apple 零日漏洞一起被利用于间谍软件攻击

WhatsApp 修补了一个严重的零点击漏洞,该漏洞在针对 Apple 用户的复杂攻击活动中被利用。

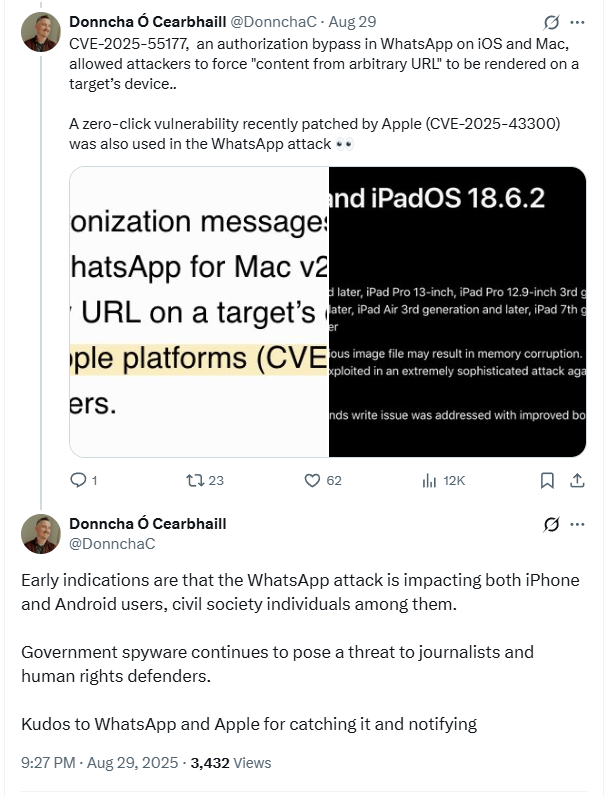

据报道,该漏洞的编号为 CVE-2025-55177,与最近披露的 Apple 零日漏洞 (CVE-2025-43300) 相结合,可在无需用户交互的情况下传播间谍软件。

WhatsApp 在周五晚些时候发布的安全公告中披露了该漏洞,并指出该漏洞是由其安全团队内部发现的。该漏洞影响 WhatsApp for iOS 2.25.21.73 之前的版本、WhatsApp Business for iOS 2.25.21.78 之前的版本以及 WhatsApp for Mac 2.25.21.78 之前的版本。该漏洞源于链接设备使用的同步机制中授权检查不完整。这一疏忽导致攻击者能够强制目标设备从任意 URL 获取和呈现内容,实际上就是让远程攻击者无需用户输入即可控制设备处理的内容。

WhatsApp 隶属于 Meta 公司,是全球使用最广泛的通讯平台之一,拥有超过 20 亿用户。它支持设备关联,实现多设备访问,而这一功能正是此次安全漏洞的核心所在。

公民实验室安全研究员比尔·马尔扎克 (Bill Marczak)在 X 上强调,WhatsApp 的这个漏洞是零点击攻击链中的一个传播媒介。完整的漏洞利用序列利用了苹果图像 I/O 框架中的一个零日漏洞 CVE-2025-43300,苹果已于本月初修复

该漏洞。该漏洞允许攻击者通过在图像文件中嵌入恶意代码来入侵设备,这与 WhatsApp 漏洞完美匹配,后者可以悄无声息地获取并显示此类内容。

CVE-2025-43300 已于 2025 年 8 月 20 日在 iOS 18.6.2、iPadOS 18.6.2、macOS Sequoia 15.6.1 及其他相应操作系统版本中修复。该漏洞由 Image I/O 的图像解析逻辑中的越界写入问题引起,影响了几乎所有当前的 Apple 设备,包括 iPhone、iPad 和 Mac。该漏洞会在图像处理过程中破坏内存,从而导致任意代码执行,与其他投递机制(例如 CVE-2025-55177)结合使用时,可导致设备完全被攻陷。

据国际特赦组织安全实验室称,安卓用户也受到了影响。该组织安全主管Donncha Ó Cearbhaill证实,他的团队正在协助多名受该活动攻击的个人,其中许多人来自民间社会,包括记者和人权捍卫者。

WhatsApp 已向受影响的用户发出了有针对性的威胁通知,建议他们寻求专家支持。

用户应将其 WhatsApp 应用更新至 iOS 版本 2.25.21.73 或更高版本,macOS 版本 2.25.21.78 或更高版本,并确保已修补 CVE-2025-43300。此外,请考虑在 iOS 上启用锁定模式或在 Android 上启用高级保护模式,以增强设备安全性,抵御零点击和间谍软件攻击。