防火墙技术(二):安全区域

安全区域和接口

- 默认情况下,报文在不同安全区域之间流动时受到控制,报文在同一个安全区域内流动时不受控制。但华为防火墙也支持对同一个安全区域内流动的报文控制,通过安全策略来实现

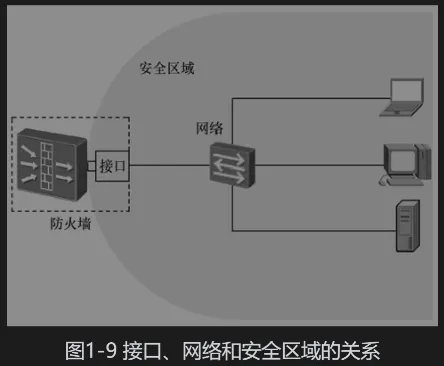

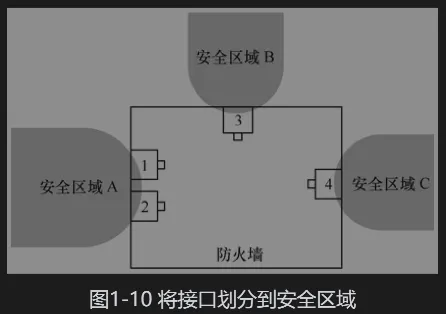

- 防火墙通过接口来连接网络,将接口划分到安全区域后,通过接口就能把安全区域和网络关联起来。通常说某个安全区域,也可以表示该安全区域中接口所连接的网络

- 华为防火墙上,一个接口只能加入到一个安全区域中

###默认的安全区域+Local区域

华为防火墙默认提供三个安全区域:

- Trust 该区域内网络的受信任程度高,通常用来定义内部用户所在的网络

- DMZ 该区域内网络的受信任程度中等,通常用来定义内部服务器所在的网络

- Untrust 该区域代表的是不受信任的网络,通常用来定义Internet等不安全的网络

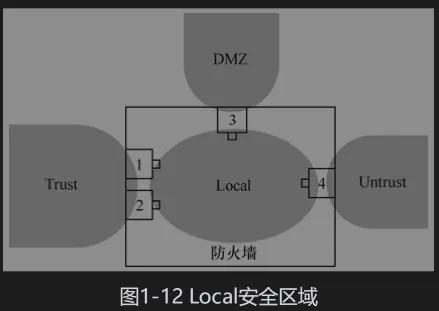

除了在不同网络之间流动的报文之外,还存在从某个网络到达防火墙本身的报文,以及从防火墙本身发出的报文,防火墙将这类的报文划分到Local区域。凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收。

备注:Local区域不能添加任何接口,但防火墙上所有接口本身都隐含属于Local区域,也就是说,报文通过接口去往某个网络时,目的安全区域是该接口所在的安全区域;报文通过接口到达防火墙本身时,目的安全区域是Local区域

###报文在安全区域之间流动的方向

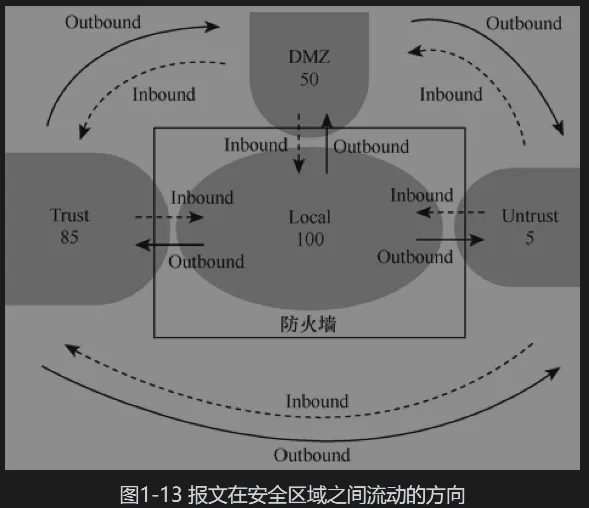

在华为防火墙上,每个安全区域都必须有一个安全级别,该安全级别是唯一的,用数字1-100表示,数字越大,则代表该区域的安全级别越可信。

默认的安全区域的安全级别:

- Local 100

- Trust 85

- DMZ 50

- Untrust 5

报文在两个安全区域之间流动时,通常规定: - 报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound)

- 报文从高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)

###防火墙如何判断报文在哪两个安全区域之间流动

首先,源安全区域很容易确定,防火墙从哪个接口接收到报文,该接口所属的安全区域就是报文的源安全区域

确定目的安全区域分两种情况:

- 三层模式下,防火墙通过查找路由表确定报文将要从哪个接口出发,该接口所属的安全区域就是报文的目的安全区域

- 二层模式下,防火墙通过查找MAC地址转发表确定报文将要从哪个接口出发,该接口所属的安全区域就是报文的目的安全区域

VPN场景下源安全区域和目的安全区域的确定:

3. 防火墙收到的是封装报文,将报文解封装后得到原始报文,然后通过查找路由表来确定目的安全区域,报文将要从哪个接口出发,该接口所属的安全区域就是报文的目的安全区域。

4. 而源安全区域不能简单的根据收到报文的接口来确定,此时防火墙会采用反向查找路由表的方式来确定原始报文的源安全区域。具体来说,防火墙会把原始报文中的源地址假设成目的地址,然后通过查找路由表来确定这个目的地址的报文将要从哪个接口出发,该接口所属的安全区域是报文将要去往的安全区域。反过来说,报文也就是从该安全区域发出的,所以反查路由表得到的这个安全区域就是报文的源安全区域

###安全区域的配置

### 创建安全区域

firewall zone name wuyang-trust

# 将安全区域设置安全级别

set priority 10

# 将接口加入安全区域

add interface g0/0/6

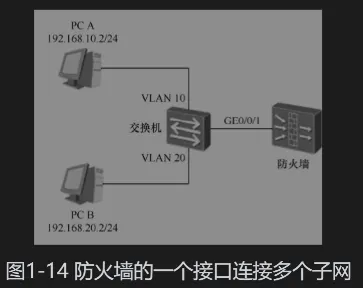

###安全区域配置之单臂路由环境

### 配置

[FW]interface GigabitEthernet 0/0/1.10

[FW-GigabitEthernet0/0/1.10]vlan-type dot1q 10

[FW-GigabitEthernet0/0/1.10]ip address 192.168.10.1 24

[FW-GigabitEthernet0/0/1.10]quit

[FW]interface GigabitEthernet 0/0/1.20

[FW-GigabitEthernet0/0/1.20]vlan-type dot1q 20

[FW-GigabitEthernet0/0/1.20]ip address 192.168.20.1 24

[FW-GigabitEthernet0/0/1.20]quit

[FW]firewall zone name trust1

[FW-zone-trust1]set priority 10

[FW-zone-trust1]add interface GigabitEthernet 0/0/1.10

[FW-zone-trust1]quit

[FW]firewall zone name trust2

[FW-zone-trust2]set priority 20

[FW-zone-trust2]add interface GigabitEthernet 0/0/1.20

[FW-zone-trust2]quit

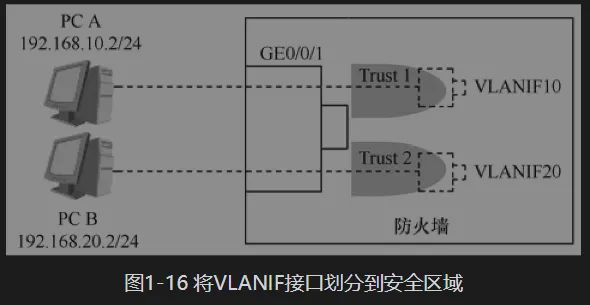

###安全区域配置之vlanif接口

### 配置

[FW]vlan 10

[FW-vlan-10]quit

[FW]interface Vlanif 10

[FW-Vlanif10]quit

[FW]vlan 20

[FW-vlan-20]quit

[FW]interface Vlanif 20

[FW-Vlanif20]quit

[FW]interface GigabitEthernet 0/0/1

[FW-GigabitEthernet0/0/1]portswitch

[FW-GigabitEthernet0/0/1]port link-type trunk

[FW-GigabitEthernet0/0/1]port trunk permit vlan 10 20

[FW-GigabitEthernet0/0/1]quit

[FW]firewall zone name trust1

[FW-zone-trust1]set priority 10

[FW-zone-trust1]add interface Vlanif 10

[FW-zone-trust1]quit

[FW]firewall zone name trust2

[FW-zone-trust2]set priority 20

[FW-zone-trust2]add interface Vlanif 20

[FW-zone-trust2]quit