密码工程原理与技术——总复习

《密码法》中“密码”的定义

答:通过特定的变换方法对信息进行加密保护、安全认证的技术产品和服务。

密码分类管理

核心密码 普通密码 商用密码

什么情况下适用商用密码

答:用于保护不属于国家秘密的信息,其应用场景往往与国家关键信息基础设施和人民群众日常生活密切相关,涵盖经融、通信、公安、税务、社保、交通、卫生健康、能源、电子政务等重要领域,在维护国家安全,促进经济社会发展,保护公民、法人和我其他组织合法利于等方面发挥着重要作用。

解释密码应用安全性评估

答:密码安全性评估是对商用密码使用环节的监管,密码应用安全性评估的对象是网络与信息系统采用商用密码技术、产品和服务;评估内容是按照商用密码管理政策和相关密码标准对其密码应用的合规性、正确性、有效性进行评估。

依据哪个规范?

答:相关国家标准和行业标准或经过国家密码管理部门的审查认定。

技术要求包括哪些方面?

答:物理和环境安全、网络和通信安全、设备和计算安全、应用和数据安全。

管理要求包括哪些方面?

答:管理制度、人员管理、建设运行、应急处置。

结果评价

符合 部分符合 不符合

答:

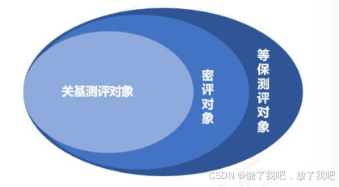

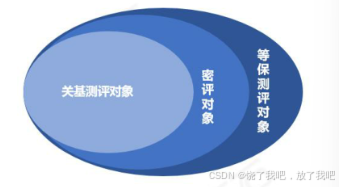

等保测评对象、密评对象、关基测评对象的关系

答:

等保对象基本涵盖了全部的网络和信息系统,第三极以上的网络安全等级保护对象同时同时为关基和密评的评估对象。

关键基础设施一定是等保测评和密评的评估对象。

密评的对象是法律、行政法规和国家有关规定要求使用商用密码进行保护的关键信息基础设施等。

GCM与CCM模式特点

答:两者都是基于分组密码的认证加密模式,被广泛用于保障数据的机密性和完整性。

GCM组合了CTR模式和GMAC算法,可以利用并行处理的优势,实现GCM可以有效地使用指令流水线或硬件流水线。

CCM组合了CTR模式和CBC-MAC算法,适合用于加密小消息。

机密性与完整性组合模式

答:同时应用对称加密与MAC。可认证加密GCM/CCM模式。

SM2公钥与私钥的格式

SM2公钥是SM2曲线上的一个点,由横坐标和纵坐标两个分量来表示,记为(x,y),简记为Q,每个分量的长度为256位。

SM2算法公钥数据格式的ASN。1定义为:

SM2PublicKey::=BIT STRING

SM2PublicKey为BIT STRING类型,内容位04||X||Y,其中X和Y分别标识公钥的x分量和y分量,其长度各为256位。

SM2私钥是一个大于或等于1且小于n-1的整数。

SM2算法秘钥格式的ASN.1定义为

SM2PrivateKey::=INTEGER

SM2密钥对保护数据格式

AlgorithmIdentifier ::=SEQUENCE{

algorithm OBJECT IDENTIFIER

parameters ANY DEFINED BY algorithm OPTIONAL

}

SM2EnvelopedKey::=SEQUENCE{

symAlgID AlgorithmIdentifier --对称密码算法标识

symEncryptedKey SM2Cipher --对称密钥密文

Sm2PublicKey BIT STRING --SM2公钥

Sm2EncryptedPrivateKey BIT STRING --SM2私钥密文

}

数字信封原理

生成会话密钥,对称加密数据,使用接收者公钥加密对称密钥,发送加密数据与加密的会话密钥,接受方用私钥解密对称密钥,使用对称密钥解密数据。

从应用角度考虑SM2与SM9

公钥设计(选取ID)

密钥分发安全

系统公共参数可信性

多级支持

密钥托管

与传统PKI集成

撤销管理

随机数

调用密码设备来获取随机数

抗量子计算密码的重要性

量子计算带了的“先存储后解密”威胁

解释HSM

是用来保护和管理密钥的物理计算设备,有加密解密和其他密码功能。

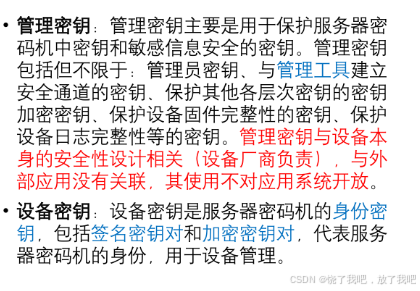

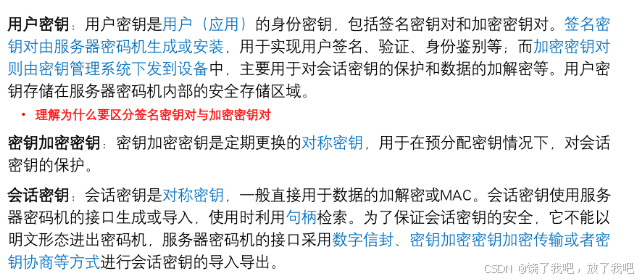

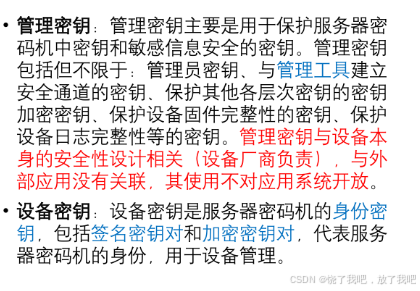

服务器密码机的密钥体系

管理密钥(索引号)

设备密钥(索引号)

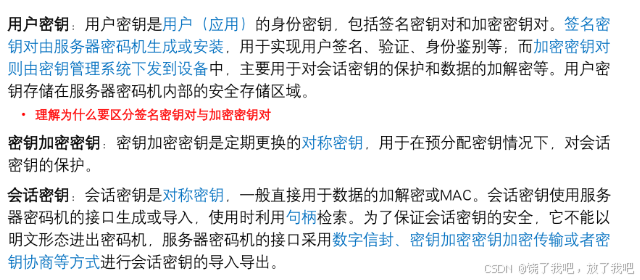

用户密钥

密钥加密密钥

会话密钥

密码设备应用SDF接口(供应用调用密码设备,向上层提供基础密码服务)

密码机

密码机是基于标识密码技术研制的告诉密码运算设备,支持SM2、SM2、SM4、SM9国家密码算法的密码运算,具有密钥管理、密码运算、身份认证、数据签名/验签、加密/解密等功能。

云密码机概念

云密码机(Cloud-based HSM, Cloud HSM)是指一种在云计算环境中提供硬件安全模块(HSM)功能的服务。它允许用户在云基础设施上安全地管理和执行加密操作,而无需在本地部署和维护物理硬件安全模块。

智能密码钥匙

容器的概念

智能密码钥匙中的容器概念,是指一种在硬件安全元件内部构建的逻辑存储单元,它为不同的密钥和敏感数据提供了独立的存储空间。

智能密码钥匙SKF接口

公钥基础设施PKI

数字证书的内容组成与作用

由CA签名的包含公钥拥有者信息、公钥、签发者信息、有效期以及扩展信息的一种数据结构。

作用:可信分发公钥、可信身份

理解双证书体系

数字签名用途的密钥对由用户使用具有密码运算功能的证书载体产生

数据加密用途的密钥对由密钥管理中心KMC产生(托管)

签名证书与加密证书一起保存在用户的证书载体中

证书KeyUsage扩展内容

CA证书为数字签名

加密证书为键控加密,数据加密,密钥协议

签名证书的密钥用法为密钥证书签名,CRL标识

结合HSM说明双证书应用过程

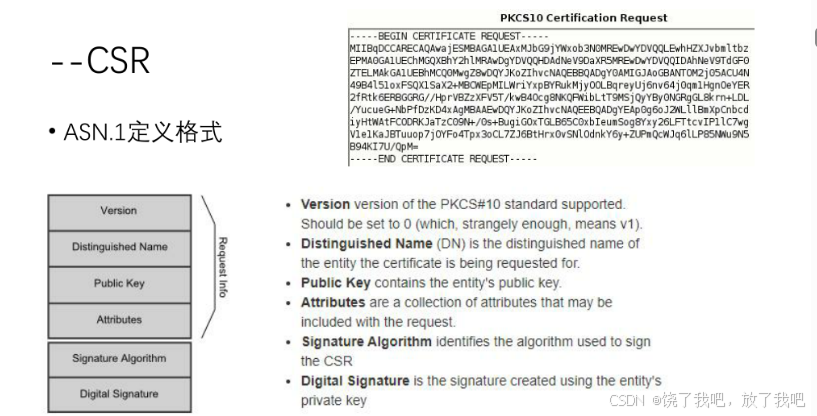

用户在HSM内生成签名密钥对,生成CSR提交CA

CA签发签名证书,并向KMC请求加密密钥对,签发加密证书

将签名证书、加密证书、加密密钥对导入用户设备

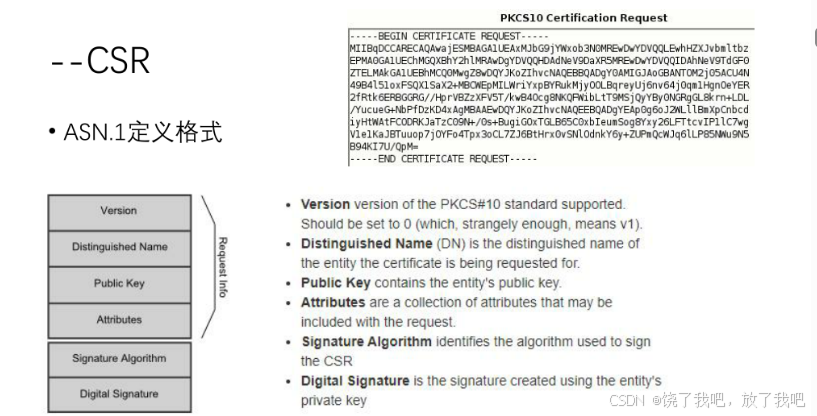

证书申请过程的CSR内容格式

证书链

撤销管理

证书在有效期内,但是要终止使用该证书

证书撤销:

证书撤销列表

在线证书状态协议OCSP

证书办法机构撤销列表ARL

CRL(证书中CRL发布点扩展项)

CDP分发点

基本CRL和增量CRL

OCSP(三种证书状态)

Good revoked unknown

如何验证一个数字证书?

OCSP Stapling

OCSP装订,增强OCSP安全性和隐私性,是一种允许服务器预先从CA或响应者获得OCSP响应并在TLS握手期间,将其附加到证书的技术

网络通信安全

- 解释两种VPN应用场景

分支机构通过互联网安全互联

安全远程登录

- SSL/TLS基于TCP协议之上

可以保护基于TCP的应用。

- SSL/TLS协议架构,各协议的作用

- 记录层协议,主要用于封装不同的更高层协议的数据,为数据提供数据分段、数据压缩、保密性、完整性等服务;

- 握手协议实现了服务端和客户端之间相互的身份鉴别、交互过程中密码套件(公钥密码算法、对称密码算法和密码杂凑算法的集合)与密钥的协商;

- 密码规格变更协议则是用于通知对方其后的通信消息将用刚协商的密码套件及相关联的密钥来保护;

- 报警协议用于关闭连接的通知,以及对整个连接过程中出现的错误进行报警,其中关闭通知由发起者发送,错误报警由错误的发现者发送,报警消息中包含报警级别和报警内容。

- 国密SSL的握手协议流程

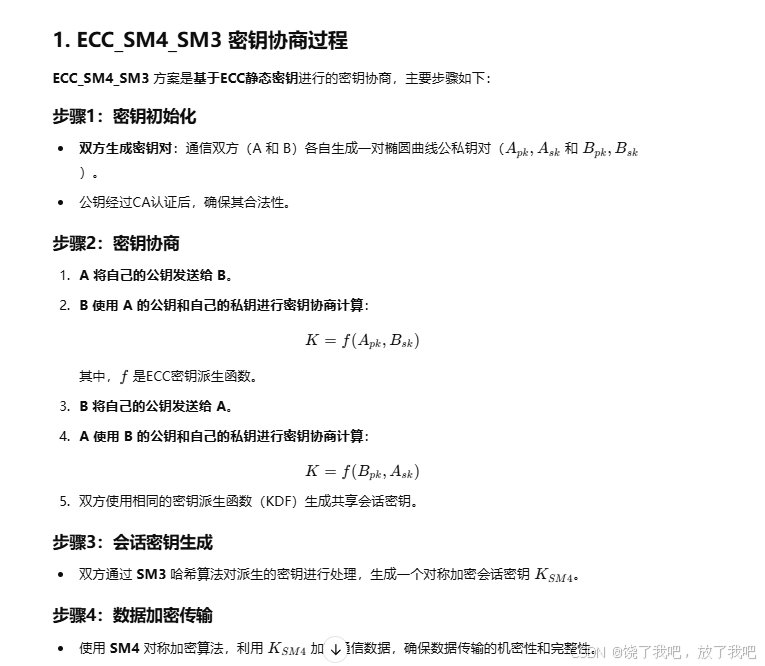

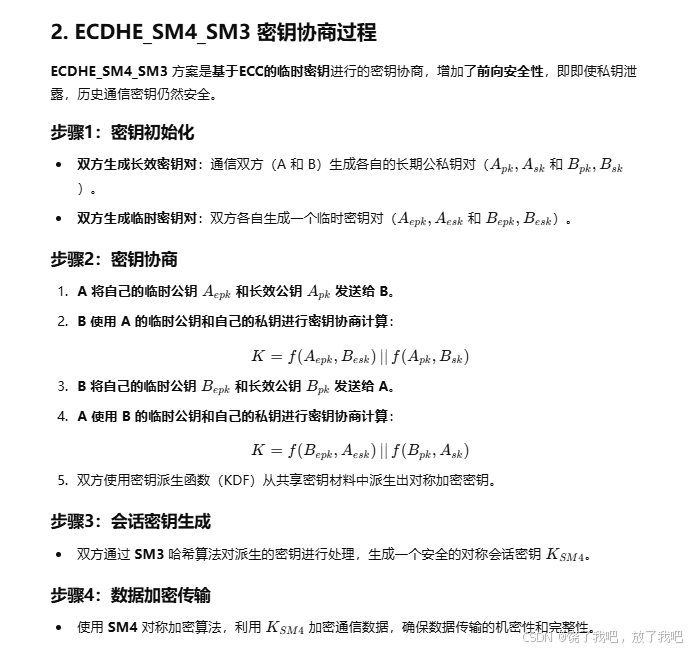

- ECC_SM4_SM3与ECDHE_SM4_SM3的密钥协商过程

- ECDHE_SM4_SM3具备前向安全保障

- 传输层密码协议TLCP支持GCM

增加了GCM的密码套件,ECC_SM4_GCM_SM3和ECDHE_SM4_GCM_SM3;

- B/S架构应用如何实现网络通信安全合规?

服务器正确配置HTTPS

Web服务器或安全认证网关

私钥受硬件保护

国密协议配置

双证书配置

- 安全认证网关应用部署

- SSH的应用场景:远程登录,文件传输

- IPSec

- AH与ESP安全服务支持区别

- 传输模式与隧道模式包格式

- IKE协议作用

是一种用于在 IPsec(互联网协议安全)中建立安全连接和密钥交换的协议。IKE 主要用于在两个设备之间协商、建立和管理安全关联(SA,Security Association),以保护数据的机密性、完整性和认证性。

- 理解IKE第一阶段与第二阶段

- 第一阶段对双方身份进行验证并生成会话密钥以供后续使用,ISAKMP SA

- 第二阶段生成了为特定问题域服务的SA,IPSec SA

- ISAKMP SA可以用于协商多个第二阶段SA

- IPSec SA内容

IPSec SA 是 IPsec 工作的核心组件,定义了如何加密、认证和保护 IP 数据包。它包含了 SPI、协议类型、加密算法、哈希算法、密钥、传输模式和生存时间等信息。SA 可以通过手动配置或自动使用 IKE 协议进行协商和建立,确保数据在传输过程中的安全性和完整性。

- 国密IKE的第一阶段

- 安全电子邮件如何实现端到端安全消息通信

- SM2数字信封

- SM9数字信封

- 电子邮件机密性、完整性与发送方不可否认性

数字签名与防抵赖

增加了GCM的密码套件,ECC_SM4_GCM_SM3和ECDHE_SM4_GCM_SM3;

服务器正确配置HTTPS

Web服务器或安全认证网关

私钥受硬件保护

国密协议配置

双证书配置

是一种用于在 IPsec(互联网协议安全)中建立安全连接和密钥交换的协议。IKE 主要用于在两个设备之间协商、建立和管理安全关联(SA,Security Association),以保护数据的机密性、完整性和认证性。

IPSec SA 是 IPsec 工作的核心组件,定义了如何加密、认证和保护 IP 数据包。它包含了 SPI、协议类型、加密算法、哈希算法、密钥、传输模式和生存时间等信息。SA 可以通过手动配置或自动使用 IKE 协议进行协商和建立,确保数据在传输过程中的安全性和完整性。

数字签名与防抵赖

数据签名,审计日志,电子合同和确认,时间戳

为接收方产生发送方防抵赖的证据,为发送方发送接收防抵赖证据。在协议运行结束时,要么双方均得到证据,要么均未得到证据,协议不会使得一方处于优势地位。

身份认证

SAML OpenID Connect CAS

数据存储加密

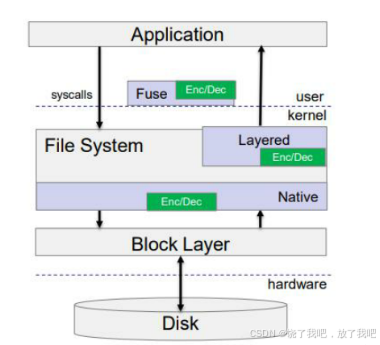

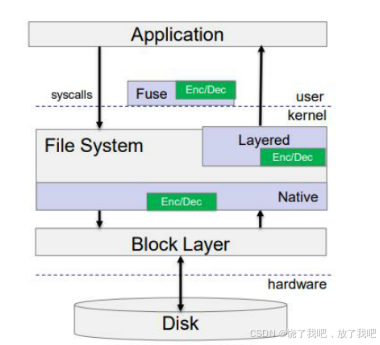

文件系统的加密方式:在原生文件系统 在原生文件系统之上的分层文件系统 基于FUSE的用户空间文件系统

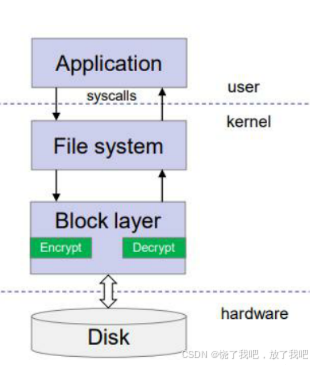

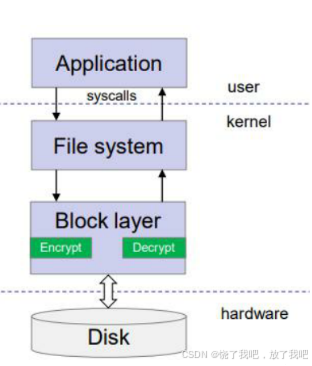

在块层进行加密(通常称为磁盘加密或全盘加密)使得数据加密对应用程序甚至整个文件系统都是透明的。

与文件系统级加密不同,块层加密会对磁盘上的所有数据进行加密,包括文件的元数据。

它使用单一的主密钥对整个磁盘进行加密,因此无需进行按目录、按文件或按用户的配置。

列加密

TDE 主加密密钥存储在外部密钥库中,可以是 软件密钥库或硬件密钥库

TDE 主加密密钥对 TDE 表密钥进行加密和解密,后者又对表列中的数据进行加密和解密

表空间加密,对整个表相关数据进行加密

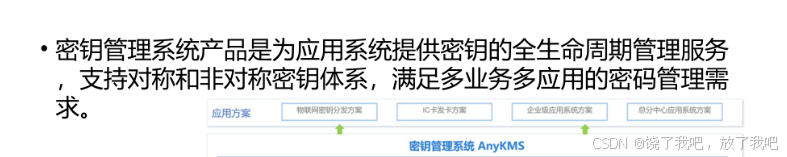

密钥管理

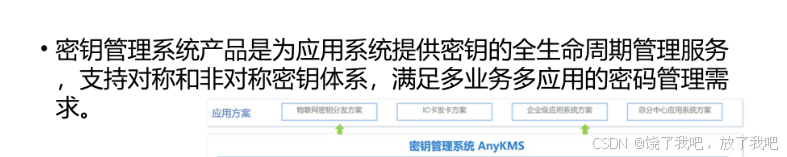

旨在实现密钥管理系统(KMS)与加密应用程序之间的高效、安全通信。统一管理。

密码工程应用案例

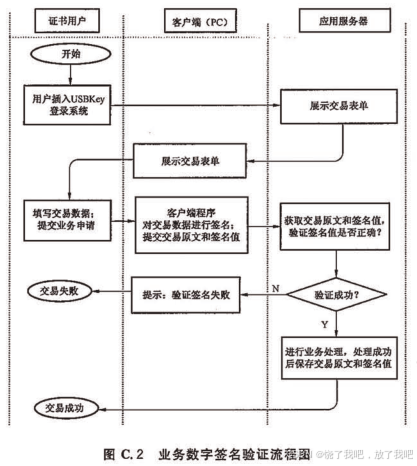

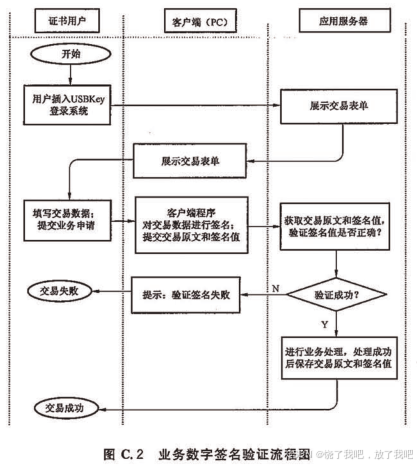

- Web应用中的业务操作防抵赖实现

《密码法》中“密码”的定义

答:通过特定的变换方法对信息进行加密保护、安全认证的技术产品和服务。

密码分类管理

核心密码 普通密码 商用密码

什么情况下适用商用密码

答:用于保护不属于国家秘密的信息,其应用场景往往与国家关键信息基础设施和人民群众日常生活密切相关,涵盖经融、通信、公安、税务、社保、交通、卫生健康、能源、电子政务等重要领域,在维护国家安全,促进经济社会发展,保护公民、法人和我其他组织合法利于等方面发挥着重要作用。

解释密码应用安全性评估

答:密码安全性评估是对商用密码使用环节的监管,密码应用安全性评估的对象是网络与信息系统采用商用密码技术、产品和服务;评估内容是按照商用密码管理政策和相关密码标准对其密码应用的合规性、正确性、有效性进行评估。

依据哪个规范?

答:相关国家标准和行业标准或经过国家密码管理部门的审查认定。

技术要求包括哪些方面?

答:物理和环境安全、网络和通信安全、设备和计算安全、应用和数据安全。

管理要求包括哪些方面?

答:管理制度、人员管理、建设运行、应急处置。

结果评价

符合 部分符合 不符合

答:

等保测评对象、密评对象、关基测评对象的关系

答:

等保对象基本涵盖了全部的网络和信息系统,第三极以上的网络安全等级保护对象同时同时为关基和密评的评估对象。

关键基础设施一定是等保测评和密评的评估对象。

密评的对象是法律、行政法规和国家有关规定要求使用商用密码进行保护的关键信息基础设施等。

GCM与CCM模式特点

答:两者都是基于分组密码的认证加密模式,被广泛用于保障数据的机密性和完整性。

GCM组合了CTR模式和GMAC算法,可以利用并行处理的优势,实现GCM可以有效地使用指令流水线或硬件流水线。

CCM组合了CTR模式和CBC-MAC算法,适合用于加密小消息。

机密性与完整性组合模式

答:同时应用对称加密与MAC。可认证加密GCM/CCM模式。

SM2公钥与私钥的格式

SM2公钥是SM2曲线上的一个点,由横坐标和纵坐标两个分量来表示,记为(x,y),简记为Q,每个分量的长度为256位。

SM2算法公钥数据格式的ASN。1定义为:

SM2PublicKey::=BIT STRING

SM2PublicKey为BIT STRING类型,内容位04||X||Y,其中X和Y分别标识公钥的x分量和y分量,其长度各为256位。

SM2私钥是一个大于或等于1且小于n-1的整数。

SM2算法秘钥格式的ASN.1定义为

SM2PrivateKey::=INTEGER

SM2密钥对保护数据格式

AlgorithmIdentifier ::=SEQUENCE{

algorithm OBJECT IDENTIFIER

parameters ANY DEFINED BY algorithm OPTIONAL

}

SM2EnvelopedKey::=SEQUENCE{

symAlgID AlgorithmIdentifier --对称密码算法标识

symEncryptedKey SM2Cipher --对称密钥密文

Sm2PublicKey BIT STRING --SM2公钥

Sm2EncryptedPrivateKey BIT STRING --SM2私钥密文

}

数字信封原理

生成会话密钥,对称加密数据,使用接收者公钥加密对称密钥,发送加密数据与加密的会话密钥,接受方用私钥解密对称密钥,使用对称密钥解密数据。

从应用角度考虑SM2与SM9

公钥设计(选取ID)

密钥分发安全

系统公共参数可信性

多级支持

密钥托管

与传统PKI集成

撤销管理

随机数

调用密码设备来获取随机数

抗量子计算密码的重要性

量子计算带了的“先存储后解密”威胁

解释HSM

是用来保护和管理密钥的物理计算设备,有加密解密和其他密码功能。

服务器密码机的密钥体系

管理密钥(索引号)

用户密钥

密钥加密密钥

会话密钥

设备密钥(索引号)

密码设备应用SDF接口(供应用调用密码设备,向上层提供基础密码服务)

密码机

密码机是基于标识密码技术研制的告诉密码运算设备,支持SM2、SM2、SM4、SM9国家密码算法的密码运算,具有密钥管理、密码运算、身份认证、数据签名/验签、加密/解密等功能。

云密码机概念

云密码机(Cloud-based HSM, Cloud HSM)是指一种在云计算环境中提供硬件安全模块(HSM)功能的服务。它允许用户在云基础设施上安全地管理和执行加密操作,而无需在本地部署和维护物理硬件安全模块。

智能密码钥匙

容器的概念

智能密码钥匙中的容器概念,是指一种在硬件安全元件内部构建的逻辑存储单元,它为不同的密钥和敏感数据提供了独立的存储空间。

智能密码钥匙SKF接口

公钥基础设施PKI

数字证书的内容组成与作用

由CA签名的包含公钥拥有者信息、公钥、签发者信息、有效期以及扩展信息的一种数据结构。

作用:可信分发公钥、可信身份

理解双证书体系

数字签名用途的密钥对由用户使用具有密码运算功能的证书载体产生

数据加密用途的密钥对由密钥管理中心KMC产生(托管)

签名证书与加密证书一起保存在用户的证书载体中

证书KeyUsage扩展内容

CA证书为数字签名

加密证书为键控加密,数据加密,密钥协议

签名证书的密钥用法为密钥证书签名,CRL标识

结合HSM说明双证书应用过程

用户在HSM内生成签名密钥对,生成CSR提交CA

CA签发签名证书,并向KMC请求加密密钥对,签发加密证书

将签名证书、加密证书、加密密钥对导入用户设备

证书申请过程的CSR内容格式

证书链

撤销管理

证书在有效期内,但是要终止使用该证书

证书撤销:

证书撤销列表

在线证书状态协议OCSP

证书办法机构撤销列表ARL

CRL(证书中CRL发布点扩展项)

CDP分发点

基本CRL和增量CRL

OCSP(三种证书状态)

Good revoked unknown

如何验证一个数字证书?

OCSP Stapling

OCSP装订,增强OCSP安全性和隐私性,是一种允许服务器预先从CA或响应者获得OCSP响应并在TLS握手期间,将其附加到证书的技术

网络通信安全

- 解释两种VPN应用场景

分支机构通过互联网安全互联

安全远程登录

- SSL/TLS基于TCP协议之上

可以保护基于TCP的应用。

- SSL/TLS协议架构,各协议的作用

- 记录层协议,主要用于封装不同的更高层协议的数据,为数据提供数据分段、数据压缩、保密性、完整性等服务;

- 握手协议实现了服务端和客户端之间相互的身份鉴别、交互过程中密码套件(公钥密码算法、对称密码算法和密码杂凑算法的集合)与密钥的协商;

- 密码规格变更协议则是用于通知对方其后的通信消息将用刚协商的密码套件及相关联的密钥来保护;

- 报警协议用于关闭连接的通知,以及对整个连接过程中出现的错误进行报警,其中关闭通知由发起者发送,错误报警由错误的发现者发送,报警消息中包含报警级别和报警内容。

- 国密SSL的握手协议流程

- ECC_SM4_SM3与ECDHE_SM4_SM3的密钥协商过程

- ECDHE_SM4_SM3具备前向安全保障

- 传输层密码协议TLCP支持GCM

- B/S架构应用如何实现网络通信安全合规?

- 安全认证网关应用部署

- SSH的应用场景:远程登录,文件传输

- IPSec

- AH与ESP安全服务支持区别

- 传输模式与隧道模式包格式

- IKE协议作用

- 理解IKE第一阶段与第二阶段

- 第一阶段对双方身份进行验证并生成会话密钥以供后续使用,ISAKMP SA

- 第二阶段生成了为特定问题域服务的SA,IPSec SA

- ISAKMP SA可以用于协商多个第二阶段SA

- IPSec SA内容

- 国密IKE的第一阶段

- 安全电子邮件如何实现端到端安全消息通信

- SM2数字信封

- SM9数字信封

- 电子邮件机密性、完整性与发送方不可否认性

- Web应用中的业务操作防抵赖实现

- 解释公平防抵赖

- 签名验签服务的功能

- 时间戳的工作原理

- 如何产成时间戳证据(TimeStampToken)

- 如何验证时间戳证据(TimeStampToken)

- 电子签章系统功能

- 电子印章

- 电子签章

- 协同签名的应用模式

- 应用业务数据安全防抵赖

- 以电子公文系统为例,为用户配置一个智能密码钥匙,服务器端配置一个时间戳服务器,描述如何实现用户所创建的电子公文的防抵赖功能。

- 系统主要构成包括:客户端(智能密码钥匙)、服务端、时间戳服务器

- 用户创建电子公文内容,使用客户端智能密钥钥匙对电子公文数据进行数字签名

- 同时向时间戳服务器发送请求获取电子公文数据的时间戳证据,将证据与电子公文数据及签名一起保存。

- 以电子公文系统为例,为用户配置一个智能密码钥匙,服务器端配置一个时间戳服务器,描述如何实现用户所创建的电子公文的防抵赖功能。

- 《密码设备管理设备管理技术规范》中的设备认证协议

- 使用对称密码设计一个设备认证协议

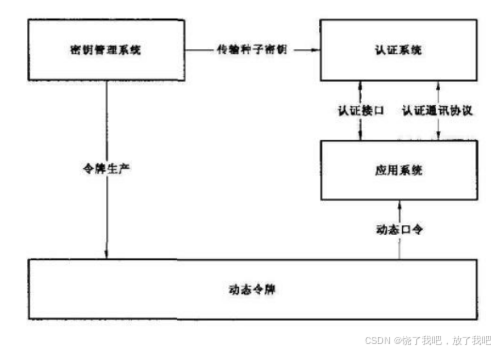

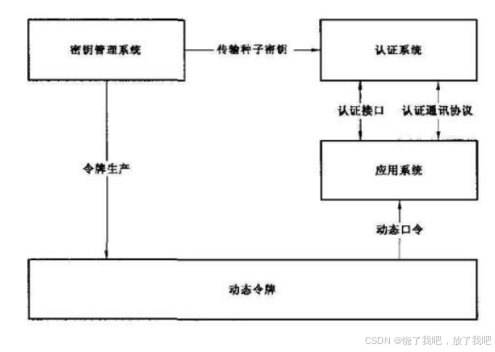

- 动态口令系统的架构

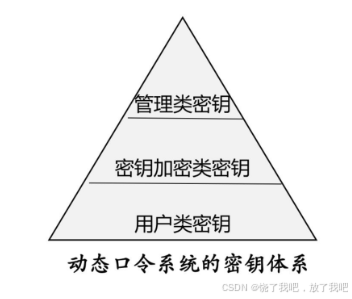

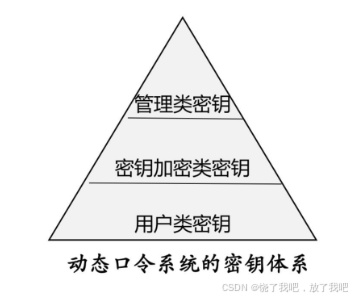

- 密钥体系

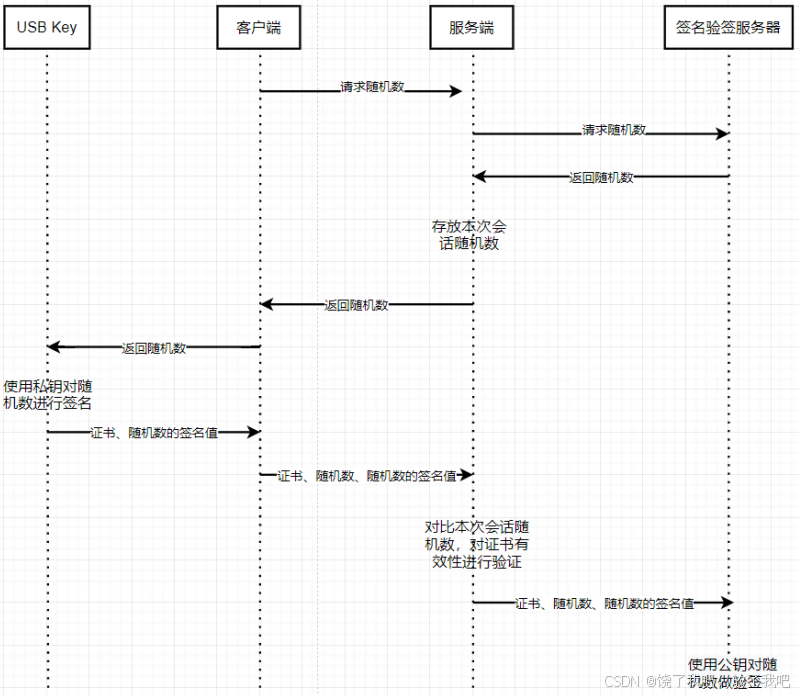

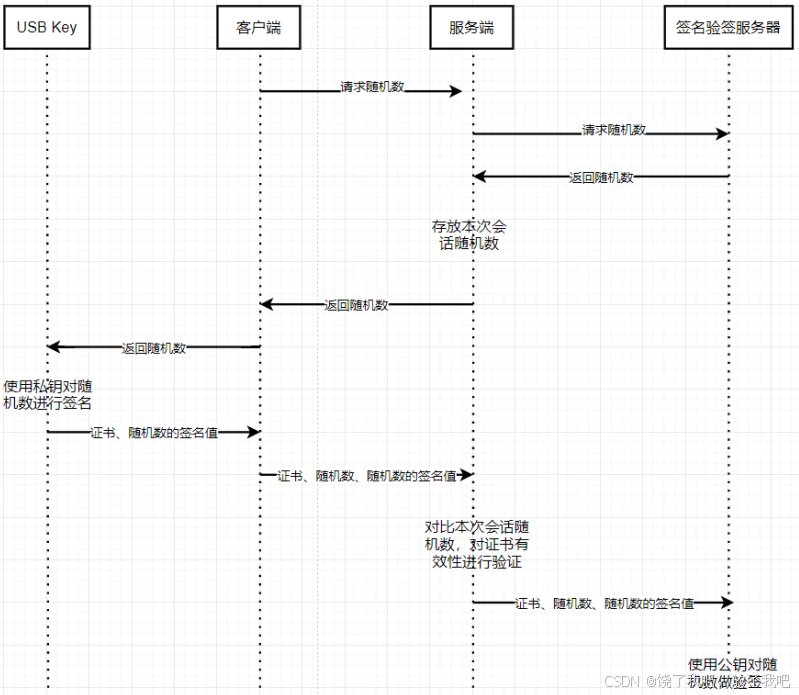

- 基于数字证书的Web应用登录

- Web应用单点登录主要有哪些实现方式

- 比较文件系统加密与分区加密

- TDE

- 列加密与表空间加密

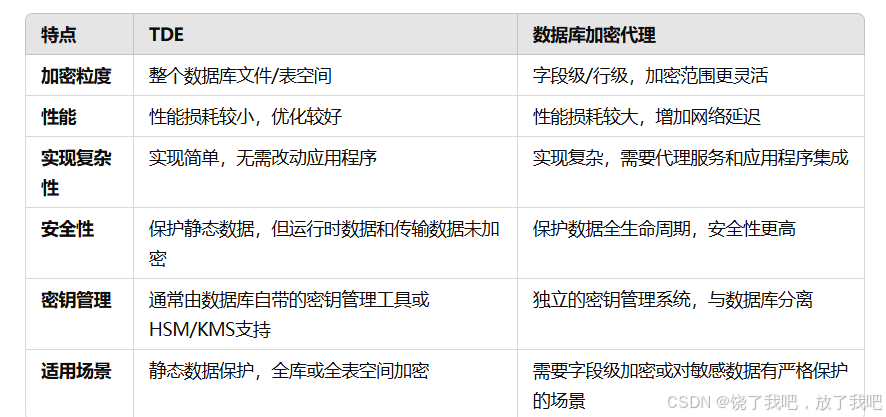

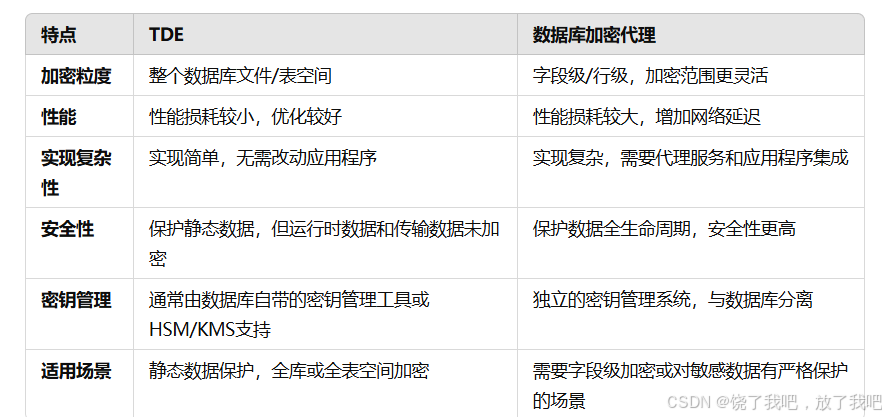

- 比较TDE与数据库加密代理

- 应用系统数据库中某张表中存在一列敏感信息字段,配置一台密码机,描述敏感数据加密实现流程

- 在密码机中为应用创建SM4密钥

- 在向表中插入记录之前,调用密码机对该字段进行加密

- 从数据表中读取数据时,调用密码机对该字段进行解密

- 密钥管理系统的概念

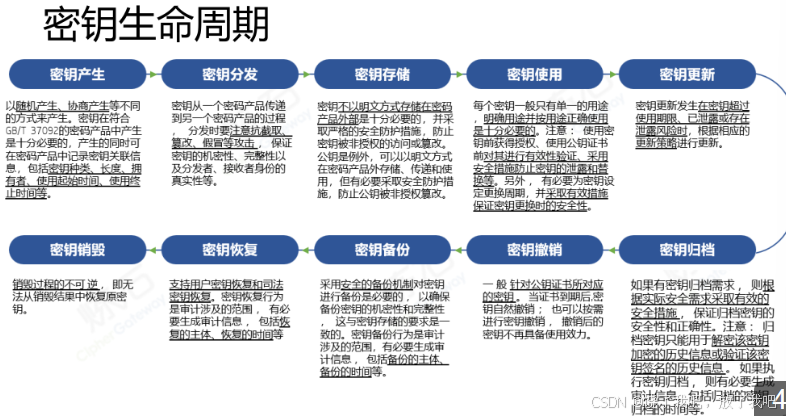

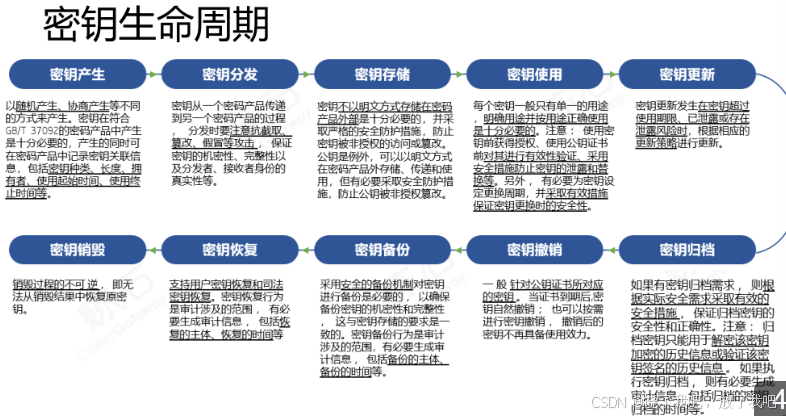

- 密钥生命周期

- KMIP的作用

- 典型应用:在实现存储分区加密时,为了实现安全密钥管理,将主密钥纳入密钥管理系统集中管理,通过KMIP协议获取密钥。

- 应用系统的业务操作防抵赖

- 应用业务日志信息的完整性保护

- 日志文件的完整性保护

- 在密码机中创建密钥(SM3-MAC/SM4-MAC)

- 按一定周期对日志文件计算MAC,将日志文件与MAC一起保存

- 数据库日志表中日志的完整性保护

- 在日志表中增加一个字段存储MAC值

- 在向日志表中插入一条日志信息时,计算MAC值并存储

- 日志文件的完整性保护

数据签名,审计日志,电子合同和确认,时间戳

- 解释公平防抵赖

为接收方产生发送方防抵赖的证据,为发送方发送接收防抵赖证据。在协议运行结束时,要么双方均得到证据,要么均未得到证据,协议不会使得一方处于优势地位。

- 签名验签服务的功能

- 时间戳的工作原理

- 如何产成时间戳证据(TimeStampToken)

- 如何验证时间戳证据(TimeStampToken)

- 电子签章系统功能

- 电子印章

- 电子签章

- 协同签名的应用模式

- 应用业务数据安全防抵赖

- 以电子公文系统为例,为用户配置一个智能密码钥匙,服务器端配置一个时间戳服务器,描述如何实现用户所创建的电子公文的防抵赖功能。

- 系统主要构成包括:客户端(智能密码钥匙)、服务端、时间戳服务器

- 用户创建电子公文内容,使用客户端智能密钥钥匙对电子公文数据进行数字签名

- 同时向时间戳服务器发送请求获取电子公文数据的时间戳证据,将证据与电子公文数据及签名一起保存。

- 以电子公文系统为例,为用户配置一个智能密码钥匙,服务器端配置一个时间戳服务器,描述如何实现用户所创建的电子公文的防抵赖功能。

身份认证

- 《密码设备管理设备管理技术规范》中的设备认证协议

- 使用对称密码设计一个设备认证协议

- 动态口令系统的架构

- 密钥体系

- 基于数字证书的Web应用登录

- Web应用单点登录主要有哪些实现方式

SAML OpenID Connect CAS

数据存储加密

- 比较文件系统加密与分区加密

文件系统的加密方式:在原生文件系统 在原生文件系统之上的分层文件系统 基于FUSE的用户空间文件系统

在块层进行加密(通常称为磁盘加密或全盘加密)使得数据加密对应用程序甚至整个文件系统都是透明的。

与文件系统级加密不同,块层加密会对磁盘上的所有数据进行加密,包括文件的元数据。

它使用单一的主密钥对整个磁盘进行加密,因此无需进行按目录、按文件或按用户的配置。

- TDE

- 列加密与表空间加密

列加密

TDE 主加密密钥存储在外部密钥库中,可以是 软件密钥库或硬件密钥库

TDE 主加密密钥对 TDE 表密钥进行加密和解密,后者又对表列中的数据进行加密和解密

表空间加密,对整个表相关数据进行加密

- 比较TDE与数据库加密代理

- 应用系统数据库中某张表中存在一列敏感信息字段,配置一台密码机,描述敏感数据加密实现流程

- 在密码机中为应用创建SM4密钥

- 在向表中插入记录之前,调用密码机对该字段进行加密

- 从数据表中读取数据时,调用密码机对该字段进行解密

密钥管理

- 密钥管理系统的概念

- 密钥生命周期

- KMIP的作用

旨在实现密钥管理系统(KMS)与加密应用程序之间的高效、安全通信。统一管理。

- 典型应用:在实现存储分区加密时,为了实现安全密钥管理,将主密钥纳入密钥管理系统集中管理,通过KMIP协议获取密钥。

密码工程应用案例

- 应用系统的业务操作防抵赖

- 应用业务日志信息的完整性保护

- 日志文件的完整性保护

- 在密码机中创建密钥(SM3-MAC/SM4-MAC)

- 按一定周期对日志文件计算MAC,将日志文件与MAC一起保存

- 数据库日志表中日志的完整性保护

- 在日志表中增加一个字段存储MAC值

- 在向日志表中插入一条日志信息时,计算MAC值并存储

- 日志文件的完整性保护