信息收集的基本流程

信息收集

又叫,外围打点

收集的位置

web 80%

小程序 15% 前端

APP 5% 前端

web

子域名收集

所需要的工具

FOFA

注意查询的语法格式

用的比较多的

谷歌(搜索引擎)

针对我们在挖edusrc的时候遇见最大的问题就是如何突破一站式服务大厅的网站,要突破这一点,我们就需要拥有教师的gh 、sfz和 学生的sfz、 xh这些个人隐私信息,所以我们就需要做好信息收集。常见的Google语法网上有很多,然后我这里也给同学们们汇总好了部分常用的Google黑客语法

1.site:域名 intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|system 有一些用 可以找后台

2.site:域名 inurl:login|admin|manage|manager|admin_login|login_admin|system

3.site:域名 intext:"手册" 有可能有用

4.site:域名 intext:"忘记密码" 有可能

5.site:域名 intext:"工号" 也有可能 可能性较低

6.site:域名 intext:"优秀员工"

7.site:域名 intext:"身份证号码" 可能性低

8.site:域名 intext:"手机号" 可能性低

9.site:域名 intext:"学号"

收集 学号工号 密码等信息

端口扫描

(在得知域名后,通过端口扫描,来确认有哪些服务开启,找到服务端口后,去找对应的版本漏洞)

nmap工具

nmap -sn

是内网扫描的参数,可以得知内网有多少主机在线

nmap -sT(tcp全连接扫描)

![]()

v也有详情的意思

![]()

一般扫1-10000

nmap -sS(tcp半连接扫描)

namp -sU(utp全连接扫描)

-sS -sT的区别

半连接较为隐秘,流量小,不容易被态势感知,全流量感知等工具发现,不记录日志

全连接,会记录日志

但是半连接的使用权限较高,要root权限,需要提权

信息整理

例:将学生学号收集单行整理成一个文件,进行弱口令测试

抓包工具:

BurpSuite

下载社区版就行

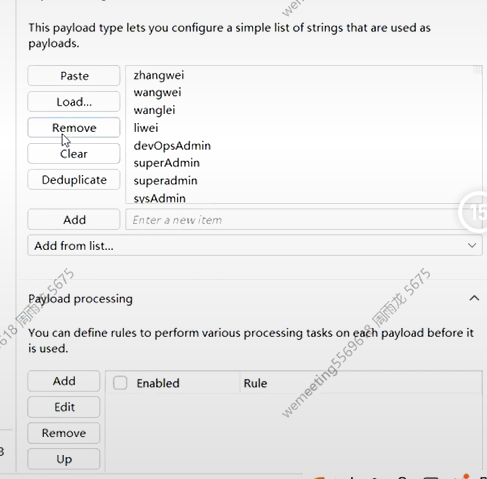

用弱口令进行密码爆破和喷撒

首先改代理

intruder模块,用$符包住要喷洒的字段

再按add$

再load导入自己的密码本

start sttack

Yakit

抓包工具

接口信息

浏览器安装插件

得到的接口信息,逐个尝试

也可以将接口都复制,沾到密码本,进行爆破

小程序

抓包工具

结合之前的BP一起用

Proxifier抓到流量去向BP

proxy severs

建立规则