云原生攻防3(Docker常见攻击方式)

Docker常见攻击方式

Docker安全基础

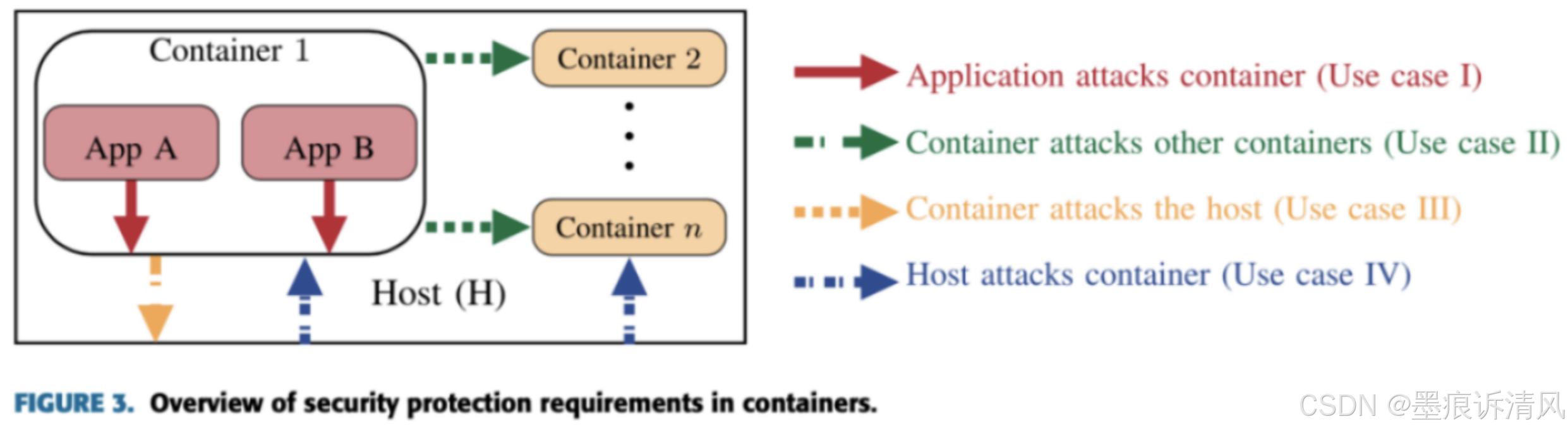

攻击模型

-

应用攻击容器,常规漏洞打进来就是容器

-

容器攻击其它容器,在容器中进行横向渗透

-

容器攻击宿主机,这种属于逃逸

-

主机攻击容器,本机、或其它主机

Control Group

命名空间用于隔离,那么控制组就是用于限额。

容器之间是互相隔离的,但却共享OS资源,比如CPU、RAM以及IO。CGroup允许用户设置限制,这样单个容器就不能占用主机的CPU、RAM等资源了。

Capability

以root身份运行容器不是很安全,root拥有全部的权限,因此很危险,如果以非root身份运行容器那么将处处受限,所以需要一种技术,能选择容器运行所需的root用户权限。

在底层,Linux root由许多能力组成,包括以下几点:

-

C