IPSec和HTTPS对比(一)

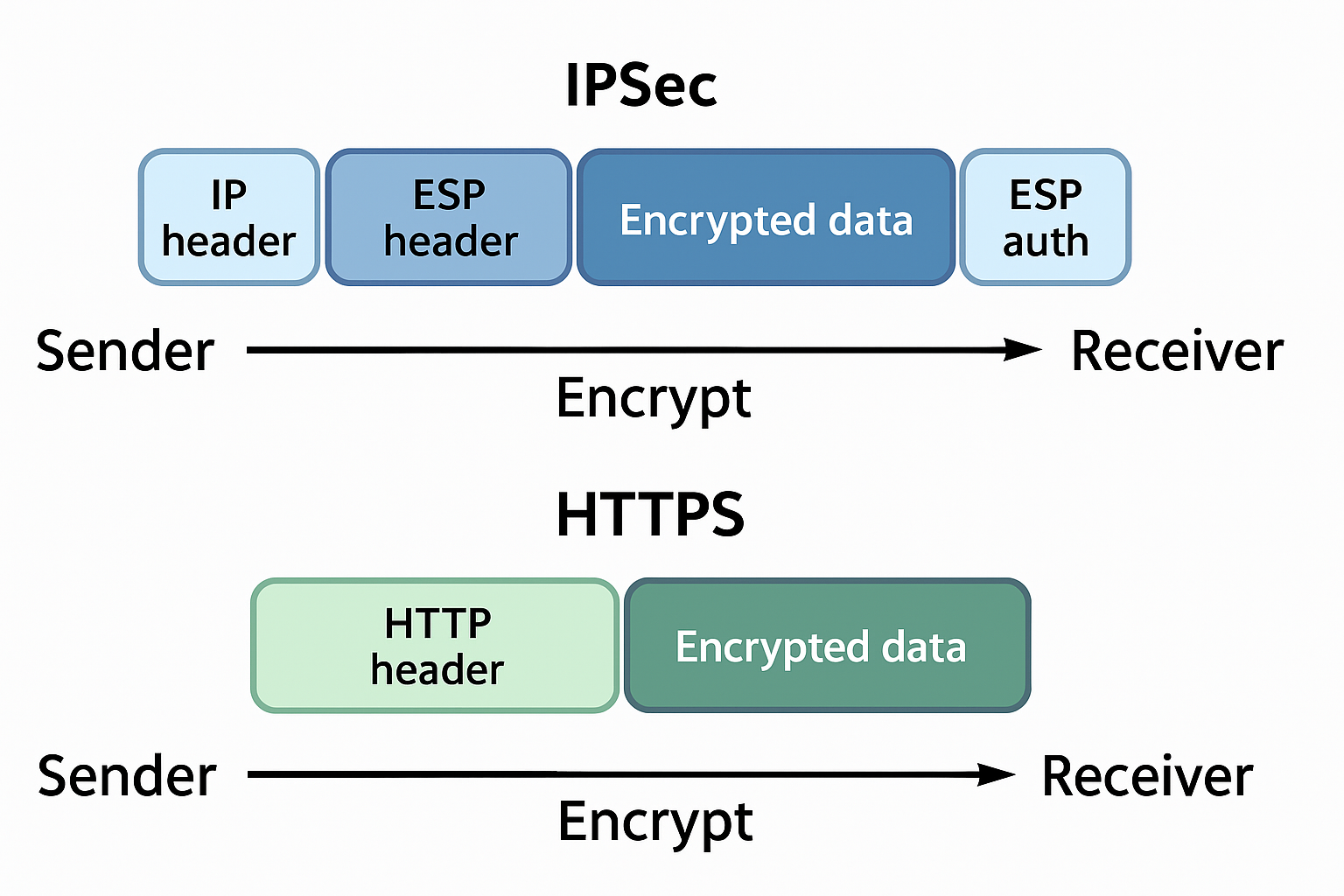

IPSec(Internet Protocol Security)是网络层(OSI第3层)的加密协议,其核心机制和与HTTPS的区别如下:

🔒 一、IPSec的核心机制解析

1. 安全封装结构

┌──────────┬──────────────┬──────────────┬──────────────┐

│ IP头部 │ AH/ESP头部 │ 加密的IP包 │ 完整性校验 │

└──────────┴──────────────┴──────────────┴──────────────┘- 认证首部(AH):

- 提供数据完整性+源认证(防篡改、防伪造)

- 计算范围:整个IP包(含IP头部)

- 算法:HMAC-MD5/HMAC-SHA1

- 封装安全载荷(ESP):

- 提供加密+完整性校验

- 加密范围:原始IP包载荷(如TCP段)

- 算法:AES-256/ChaCha20(加密) + SHA-256(校验)

2. 工作模式对比

| 模式 | 传输模式(Transport Mode) | 隧道模式(Tunnel Mode) |

|---|---|---|

| 封装对象 | 仅加密原始IP包的载荷(如TCP段) | 加密整个原始IP包(含IP头) |

| 新IP头 | 使用原始IP头 | 添加新IP头(YPN网关地址) |

| 典型场景 | 主机到主机(如办公电脑-服务器) | 网关到网关(如分支机构YPN) |

| 安全强度 | 中(暴露原始IP) | 高(完全隐藏原始IP) |

3. 抗攻击能力

- 防窃听:

ESP加密使数据变为密文 → 即使被截获也无法解读(如AES-256需2256次暴力破解) - 防篡改:

AH/ESP的完整性校验值(ICV) 可检测任何数据修改 → 篡改包直接被丢弃 - 防重放攻击:

序列号(Sequence Number) + 滑动窗口 → 拒绝重复包

✅ 为何不担心被盗取:

加密算法强度(如AES-256) + 密钥定期更新(IKEv2协议) → 理论不可破解

🌐 二、IPSec vs HTTPS:本质区别

1. 网络层级与保护范围

| 维度 | IPSec | HTTPS(TLS) |

|---|---|---|

| 工作层级 | 网络层(L3) | 应用层(L7) |

| 保护对象 | 整个IP包(含TCP/UDP头) | 应用数据(如HTTP报文) |

| 可见性 | 隐藏原始IP和端口 | 暴露IP和端口(TCP连接可见) |

2. 部署方式

| 特性 | IPSec | HTTPS |

|---|---|---|

| 配置位置 | 操作系统内核/路由器固件 | 应用程序(浏览器/服务器软件) |

| 用户感知 | 透明(无需应用改造) | 需应用层支持(如Web服务改443端口) |

| 保护范围 | 所有上层协议(TCP/UDP/ICMP) | 仅HTTPS流量 |

3. 性能开销

| 指标 | IPSec | HTTPS |

|---|---|---|

| 加密位置 | 内核态(硬件加速) | 用户态(CPU软加密) |

| 延迟影响 | 低(L3处理快) | 高(TLS握手需2-RTT) |

| 适用场景 | 全流量加密(如SD-WAN) | Web应用/API加密 |

🔧 三、IPSec不担心被盗取的技术支撑

1. 密钥管理(IKEv2协议)

- 前向保密(PFS):每次会话生成临时密钥 → 即使主密钥泄露也不影响历史会话

- 双向认证:支持证书/预共享密钥(PSK)验证对方身份

2. 加密算法强度

| 攻击类型 | IPSec防御措施 | 破解成本 |

|---|---|---|

| 暴力破解 | AES-256密钥空间2256 | 需1038年(超宇宙寿命) |

| 量子计算威胁 | 迁移至抗量子算法(如AES-256+) | 当前量子计算机无法实用化 |

3. 物理层防护

- YPN隧道:

原始数据在公网传输时始终被ESP加密 → 如同在加密管道中传输 - 终端安全:

私钥存储在硬件安全模块(HSM) → 即使服务器被入侵也无法提取

⚠️ 四、IPSec的局限性及应对

1. NAT穿透问题

- 问题:IPSec包加密后无法被NAT修改端口 → 连接失败

- 方案:

- UDP封装(ESP over UDP)

- NAT-T(NAT Traversal)自动检测

2. 防火墙兼容性

- 问题:企业防火墙可能拦截IPSec(UDP 500/4500端口)

- 方案:

- 改用HTTPS YPN(TCP 443端口伪装)

- 部署IPSec over TLS(双层加密)

3. 配置复杂性

- 对策:

- 使用自动化工具(如StrongSwan脚本)

- 云服务商托管IPSec(如AWS YPN Gateway)

💎 总结:IPSec的核心价值

- 网络层全加密:

保护所有上层应用(SSH/RDP/数据库流量),无需改造业务系统。 - 企业级扩展性:

支持网关到网关的站点间YPN(Site-to-Site YPN)。 - 军事级安全:

结合IKEv2 + AES-256 + PFS → 达到金融/政府安全标准。

🌐 与HTTPS的定位差异:

- IPSec:构建网络级加密管道(适合企业内网互通)

- HTTPS:保障单应用数据安全(适合Web服务)

二者非替代关系,而是互补共存(如:在IPSec隧道内运行HTTPS提供双重加密)。

IPSec 隐藏原始IP和端口 那么在网络链路中 怎么实现主机到主机的寻址呢?

在IPSec隧道模式下,虽然原始IP地址和端口被加密隐藏,但主机到主机的寻址依然能精准实现,其核心在于双层IP头部封装与网关解密路由机制。以下是具体原理:

🔧 一、IPSec隧道模式的封装结构

数据包封装流程

┌──────────────────┬──────────────────┬──────────────────┬──────────────────┐

│ 新IP头部 │ IPSec头部 │ 原始IP头部 │ 加密的应用数据 │

│ (YPN网关地址) │ (ESP/AH) │ (真实主机地址) │ (TCP/UDP载荷) │

└──────────────────┴──────────────────┴──────────────────┴──────────────────┘外层IP头部:

- 源地址 = 发送方YPN网关公网IP

- 目的地址 = 接收方YPN网关公网IP

- 作用:指导公网路由器完成跨网络传输(如从

203.0.113.1到198.51.100.1)

内层IP头部:

- 源地址 = 真实发送主机IP(如

10.1.1.100) - 目的地址 = 真实接收主机IP(如

10.2.2.200) - 作用:被加密保护,仅YPN网关可见

- 源地址 = 真实发送主机IP(如

🌐 二、主机寻址的完整流程

1. 发送端处理(主机A → YPN网关)

2. 公网路由(基于外层IP头部)

- 路由器仅检查外层IP头部 → 按标准IP路由转发至

198.51.100.1 - 全程不解析内层数据(因ESP加密+认证)

3. 接收端处理(YPN网关 → 主机B)

✅ 关键点:

- 公网设备只看到YPN网关间的通信(

203.0.113.1 ↔ 198.51.100.1)- 原始主机地址(

10.1.1.100 → 10.2.2.200)全程被加密保护

⚙️ 三、技术实现细节

1. 路由表配置(YPN网关)

发送端网关路由表:

# 目标网络 下一跳 接口 10.2.2.0/24 via YPN隧道 ipsec0- 所有发往

10.2.2.0/24的包 → 强制进入IPSec隧道封装

- 所有发往

接收端网关路由表:

# 解密后包的目标网络 → 直连内网 10.2.2.0/24 dev eth1

2. 端口转发(NAT穿透)

- 问题:内网主机IP可能冲突(如多分支都有

10.1.1.100) - 解决方案:

- NAPT(网络地址端口转换):

YPN网关解密后修改内层包的源IP/端口(如10.1.1.100:80 → 192.168.1.100:1234) - 策略路由:

基于内层目的IP选择转发接口(如10.2.2.200对应VLAN 10)

- NAPT(网络地址端口转换):

3. 动态路由协议支持

- OSPF/BGP over IPSec:

YPN网关间运行路由协议 → 自动学习对端内网网段# StrongSwan配置示例 connections {siteA-siteB {local_gateway = 203.0.113.1remote_gateway = 198.51.100.1children {net10-net20 {local_ts = 10.1.0.0/16 # 宣告本端网段remote_ts = 10.2.0.0/16 # 学习对端网段}}} }

🔒 四、安全性保障

1. 原始IP的隐匿性

| 攻击者位置 | 可见信息 | 不可见信息 |

|---|---|---|

| 公网窃听者 | 外层IP(YPN网关地址) | 内层IP、端口、应用数据 |

| 接收端内网黑客 | 内层IP(但需突破网关) | 发送端内网拓扑 |

2. 抗中间人攻击

- IPSec身份绑定:

预共享密钥(PSK)或证书认证 → 确保YPN网关身份真实 - 加密防篡改:

AH头部校验整个包 → 修改外层IP即失效

💎 总结:寻址如何实现

- 外层IP导航:

公网路由依赖未加密的外层IP头部(YPN网关地址)完成跨网络寻址。 - 内层IP精准投递:

YPN网关解密后,根据内层原始IP头部(真实主机地址)在局域网内精准转发。 - 端口级隔离:

结合NAPT和策略路由 → 解决IP冲突及多主机复用问题。

🌐 类比理解:

如同寄送机密文件——

- 外层信封写快递站地址(YPN网关IP):邮递员可见,确保跨城送达

- 内层信封写真实收件人(主机IP):仅快递站拆封后可见,指导最后一公里配送

IPSec通过这种嵌套寻址,既保护了隐私,又实现了精准的主机到主机通信。