全局 WAF 规则:构筑 Web 安全的坚固防线

定义:

全局 WAF(Web 应用防火墙)规则是指在 WAF 系统中对所有受保护的 Web 应用或整个网络环境生效的通用防护策略,旨在覆盖常见的 Web 攻击向量、合规要求及基础安全基线,减少重复配置并确保整体防护的一致性。

配置原则:

- 最小权限:仅允许必要的请求行为(如默认阻断所有不常见 HTTP 方法),减少攻击面。

- 动态更新:定期根据新漏洞(如 Log4j、Spring 漏洞)、攻击趋势更新规则库(如新增对特定 EXP 的检测)。

- 避免误杀:配置前需结合业务场景测试(如电商网站的搜索参数可能包含特殊符号,需调整检测阈值)。

- 分层防御:与网络层防火墙、IDS/IPS 等协同,全局 WAF 专注于 Web 层攻击,形成纵深防护。

工作原理:

全局 WAF(Web 应用防火墙)规则的工作原理是通过监控、分析和拦截所有经过 WAF 的 HTTP/HTTPS 请求,识别并阻断恶意行为,同时允许正常请求通过,从而保护 Web 应用免受攻击。其核心逻辑可拆解为 “流量接入→规则匹配→动作执行→日志与反馈” 四个环节。

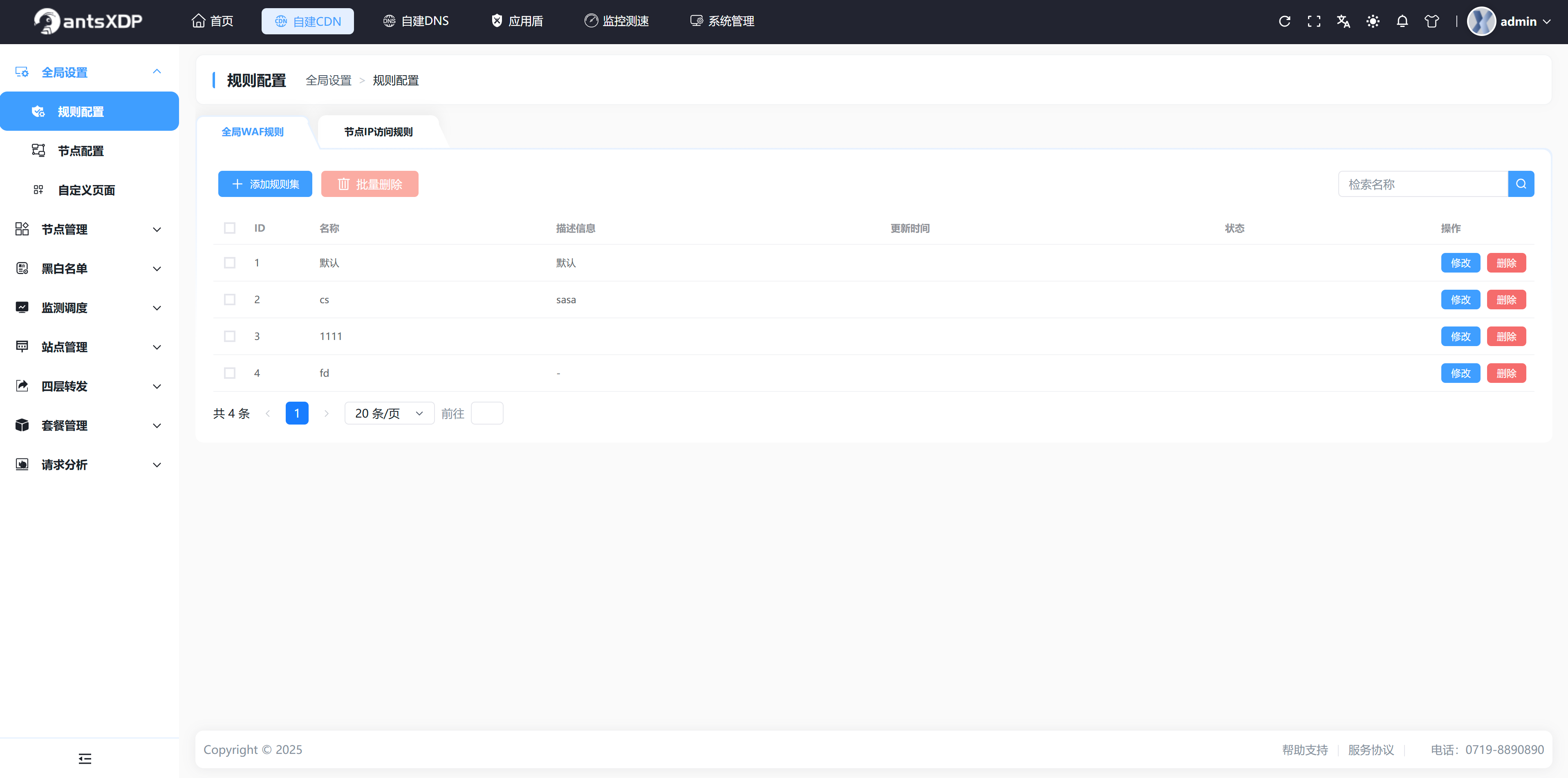

界面展示:

高效性和准确性:

确保全局 WAF 规则的高效性(低延迟、高吞吐量)和准确性(少误杀、高拦截率)是 Web 安全防护的核心目标,需从规则设计、技术优化、运营机制等多维度综合施策。以下是具体实现方法:

一、提升规则准确性:减少误杀与漏报

1. 基于业务场景的规则精细化设计

- 区分通用与业务特殊逻辑:

全局规则需覆盖共性威胁(如 SQL 注入、XSS),但需为特殊业务场景预留 “例外通道”。例如:- 电商网站的搜索框可能包含

or(如 “手机 or 电脑”),需避免将其误判为 SQL 注入的or 1=1; - 代码托管平台允许用户提交含

<script>标签的代码片段,需对特定 URL 路径关闭 XSS 基础检测,转而通过更精准的上下文分析(如检测是否在<pre>标签内)判断风险。

- 电商网站的搜索框可能包含

- 使用 “上下文感知” 检测逻辑:

避免单纯基于 “特征匹配”(如拦截所有含union select的请求),而是结合请求场景(如参数类型、URL 路径、HTTP 方法)判断风险。例如:- 仅在 URL 参数为数字型时,拦截

1=1等注入片段;若参数为字符串型(如搜索关键词),则放宽检测阈值。 - 对

Content-Type: application/json的请求,解析 JSON 结构后检测内部字段,而非直接扫描原始字符串(避免因 JSON 转义字符导致误判)。

- 仅在 URL 参数为数字型时,拦截

2. 动态规则更新与威胁情报联动

- 紧跟漏洞与攻击趋势:

定期同步 OWASP Top 10、CVE 漏洞库、应急响应公告(如 Log4j、Struts2 漏洞),将新攻击特征(如 EXP payload、恶意 IP)加入全局规则。例如:当出现针对某框架的新型 XSS 攻击时,24 小时内更新规则库以覆盖该特征。 - 接入威胁情报平台:

联动第三方威胁情报(如恶意 IP 库、Bot 特征库、钓鱼 URL 库),实时更新全局黑白名单。例如:自动封禁过去 24 小时内发起过 5 次以上攻击的 IP,或拦截来自已知黑客组织的 C2 通信请求。

3. 灰度测试与误报反馈机制

- 规则上线前的业务适配测试:

- 在预生产环境模拟真实业务流量(如复制生产环境的请求日志),运行新规则并统计误杀率(如正常请求被拦截的比例),若误杀率超过 0.1% 则需优化规则。

- 对核心业务(如支付接口、登录页面)进行专项测试,确保规则不影响关键流程。

- 建立误报快速反馈通道:

- 允许业务方通过 API 或控制台提交 “误杀申诉”,附带请求详情(URL、参数、 payload),安全团队需在 2 小时内响应并调整规则(如为特定参数添加白名单、修改检测正则)。

- 例如:某企业的内部 OA 系统因包含

xp_cmdshell(正常文件名)被全局规则拦截,业务方提交申诉后,安全团队为该 OA 的 URL 路径添加例外规则。

二、提升规则高效性:降低性能损耗

1. 规则引擎与算法优化

- 采用高效规则引擎:

选择基于编译型正则引擎(如 RE2)或状态机(DFA/NFA)的 WAF,避免使用低效的解释型引擎(如某些 Python 原生正则)。例如:ModSecurity 的规则引擎通过预编译正则,可将单条规则的匹配时间从毫秒级降至微秒级。 - 合并重复或冗余规则:

- 避免多条规则检测同一威胁(如同时用 3 条规则检测

union select),合并为一条精准规则; - 对低风险规则(如轻微的 HTTP 头异常)降低检测优先级,优先处理高危规则(如 SQL 注入、命令注入)。

- 避免多条规则检测同一威胁(如同时用 3 条规则检测

2. 流量分层与规则匹配策略

- 按风险等级分层检测:

- 第一层(快速过滤):对明显恶意的请求(如含

../../etc/passwd的路径遍历)直接拦截,不进入深层检测; - 第二层(精准检测):对疑似正常但可能含隐蔽攻击的请求(如加密参数、变形 payload),启动复杂规则(如语义分析、机器学习模型);

- 第三层(白名单 ypass):对可信 IP(如内部管理 IP)或已验证的正常请求(如 CDN 回源流量)跳过部分检测,减少计算开销。

- 第一层(快速过滤):对明显恶意的请求(如含

- 基于流量特征的规则动态启用:

例如:仅对 POST 请求检测表单参数中的 XSS,对 GET 请求重点检测 URL 路径中的注入攻击,避免对所有请求启用全量规则。

3. 硬件与架构优化

- 分布式部署与负载均衡:

全局 WAF 需部署在高吞吐节点(如靠近 CDN 或负载均衡器),通过集群化部署分担流量压力(如单节点支持 10Gbps 吞吐量,集群扩展至 100Gbps),避免单点瓶颈。 - 硬件加速技术:

采用 FPGA/ASIC 芯片加速规则匹配(如深信服、阿里云 WAF 的硬件加速方案),将正则匹配等计算密集型任务卸载到专用芯片,降低 CPU 占用率(从 80% 降至 30% 以下)。

三、建立持续运营与优化机制

1. 实时监控与指标分析

- 核心指标监控:

- 准确性指标:误杀率(正常请求被拦截比例)、漏报率(恶意请求未被拦截比例)、拦截准确率(被拦截请求中实际恶意的比例);

- 高效性指标:平均延迟(规则处理耗时,目标 < 10ms)、吞吐量(每秒处理请求数,需满足业务峰值 3 倍以上)、CPU / 内存占用率。

- 可视化仪表盘:

实时展示规则触发 TOP10(如某条 XSS 规则日均触发 1 万次)、误杀来源 TOP5 业务(如某 API 接口因特殊参数被误拦),为优化提供数据支撑。

2. 定期规则精简与迭代

- 淘汰冗余规则:

对 3 个月内未触发的规则(如针对已修复漏洞的旧规则)进行下线或归档,减少规则库体积(从 1 万条精简至 5 千条),降低匹配耗时。 - 基于机器学习的自适应优化:

通过历史拦截日志训练模型,识别 “高误杀特征”(如某类参数常被误判),自动调整规则阈值。例如:模型发现select在电商搜索参数中出现时 99% 为正常请求,则对该场景降低 SQL 注入检测的敏感度。

3. 应急响应与规则快速调整

- 突发攻击时的规则临时强化:

当遭遇大规模攻击(如 DDoS+SQL 注入组合攻击),可临时启用 “紧急模式”:收紧检测阈值(如拦截所有含特殊符号的请求)、扩容 WAF 节点,待攻击结束后恢复正常规则。 - 自动化规则更新流水线:

建立 “威胁情报接入→规则生成→预发布测试→灰度上线→全量生效” 的自动化流程,将新规则从开发到上线的时间从 24 小时缩短至 1 小时(如 Cloudflare 的 WAF 规则自动更新机制)。

四、平衡安全与业务可用性

- 分级防护策略:

对核心业务(如支付、登录)启用 “严格模式”(高拦截率,允许轻微误杀),对非核心业务(如静态页面)启用 “宽松模式”(低误杀,允许少量漏报),避免 “一刀切” 影响业务。 - 动态白名单机制:

对经认证的可信流量(如合作伙伴 API 调用、内部运维 IP)自动加入临时白名单(24 小时有效期),绕过部分全局规则,减少人工干预。

优势:

一、全域统一防护,消除安全死角

全局 WAF 规则的核心价值在于 **“一处配置,全域生效”**,可覆盖企业所有 Web 资产,避免 “碎片化防护” 导致的漏洞。

业务 / 跨域名一致性:无论是企业官网、电商平台、API 接口还是内部管理系统,全局规则能对所有 HTTP/HTTPS 流量执行统一的检测策略(如拦截 SQL 注入、XSS 等通用攻击),无需为每个业务单独配置基础规则,防止因某一系统规则缺失而被攻击。

- 跨环境适配:在多云、混合云、容器化(如 K8s)或 Serverless 环境中,全局规则可适配动态 IP、弹性扩缩容等特性,确保新增的 Web 服务(如临时扩容的电商促销服务器)自动纳入防护范围,避免 “新上线业务裸奔” 的风险。

二、降低管理成本,提升运维效率

相比 “分散式规则配置”,全局 WAF 规则能显著减少安全运维的工作量,尤其适合多业务、大规模场景。

- 减少重复劳动:对于共性威胁(如 Log4j 漏洞、新型 XSS 变种),只需更新一次全局规则,即可同步应用到所有防护对象,无需逐个系统调整,避免人为遗漏或配置不一致。

- 简化规则迭代:全局规则支持集中化管理平台(如 AWS WAF 控制台、阿里云 WAF 规则中心),运维人员可通过可视化界面批量编辑、启用 / 禁用规则,或通过 API 自动化更新(如结合威胁情报平台实时同步攻击特征),大幅提升响应速度。

- 统一审计与报表:全局规则的日志(如拦截记录、命中次数)可集中存储分析,生成跨业务的安全报表(如 “各系统 SQL 注入攻击 TOP5 来源 IP”),帮助管理员快速定位全局风险,而非分散在多个系统的日志中逐一排查。

三、精准拦截与低误杀,平衡安全与业务可用性

全局 WAF 规则通过精细化配置和智能检测,既能高效拦截恶意流量,又能减少对正常业务的干扰。

- 分层规则设计:支持 “基础规则 + 业务定制规则” 结合,例如:

- 基础规则拦截所有通用攻击(如含

union select的 SQL 注入); - 针对特定业务(如电商支付接口)添加定制规则(如拦截

amount为负数的请求),避免误拦截正常参数(如discount=-50表示优惠 50 元)。

- 基础规则拦截所有通用攻击(如含

- 动态适配与白名单机制:可基于业务特点设置灵活规则,例如:

- 对 API 接口允许高频但合法的调用(如 APP 刷新数据),通过 “Token + 频率阈值” 区分正常用户与恶意爬虫;

- 对内部办公 IP 设置白名单,避免误拦截管理员的正常操作(如后台批量更新数据)。

- 智能化检测技术:现代全局 WAF 规则常结合机器学习模型,通过分析历史流量特征识别 “异常但合法” 的请求(如用户正常的复杂搜索参数),减少传统 “特征匹配” 导致的误杀(如将含

or 1=1的正常查询误判为注入)。

四、快速响应新型威胁,提升安全时效性

网络攻击手段持续演变(如新型漏洞、绕过技术),全局 WAF 规则的动态更新能力可快速抵御新兴风险。

- 联动威胁情报:全局规则可对接第三方威胁情报平台(如 CVE 漏洞库、恶意 IP 黑名单),自动同步最新攻击特征(如刚爆发的 “某某 CMS 漏洞 EXP”),在攻击大规模扩散前完成规则更新,实现 “零日漏洞” 的快速防护。

- 自适应绕过检测:针对攻击者的规则绕过手段(如 URL 编码、Base64 加密、Unicode 混淆),全局规则支持多层解码(如先 URL 解码,再 Base64 解码)和语义分析(如识别

%u003cscript%u003e实为<script>),避免被简单变形的攻击 payload 绕过。 - 紧急规则优先级:支持设置规则优先级(如 “拦截勒索软件攻击” 的规则优先级高于 “频率限制”),在突发安全事件(如 DDoS 攻击爆发)时,可快速启用应急规则(如临时封禁攻击源 IP 段),无需调整其他规则。

五、支持合规与风险量化,满足行业要求

在需符合行业合规标准(如 PCI DSS、等保 2.0、GDPR)的场景中,全局 WAF 规则是实现合规的关键工具。

- 敏感信息防护:通过全局规则统一检测并拦截响应中泄露的敏感数据(如身份证号、银行卡号),或对其脱敏(如替换为

****),满足 GDPR “数据最小化” 要求。 - 可追溯审计:全局规则强制记录所有拦截行为和访问日志(包括规则 ID、请求详情、处理结果),日志留存时间可按需配置(如 PCI DSS 要求至少 1 年),便于合规审计时追溯安全事件。

- 风险可视化:基于全局规则的拦截数据,可生成多维度风险报表(如 “各业务线攻击类型分布”“规则拦截效率 TOP10”),帮助企业量化安全风险,为合规检查提供数据支持。