PG Craft靶机复现 宏macro攻击

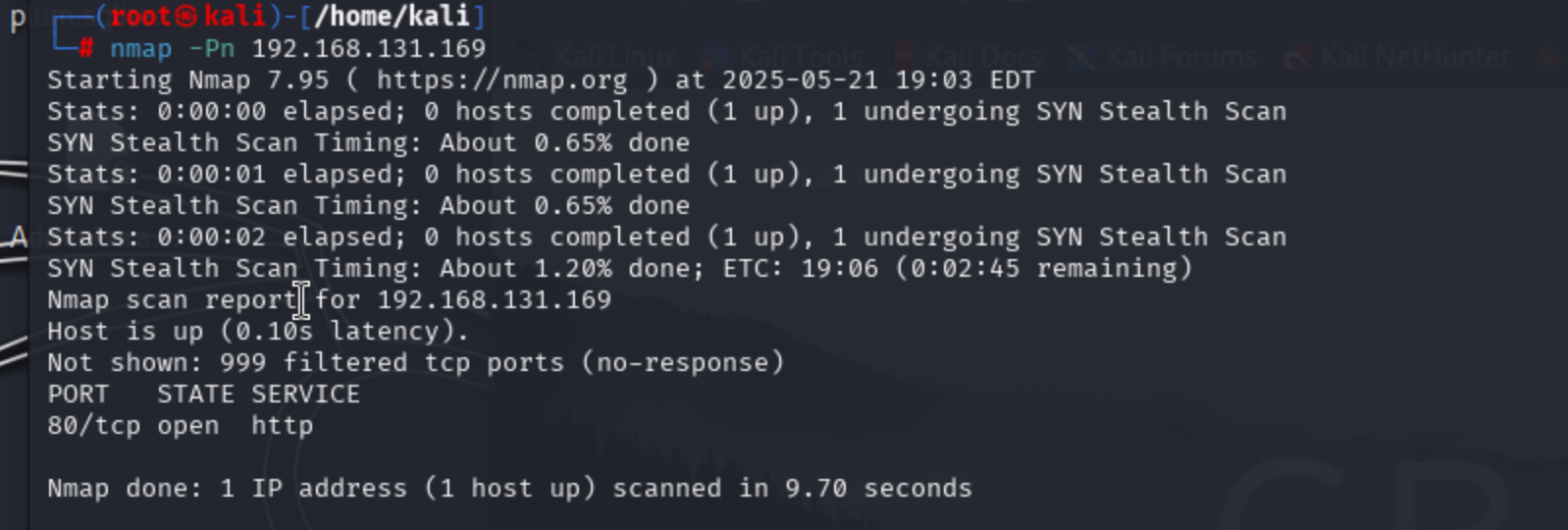

一. 端口扫描

只有80端口开启

二. 网页查看

目录扫描一下:

dirsearch -u http://192.168.131.169/

发现

http://192.168.131.169/upload.php

网站书使用xampp搭建,暴露了路径

还发现上传文件

http://192.168.131.169/uploads/

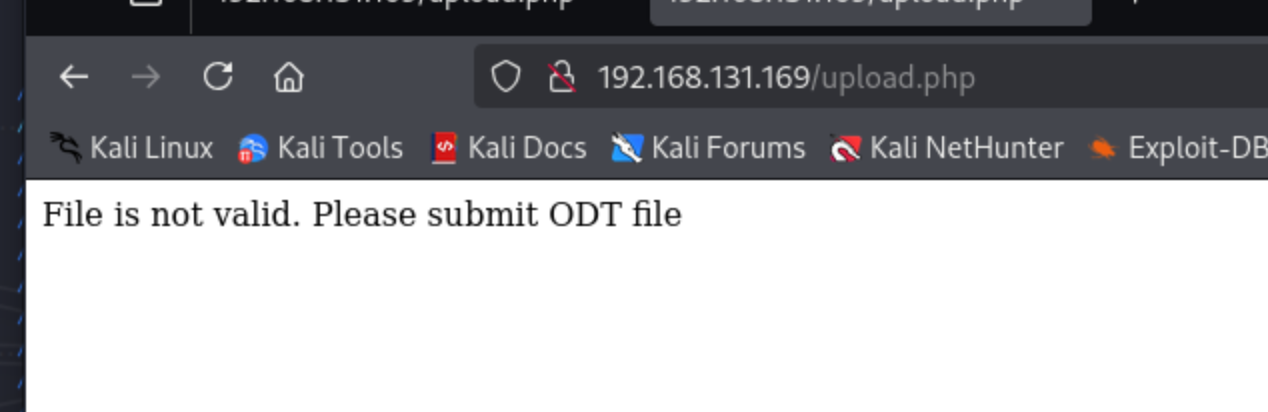

发现一个上传点,上传自己的简历,随便上传一个文件

显示必须要ODT文件,google一下利用方法

使用这个:

准备监听

拿到hash,无法拿到密码

密码攻击失败

三. Macro宏攻击

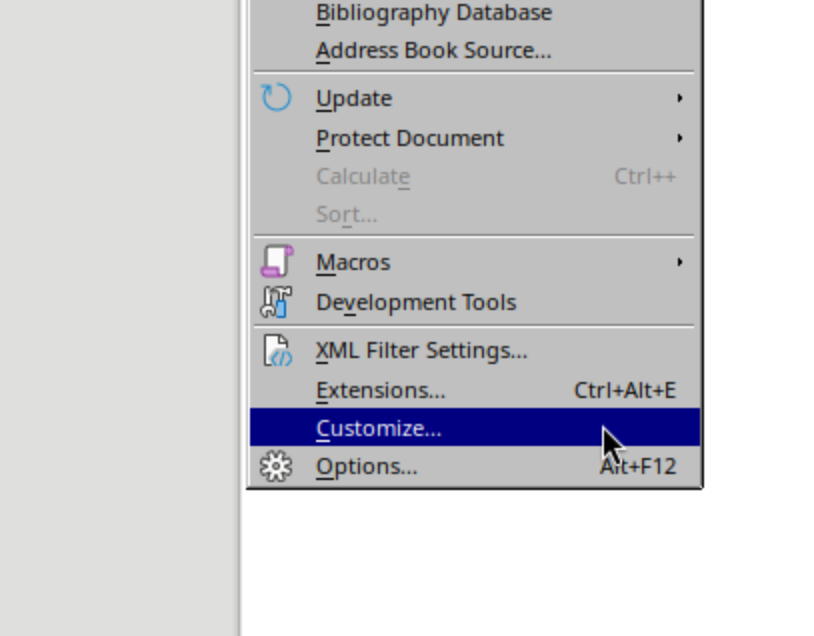

使用LibreOffice软件

点击New

生成reshell 程序

使用宏命令

也可以分两次,一次下载一次执行,保存

然后设置打开启动

成功拿到shell

四.提权

发现当前用户没有特殊权限可以利用

上传枚举winPEAS

发现还有一个apache用户,web服务器用户可能会配置高权限,尝试拿到该用户的shell

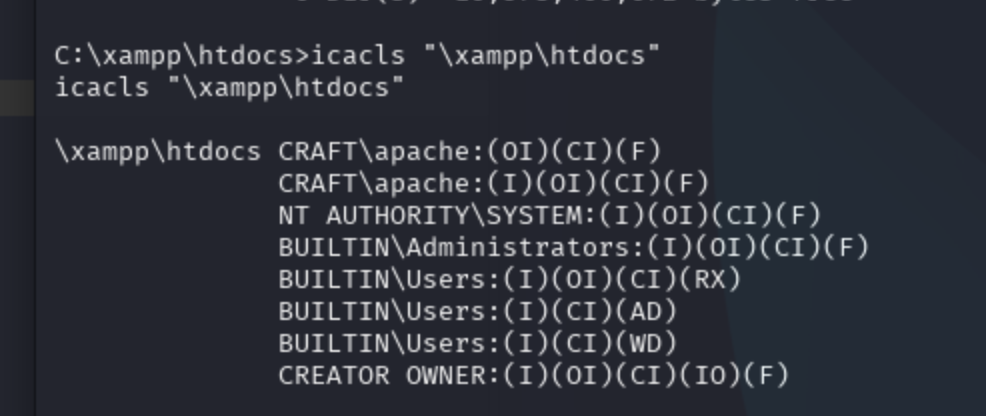

通过之前发现web路径

查看权限,发现:

BUILTIN\Users:(I)(OI)(CI)(RX):这行显示了 Users 用户组的权限,(RX) 代表“读取和执行”权限,意味着该组的成员可以读取文件并执行它们,但不能修改或删除文件。

BUILTIN\Users:(I)(CI)(AD):这行是 Users 组的另一个权限,(AD) 代表“附加数据”权限,意味着该组成员可以向文件中添加数据,但不能修改已存在的数据。

BUILTIN\Users:(I)(CI)(WD):这行表示“写入数据”权限,允许 Users 组的成员向目录中的文件写入数据。

Users 组具有读取和执行权限,此外还可以向文件添加数据和写入数据,尝试放入一个php shell文件

使用:

上传到根目录之后访问

上传到根目录之后访问

http://192.168.162.169/reshell.php

成功拿到shell

枚举权限

发现用SeImpersonate权限

使用printspoofer成功提权