标准与扩展ACL简单实验

ACL概述:

ACL(Access Controler List)访问控制列表是基于规则的网络访问控制技术,通过定义”允许/拒绝“规则,过滤经过如路由器、交换机、防火墙等网络设备,限制特定IP/端口访问、划分网络安全域、过滤流量、控制资源访问等手段实现敏感资源访问的精准管控。

ACL分为:标准(基础)ACL、扩展(高级ACL)、二层ACL(基于MAC或二层协议规则)、自定义ACL和用户ACL。

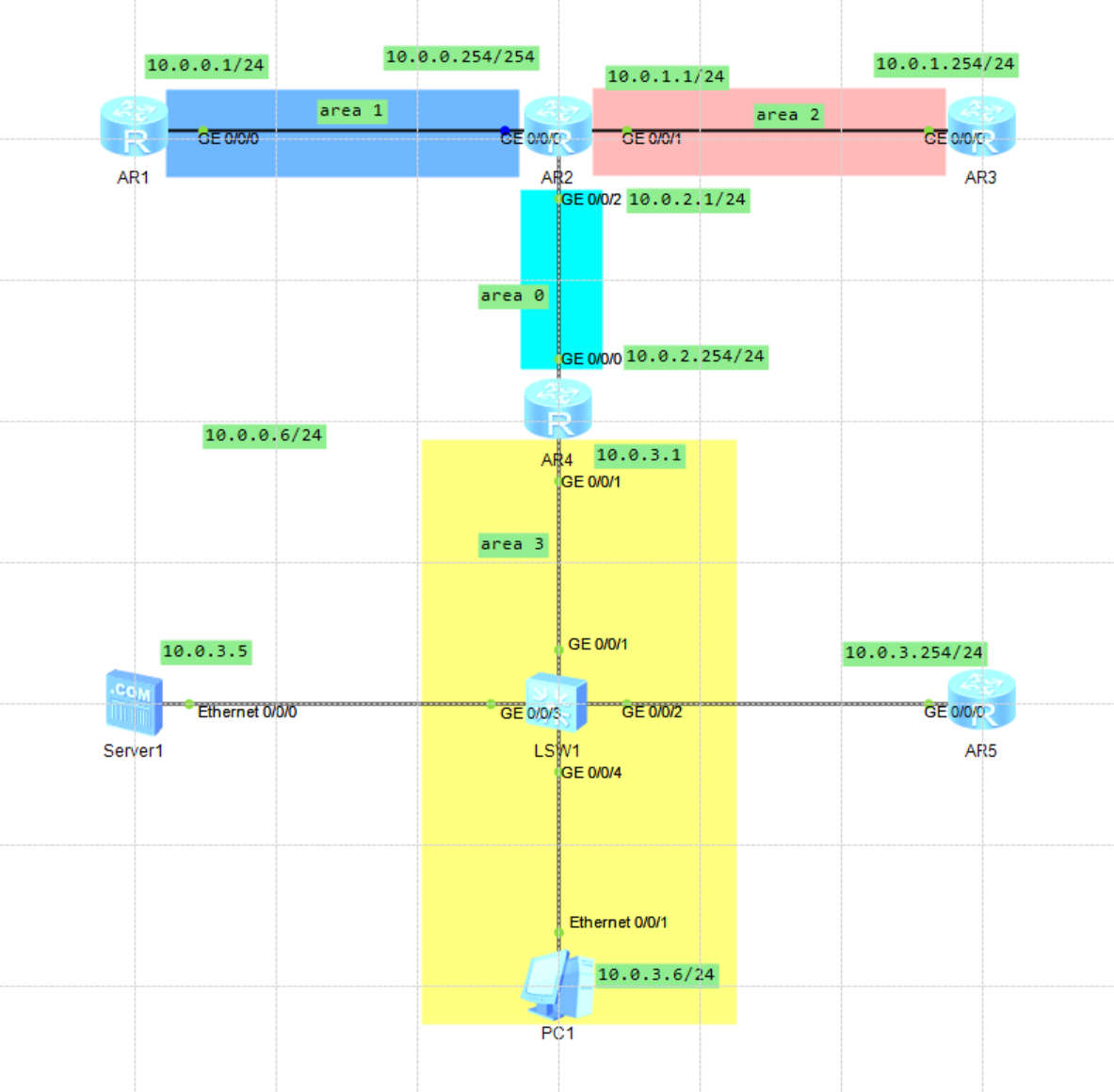

实验拓扑:

AR1:g0/0/0:10.0.0.1/24

AR2:g0/0/0:10.0.0.254/24

g0/0/1:10.0.1.1/24

g0/0/2:10.0.2.1/24

AR3:g0/0/0:10.0.1.254/24

AR4:g0/0/0:10.0.2.254/24

g0/0/1:10.0.3.1/24

AR5:g/0/0/0:10.0.3.254/24

前置配置:

server1是一台DNS服务器,配置域名-IP映射关系:

AR1.com === 10.0.0.1 AR3.com === 10.0.1.254

全网配置OSPF动态路由协议,实现全网路由可达。

路由协议分析之动态路由OSPF(单区域与多区域)![]() https://blog.csdn.net/qq_44846097/article/details/154460611

https://blog.csdn.net/qq_44846097/article/details/154460611

标准(基础)ACL:

特性:控制特定源、特定主机和子网的流量,且需配置的近目的地。

场景1:AR1 拒绝 来自某个IP地址流量。

//acl 2000~2999声明是标准acl

[AR1]acl 2000 //配置规则:拒绝;来自10.0.3.6主机的流量。

//规则编号缺省为5,步长为5,方便中间插入其他rule

[AR1-acl-basic-2000]rule deny source 10.0.3.6 0 //端接口应用规则

[AR1-acl-basic-2000]int g0/0/0

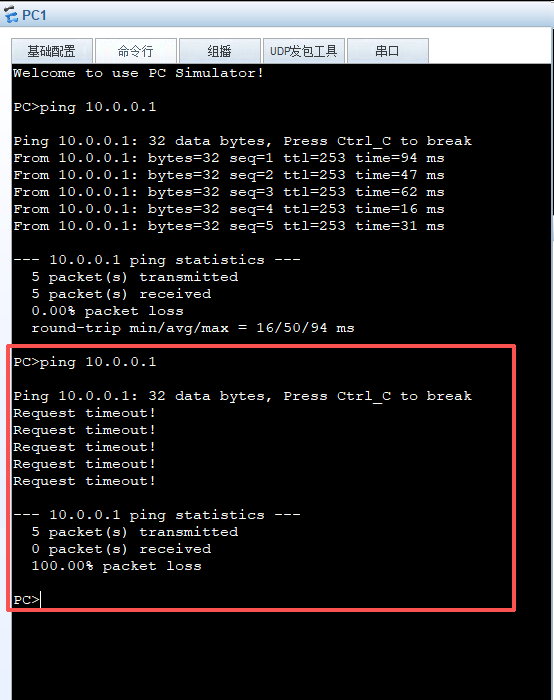

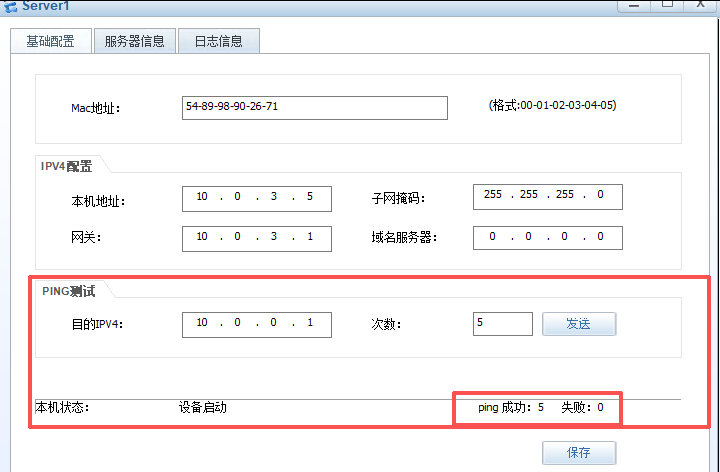

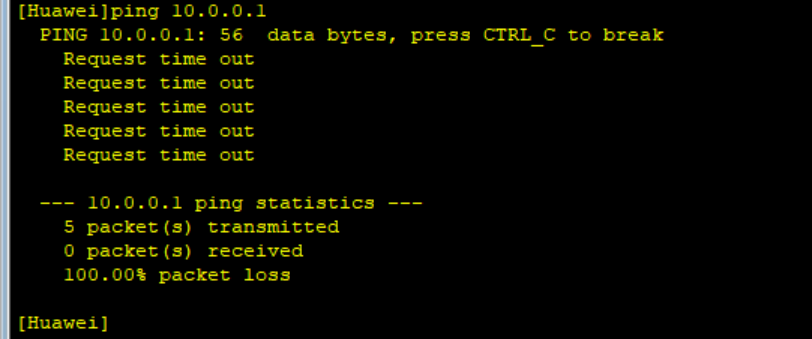

[AR1-GigabitEthernet0/0/0]traffic-filter inbound acl 2000预期:PC1与AR1不互通,除PC1以外的IP地址都能互通。验证如下:

PC1与AR1路由不可达,域名服务器server 1可与AR1路由可达。

场景2:AR1 拒绝 来自某个网段流量。

[AR1]acl 2000//删除上一条拒绝单个IP流量的规则

[AR1-acl-basic-2000]undo rule 5 //拒绝来自10.0.3.0网段的全部流量

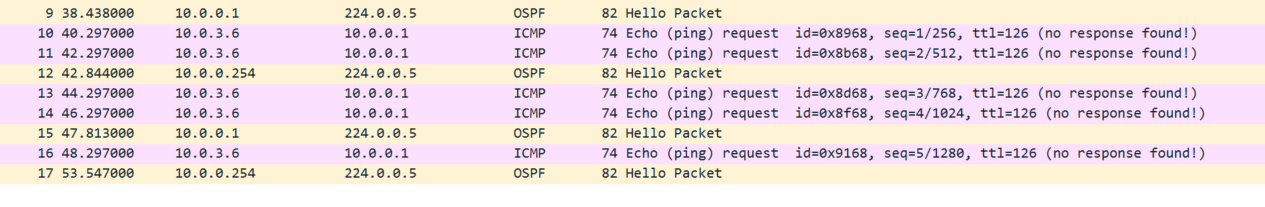

[AR1-acl-basic-2000]rule deny source 10.0.3.0 0.0.0.255//上面已经将acl 2000应用到g0/0/0。预期:10.0.3.0网段与AR1路由不可达,验证如下:

抓包:只有请求包并拒绝应答。

*Hello Packet是OSPF协议的hello同步报文。

场景3:仅允许与某个单一IP地址/IP网段互通

[AR1]acl 2000//控制某个单一地址

[AR1-acl-basic-2000]rul permit source 10.0.3.6 0//控制某个网段

[AR1-acl-basic-2000]rul permit source 10.0.3.0 0.0.0.255[AR1-acl-basic-2000]rule deny预期:只有源地址10.0.3.6可以与AR1互通。

扩展(高级)ACL:

特性:控制特定源、特定主机和子网的流量,控制网络协议流量,控制目的端口流量。需配置在近源口。

场景1:AR3 拒绝 来自指定IP地址/网段、指定协议流量。

//定义acl 3000即扩展(高级)ACL

[AR4]acl 3000//定义规则:拒绝来自10.0.3.6主机的ICMP流量到10.0.1.254

[AR4-acl-adv-3000]rule deny icmp/tcp/udp source 10.0.3.6 0 destination 10.0.1.254 0//若定义规则:拒绝来自10.0.3.0网段流量到10.0.1.254,则

[AR4-acl-adv-3000]rule deny icmp/tcp/udp source 10.0.3.0 0.0.0.255 destination 10.0.1.254 0[AR4-acl-adv-3000]int g0/0/1//接口应用ACL

[AR4-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

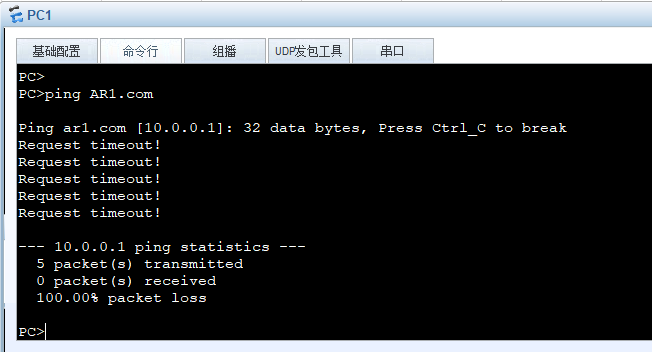

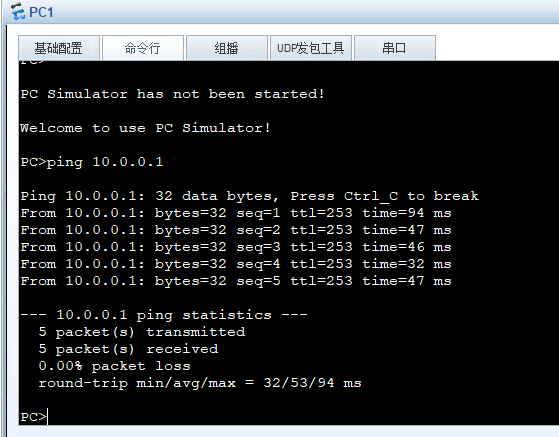

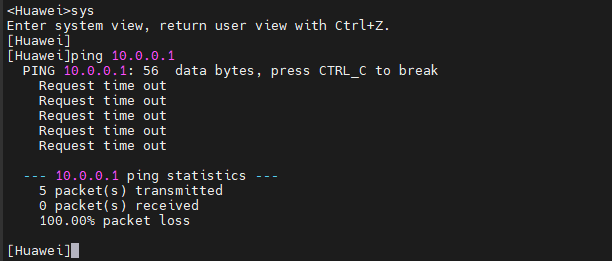

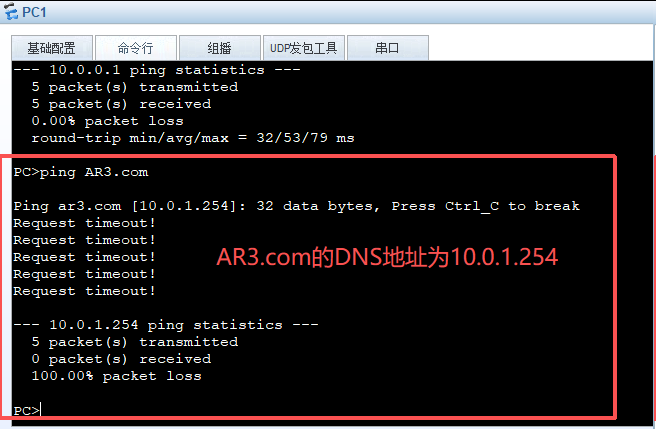

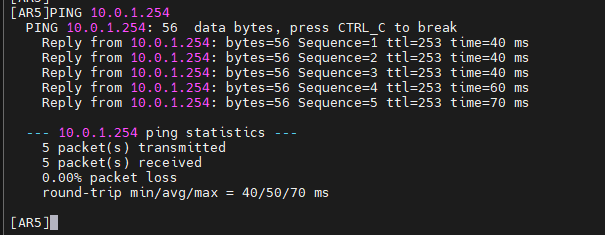

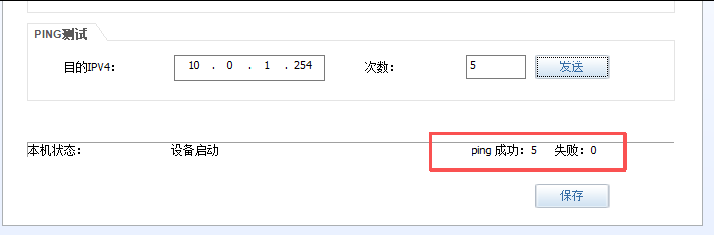

预期效果:PC1无法收到AR3的应答报文,验证如下,

可以确认,PC1无法收到ICMP的响应报文,而DNS服务器server 1和AR5则不受影响。则规则生效。

场景2:AR2仅允许/拒绝某IP地址/IP网段访问自身某个端口

[AR4-acl-adv-3000]rule permit/deny tcp/icmp/udp source 10.0.3.6 0/10.0.3.0 0.0.0.255 destination 10.0.2.1 0 destination-port eq 23[AR4-acl-adv-3000]int g0/0/1[AR4-GigabitEthernet0/0/1]traffic-filter inbound acl 3000

ACL工作原理

网络设备接收到网络包后,按ACL规则顺序逐条匹配,匹配到一条规则后立即执行(允许或绝)不在检查后续规则。 如果没有匹配到,则默认缺省permit放行报文