什么是防火墙可靠性?

华三防火墙技术-IRF----------->市场在去IRF、该技术需要熟悉因为在交换机上IRF还是常用到的技术。

IRF

华三(H3C)防火墙的 IRF(Intelligent Resilient Framework,智能弹性架构) 是 H3C 自主研发的一种 N:1 虚拟化技术,主要用于将多台支持 IRF 的物理设备(包括交换机、路由器以及部分高端防火墙)虚拟化为一台逻辑设备,从而实现统一管理、高可靠性、高性能和灵活扩展。

虽然 IRF 技术最初广泛应用于 H3C 交换机产品线,但在部分高端或数据中心级防火墙(如 SecPath 系列中的某些型号)中也支持 IRF 功能。以下是针对 华三防火墙 IRF 的核心介绍:

一、IRF 在防火墙中的作用

在防火墙场景下,IRF 主要用于:

- 简化运维管理:多台防火墙虚拟成一台逻辑设备,只需登录任意成员设备即可统一配置策略、路由、安全规则等。

- 提升可靠性:通过 1:N 冗余机制(一台主设备 + 多台从设备),主设备故障时可秒级切换,保障业务连续性。

- 增强性能与扩展性:聚合多台设备的吞吐能力、会话数、接口密度,满足高流量场景需求。

- 避免协议复杂性:无需部署 VRRP、HRP(热备冗余协议)等传统高可用方案,IRF 内部自动完成状态同步与故障切换。

二、IRF 核心特性(适用于支持 IRF 的 H3C 防火墙)

| 特性 | 说明 |

|---|---|

| 统一管理 | 登录任一成员设备即可管理整个 IRF 系统,配置自动同步。 |

| 1:N 冗余 | 一台 Master 负责控制面,其余 Slave 设备既可作为备份,也可转发业务流量(部分型号支持负载分担)。 |

| 跨设备链路聚合(LACP) | 可将不同成员设备上的物理接口聚合成一个逻辑链路,实现上/下行链路冗余,避免单点故障。 |

| 热插拔与平滑扩容 | 新增或移除成员设备时支持“热插拔”,不影响现有业务(需型号支持)。 |

| 协议热备份 | 路由表、会话表、安全策略等关键状态实时同步,确保主备切换无感知。 |

| MAD 检测(多活检测) | 当 IRF 分裂(Split-Brain)时,通过 LACP/BFD/ARP 等机制检测并关闭非优域,防止网络冲突。 |

三、典型应用场景

数据中心出口防火墙

多台防火墙堆叠后提供超高吞吐和端口密度,同时保证高可用。企业核心边界防护

替代传统双机热备(Active-Standby),实现 Active-Active 架构,提升资源利用率。云网融合架构

与 SDN 控制器配合,IRF 作为统一逻辑节点接入,简化自动化编排。

四、注意事项

- 并非所有 H3C 防火墙都支持 IRF:通常仅高端型号(如 SecPath F5000、F1000 系列部分款型)支持,需查阅具体产品规格。

- 版本一致性要求:所有成员设备必须运行相同软件版本。

- 物理连接限制:IRF 链路需直连(不能经过其他交换设备),且使用专用高速接口(如 10GE/40GE)。

- License 支持:部分功能可能需要额外授权。

五、与传统双机热备(HRP)对比

| 对比项 | IRF 方案 | 传统 HRP 双机热备 |

|---|---|---|

| 管理复杂度 | 单一逻辑设备,配置一次生效 | 两台独立设备,需分别配置+同步 |

| 切换时间 | 毫秒级(协议热备) | 秒级(依赖心跳检测) |

| 资源利用率 | 所有设备均可转发流量(Active-Active) | 通常一主一备(Active-Standby) |

| 网络拓扑 | 无需 VRRP,简化三层设计 | 依赖 VRRP 虚拟网关 |

| 扩展性 | 可扩展至多台(视型号而定) | 通常仅支持两台 |

总结

华三防火墙的 IRF 技术是面向高可靠、高性能网络环境的重要解决方案,尤其适用于对业务连续性和运维效率要求严苛的场景。通过将多台物理防火墙“融合”为一台逻辑设备,不仅提升了系统整体性能与可靠性,还大幅降低了网络架构复杂度和运维成本。

✅ 建议:在规划部署前,务必确认所选防火墙型号是否支持 IRF,并参考 H3C 官方《IRF 配置指导》文档进行实施。

IRF缺点

华三(H3C)防火墙“去 IRF”或不再主推 IRF 架构,转而大力推广 RBM(Remote Backup Mode,远程备份模式),主要源于在实际应用中 IRF 在防火墙场景下存在若干固有局限性和运维风险。以下是核心原因分析:

一、IRF 在防火墙场景中的主要问题

1. 升级/维护时业务中断

- IRF 要求所有成员设备软件版本一致。

- 升级时通常需整框重启或逐台退出 IRF,导致短暂但不可避免的业务中断。

- 对于 7×24 小时高可用要求的防火墙边界,这是难以接受的。

2. 流量跨框性能瓶颈

- 当流量从一台成员设备进入、从另一台成员设备出去(即“跨框转发”)时:

- 需经过 IRF 堆叠链路,增加延迟;

- 某些型号的 DPI(深度包检测)、IPS、AV 等安全业务无法有效处理跨框流量;

- 实际吞吐和会话性能可能显著下降。

📌 用户反馈:“两台防火墙做 IRF 后流量变慢,去掉就快”——典型跨框性能问题。

3. 分裂(Split-Brain)风险与 MAD 复杂性

- IRF 依赖 MAD(多活检测)机制防止分裂后双主冲突。

- 但在复杂网络中,MAD 配置不当或链路抖动可能导致:

- 误判分裂,错误关闭设备接口;

- 网络震荡或业务中断。

4. 控制面单点隐患

- 虽然数据面可冗余,但 IRF 的控制面集中在 Master 设备。

- 若 Master 故障且 Slave 未能及时接管(如版本不一致、配置不同步),系统可能瘫痪。

5. 运维复杂度被低估

- 表面上“统一管理”很美好,但实际故障排查时:

- 日志分散在多个成员设备;

- 接口命名含槽位号(如 GigabitEthernet1/0/1 vs 2/0/1),易混淆;

- 配置回滚、版本回退操作风险高。

二、RBM 为何成为更优替代方案?

RBM 是 H3C 为防火墙量身定制的 双机热备增强模式,本质是 基于状态同步的 Active-Standby 或 Active-Active 架构,具有以下优势:

| 特性 | RBM 优势 |

|---|---|

| 无中断升级 | 主备设备独立升级,通过会话同步实现平滑切换,业务不中断。 |

| 避免跨框转发 | 流量本地进出,无需经过设备间堆叠链路,性能最大化。 |

| 双控制面 | 两台设备均为完整控制面,真正独立运行,可靠性更高。 |

| 灵活组网 | 支持路由/透明模式,支持 VRRP 虚拟网关,兼容传统网络架构。 |

| 会话级同步 | 支持 HTTP、DNS、IPSec、NAT 等关键会话实时同步,故障切换用户无感知。 |

| 部署简单 | 无需专用堆叠线缆,普通业务口即可建立心跳和同步通道。 |

✅ H3C 官方建议:新项目优先采用 RBM 组网,尤其适用于互联网出口、数据中心边界等关键场景。

三、结论:不是“抛弃 IRF”,而是“要与市场场景适配”

- IRF 并未被完全废弃,在部分交换机或特定高性能聚合场景仍有价值;

- 但在 防火墙这类强调状态检测、会话连续性和零中断运维的设备上,RBM 更贴合实际需求;

- H3C 的产品策略调整,反映了对客户真实痛点的响应:稳定性 > 虚拟化炫技。

建议

- 新建项目:优先选择 RBM 双机热备方案;

- 已有 IRF 防火墙:若运行稳定可维持,但升级或扩容时建议评估迁移到 RBM;

- 高吞吐需求:若确需横向扩展,可考虑 H3C 新一代支持集群(Cluster)或负载分担的高端防火墙平台。

🔧 官方文档提示:“单独配置 IRF 用于防火墙不太建议,推荐使用 RBM 或冗余组方式。”(来源:H3C 知了社区,2023)

华三防火墙可靠性技术-RBM------>市场主推荐的一项技术、该项技术要与多个技术融合贯通。实现1+1>2的效果。

一、RBM 技术简介

RBM 是 H3C 防火墙/安全网关设备实现 双机热备(High Availability, HA)的核心机制,用于在两台设备之间 实时同步配置信息与业务状态表项(如会话、NAT、IPSec SA、DPI 状态等),确保主设备故障时备设备能无缝接管业务,实现 设备级高可用。

📌 注意:RBM 并非独立协议,而是 H3C 自研的 双机热备框架,底层依赖 TCP 通道传输控制与数据报文,并可联动 VRRP、动态路由协议等引导流量切换。

核心能力

| 能力 | 说明 |

|---|---|

| 配置自动同步 | 仅需在主管理设备配置策略,从设备自动同步,避免配置不一致。 |

| 业务表项热备 | 实时同步会话表、NAT 表、IPSec SA、SSL VPN 会话等关键状态。 |

| 角色分离 | 支持“主/从管理角色”(配置同步方向) + “主/备业务角色”(流量处理状态)。 |

| 多模式支持 | 主备模式(Active-Standby)、双主模式(Active-Active,需配合负载分担策略)。 |

| 联动引流 | 可与 VRRP、OSPF、BGP 等联动,实现故障时流量自动切换。 |

1、主备 | # | # |

remote-backup group | remote-backup group | |

data-channel interface GigabitEthernet1/0/11 | data-channel interface GigabitEthernet1/0/11 | |

configuration sync-check interval 12 | configuration sync-check interval 12 | |

delay-time 5 local-ip 10.100.2.1 | delay-time 5 | |

remote-ip 10.100.2.2 | local-ip 10.100.2.2 | |

local-ip 10.100.2.1 | remote-ip 10.100.2.1 | |

device-role primary | device-role secondary | |

# | # | |

2、主主 | # | # |

remote-backup group | remote-backup group | |

data-channel interface GigabitEthernet1/0/11 | data-channel interface GigabitEthernet1/0/11 | |

configuration sync-check interval 12 | configuration sync-check interval 12 | |

delay-time 5 local-ip 10.100.2.1 | delay-time 5 | |

remote-ip 10.100.2.2 | local-ip 10.100.2.2 | |

local-ip 10.100.2.1 | remote-ip 10.100.2.1 | |

device-role primary | ? device-role primary | |

增加 backup-mode dual-active | 删除 device-role secondary | |

# | 增加 backup-mode dual-active | |

# | ||

二、RBM 典型应用场景汇总

根据知了社区案例与 H3C 白皮书,RBM 主要适用于以下六大场景:

场景1:互联网出口双机热备(最常见)

- 组网:两台防火墙部署在企业出口,上联运营商,下联核心交换机。

- 技术组合:RBM + VRRP(三层主备)

- 效果:

- 正常时 Device A 转发流量;

- A 故障后,VRRP 切换虚拟网关至 Device B,RBM 同步的会话使用户无感知。

- ✅ 适用:中小企业、政府、教育网边界。

1、FW-(VRRP+RBM[P/S]) | RPM-P配置 | RBM-S配置 |

# | # | |

remote-backup group | remote-backup group | |

data-channel interface GigabitEthernet1/0/11 | data-channel interface GigabitEthernet1/0/11 | |

configuration sync-check interval 12 | configuration sync-check interval 12 | |

delay-time 5 local-ip 10.100.2.1 | delay-time 5 | |

remote-ip 10.100.2.2 | local-ip 10.100.2.2 | |

device-role primary | remote-ip 10.100.2.1 | |

# | device-role secondary | |

# | # | |

interface GigabitEthernet1/0/14 | interface GigabitEthernet1/0/14 | |

port link-mode route | port link-mode route | |

description to router | combo enable copper | |

combo enable copper | ip address 10.1.1.2 255.255.255.0 | |

ip address 10.1.1.1 255.255.255.0 | vrrp vrid 11 virtual-ip 10.1.1.10 standby | |

vrrp vrid 11 virtual-ip 10.1.1.10 active | # | |

# | interface GigabitEthernet1/0/15 | |

interface GigabitEthernet1/0/15 | port link-mode route | |

port link-mode route | combo enable copper | |

description to stwich | ip address 10.1.2.2 255.255.255.0 | |

combo enable copper | vrrp vrid 12 virtual-ip 10.1.2.10 standby | |

ip address 10.1.2.1 255.255.255.0 | # | |

vrrp vrid 12 virtual-ip 10.1.2.10 active | ||

# |

技术组合:RBM + VRRP(三层主主)

2、FW-(VRRP+RBM[P/P]) | RBM-P-1配置 | RBM-P-2配置 |

# | # | |

remote-backup group | remote-backup group | |

data-channel interface GigabitEthernet1/0/11 | data-channel interface GigabitEthernet1/0/11 | |

configuration sync-check interval 12 | configuration sync-check interval 12 | |

delay-time 5 local-ip 10.100.2.1 | delay-time 5 | |

remote-ip 10.100.2.2 | local-ip 10.100.2.2 | |

local-ip 10.100.2.1 | remote-ip 10.100.2.1 | |

device-role primary | ? device-role primary | |

增加 backup-mode dual-active | 删除 device-role secondary | |

# | 增加 backup-mode dual-active | |

# | ||

RBM-P-1-VRRP配置 | RBM-P-2-VRRP配置 | |

# | # | |

interface GigabitEthernet1/0/14 | interface GigabitEthernet1/0/14 | |

port link-mode route | port link-mode route | |

combo enable copper | combo enable copper | |

ip address 10.1.1.1 255.255.255.0 | ip address 10.1.1.2 255.255.255.0 | |

vrrp vrid 11 virtual-ip 10.1.1.10 active | vrrp vrid 11 virtual-ip 10.1.1.10 standby | |

vrrp vrid 21 virtual-ip 10.1.1.11 standby | vrrp vrid 21 virtual-ip 10.1.1.11 active | |

# | # | |

interface GigabitEthernet1/0/15 | interface GigabitEthernet1/0/15 | |

port link-mode route | port link-mode route | |

combo enable copper | combo enable copper | |

ip address 10.1.2.1 255.255.255.0 | ip address 10.1.2.2 255.255.255.0 | |

vrrp vrid 12 virtual-ip 10.1.2.10 active | vrrp vrid 12 virtual-ip 10.1.2.10 standby | |

vrrp vrid 22 virtual-ip 10.1.2.11 standby | vrrp vrid 22 virtual-ip 10.1.2.11 active | |

# | # |

场景2:数据中心边界高可用防护

- 需求:7×24 小时业务连续性,零中断升级。

- 方案:

- RBM 主备模式;

- 心跳线 + 业务同步线分离部署;

- 联动 BGP/OSPF 实现路由收敛。

- 优势:

- 升级时先切备机为主,原主机升级后再切回,业务不中断;

- 支持 IPSec、LB、NAT 等复杂业务同步。

场景3:透明模式双机热备(二层部署-主备)

- 适用环境:不能修改现有 IP 架构的网络(如金融、医疗)。

- 实现方式:

- 防火墙工作在透明模式;

- 使用 VRRP over Bridge 或 STP 配合 RBM;

- 同步 MAC 表、会话表。

- ⚠️ 注意:需放通 HA 心跳 VLAN 流量。

防火墙透明部署(RBM+VLAN-主备) | ||

1、配置 RBM系统-主备 | RBM-zhu | RBM-bei |

# | # | |

remote-backup group | remote-backup group | |

backup-mode dual-active | backup-mode dual-active | |

data-channel interface Route-Aggregation1 | data-channel interface Route-Aggregation1 | |

delay-time 5 | delay-time 5 | |

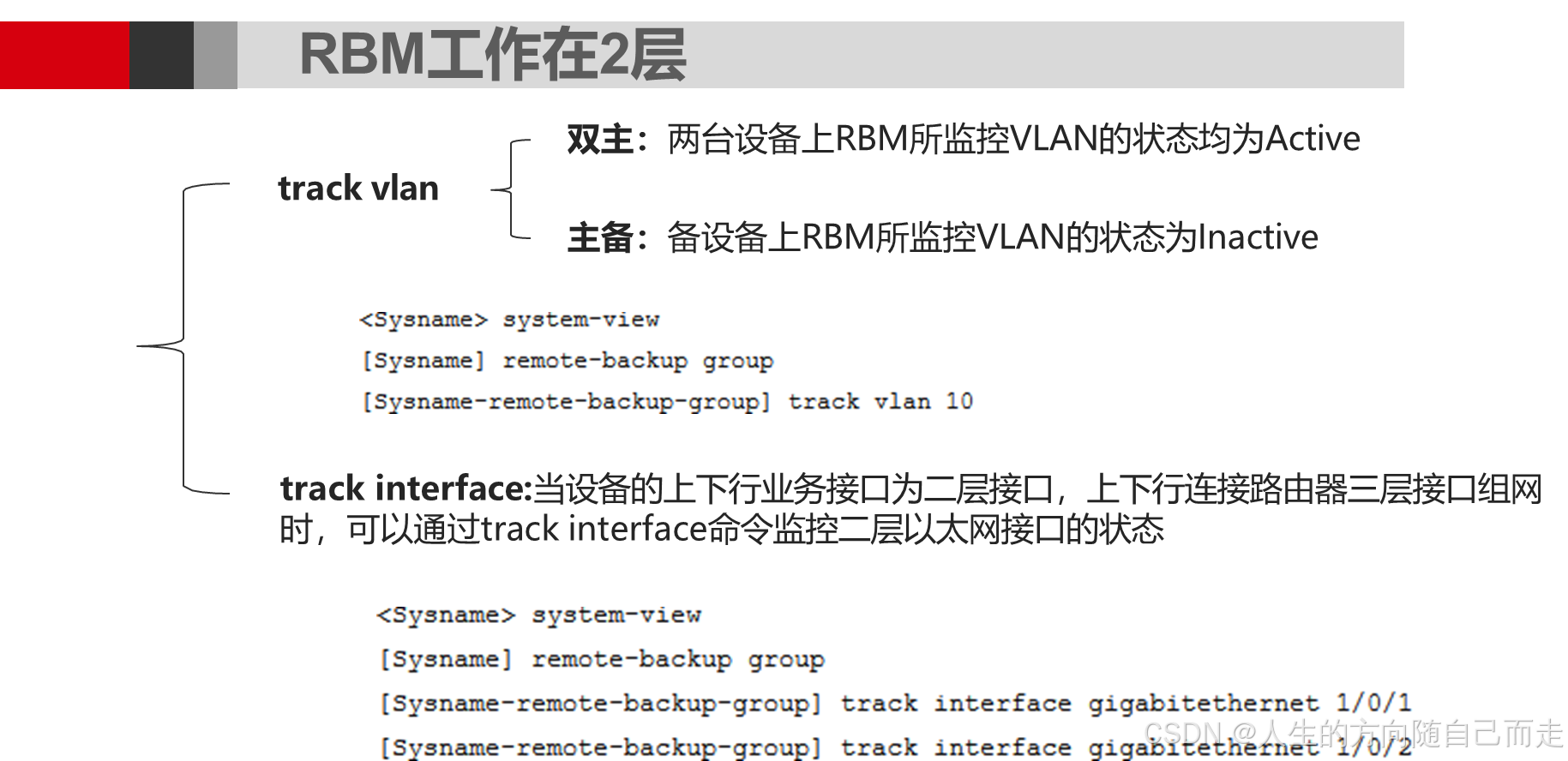

track vlan 10 | track vlan 10 | |

local-ip 1.1.1.1 | local-ip 1.1.1.2 | |

remote-ip 1.1.1.2 | remote-ip 1.1.1.1 | |

device-role primary | device-role secondary | |

# | # | |

防火墙透明部署(RBM-HA) | ||

2、HA-配置 | RBM-zhu | RBM-bei |

# | # | |

interface Route-Aggregation1 | interface Route-Aggregation1 | |

description xintiao | description xintiao | |

ip address 1.1.1.1 255.255.255.252 | ip address 1.1.1.2 255.255.255.252 | |

link-aggregation mode dynamic | link-aggregation mode dynamic | |

# | # | |

interface GigabitEthernet1/0/14 | interface GigabitEthernet1/0/14 | |

port link-mode route | port link-mode route | |

description xintiao | description xintiao | |

port link-aggregation group 1 | port link-aggregation group 1 | |

# | # | |

interface GigabitEthernet1/0/15 | interface GigabitEthernet1/0/15 | |

port link-mode route | port link-mode route | |

description xintiao | description xintiao | |

port link-aggregation group 1 | port link-aggregation group 1 | |

# | # | |

3、业务vlan10配置 | # | # |

interface Ten-GigabitEthernet1/0/28 | interface Ten-GigabitEthernet1/0/28 | |

port link-mode bridge | port link-mode bridge | |

port access vlan 10 | port access vlan 10 | |

# | # | |

interface Ten-GigabitEthernet1/0/29 | interface Ten-GigabitEthernet1/0/29 | |

port link-mode bridge | port link-mode bridge | |

port access vlan 10 | port access vlan 10 | |

# | # | |

4、区域配置 | # | # |

security-zone name Local | security-zone name Local | |

# | # | |

security-zone name Trust | security-zone name Trust | |

import interface Route-Aggregation1 | import interface Route-Aggregation1 | |

import interface Ten-GigabitEthernet1/0/28 vlan 10 | import interface Ten-GigabitEthernet1/0/28 vlan 10 | |

# | # | |

security-zone name DMZ | security-zone name DMZ | |

# | # | |

security-zone name Untrust | security-zone name Untrust | |

import interface Ten-GigabitEthernet1/0/29 vlan 10 | import interface Ten-GigabitEthernet1/0/29 vlan 10 | |

# | # | |

security-zone name Management | security-zone name Management | |

import interface M-GigabitEthernet1/0/0 | import interface M-GigabitEthernet1/0/0 | |

# | # |

5、防火墙策略 | # | # |

nat global-policy | nat global-policy | |

rule name GlobalPolicyRule_5 | rule name GlobalPolicyRule_5 | |

description GuideNat | description GuideNat | |

source-zone Trust | source-zone Trust | |

destination-zone Untrust | destination-zone Untrust | |

action snat easy-ip | action snat easy-ip | |

# | # |

场景3-2:透明模式双机热备(二层部署-主主)

- 适用环境:不能修改现有 IP 架构的网络(如金融、医疗)。

- 实现方式:

- 防火墙工作在透明模式;

- 使用 VRRP over Bridge 或 STP 配合 RBM;

- 同步 MAC 表、会话表。

- ⚠️ 注意:需放通 HA 心跳 VLAN 流量。

防火墙透明部署(RBM+VLAN-主主) | ||

1、主主 | # | # |

remote-backup group | remote-backup group | |

data-channel interface GigabitEthernet1/0/11 | data-channel interface GigabitEthernet1/0/11 | |

configuration sync-check interval 12 | configuration sync-check interval 12 | |

delay-time 5 local-ip 10.100.2.1 | delay-time 5 | |

remote-ip 10.100.2.2 | local-ip 10.100.2.2 | |

local-ip 10.100.2.1 | remote-ip 10.100.2.1 | |

device-role primary | ? device-role primary | |

增加 backup-mode dual-active | 删除 device-role secondary | |

# | 增加 backup-mode dual-active | |

# | ||

防火墙透明部署(RBM-HA) | ||

2、HA-配置 | RBM-zhu | RBM-bei |

# | # | |

interface Route-Aggregation1 | interface Route-Aggregation1 | |

description xintiao | description xintiao | |

ip address 1.1.1.1 255.255.255.252 | ip address 1.1.1.2 255.255.255.252 | |

link-aggregation mode dynamic | link-aggregation mode dynamic | |

# | # | |

interface GigabitEthernet1/0/14 | interface GigabitEthernet1/0/14 | |

port link-mode route | port link-mode route | |

description xintiao | description xintiao | |

port link-aggregation group 1 | port link-aggregation group 1 | |

# | # | |

interface GigabitEthernet1/0/15 | interface GigabitEthernet1/0/15 | |

port link-mode route | port link-mode route | |

description xintiao | description xintiao | |

port link-aggregation group 1 | port link-aggregation group 1 | |

# | # | |

3、业务vlan10配置 | # | # |

interface Ten-GigabitEthernet1/0/28 | interface Ten-GigabitEthernet1/0/28 | |

port link-mode bridge | port link-mode bridge | |

port access vlan 10 | port access vlan 10 | |

# | # | |

interface Ten-GigabitEthernet1/0/29 | interface Ten-GigabitEthernet1/0/29 | |

port link-mode bridge | port link-mode bridge | |

port access vlan 10 | port access vlan 10 | |

# | # |

4、区域配置 | # | # |

security-zone name Local | security-zone name Local | |

# | # | |

security-zone name Trust | security-zone name Trust | |

import interface Route-Aggregation1 | import interface Route-Aggregation1 | |

import interface Ten-GigabitEthernet1/0/28 vlan 10 | import interface Ten-GigabitEthernet1/0/28 vlan 10 | |

# | # | |

security-zone name DMZ | security-zone name DMZ | |

# | # | |

security-zone name Untrust | security-zone name Untrust | |

import interface Ten-GigabitEthernet1/0/29 vlan 10 | import interface Ten-GigabitEthernet1/0/29 vlan 10 | |

# | # | |

security-zone name Management | security-zone name Management | |

import interface M-GigabitEthernet1/0/0 | import interface M-GigabitEthernet1/0/0 | |

# | # |

5、防火墙策略 | # | # |

nat global-policy | nat global-policy | |

rule name GlobalPolicyRule_5 | rule name GlobalPolicyRule_5 | |

description GuideNat | description GuideNat | |

source-zone Trust | source-zone Trust | |

destination-zone Untrust | destination-zone Untrust | |

action snat easy-ip | action snat easy-ip | |

# | # |

场景4:多出口智能选路 + RBM 冗余

- 背景:企业有电信、联通双出口,需链路冗余 + 出口冗余。

- 方案:

- 每个出口部署一对 RBM 防火墙;

- 结合 PBR(策略路由)或智能 DNS 实现出口选择;

- 单台防火墙故障不影响对应出口业务。

- 🔧 关键点:PBR 策略需在主管理设备配置,由 RBM 同步。

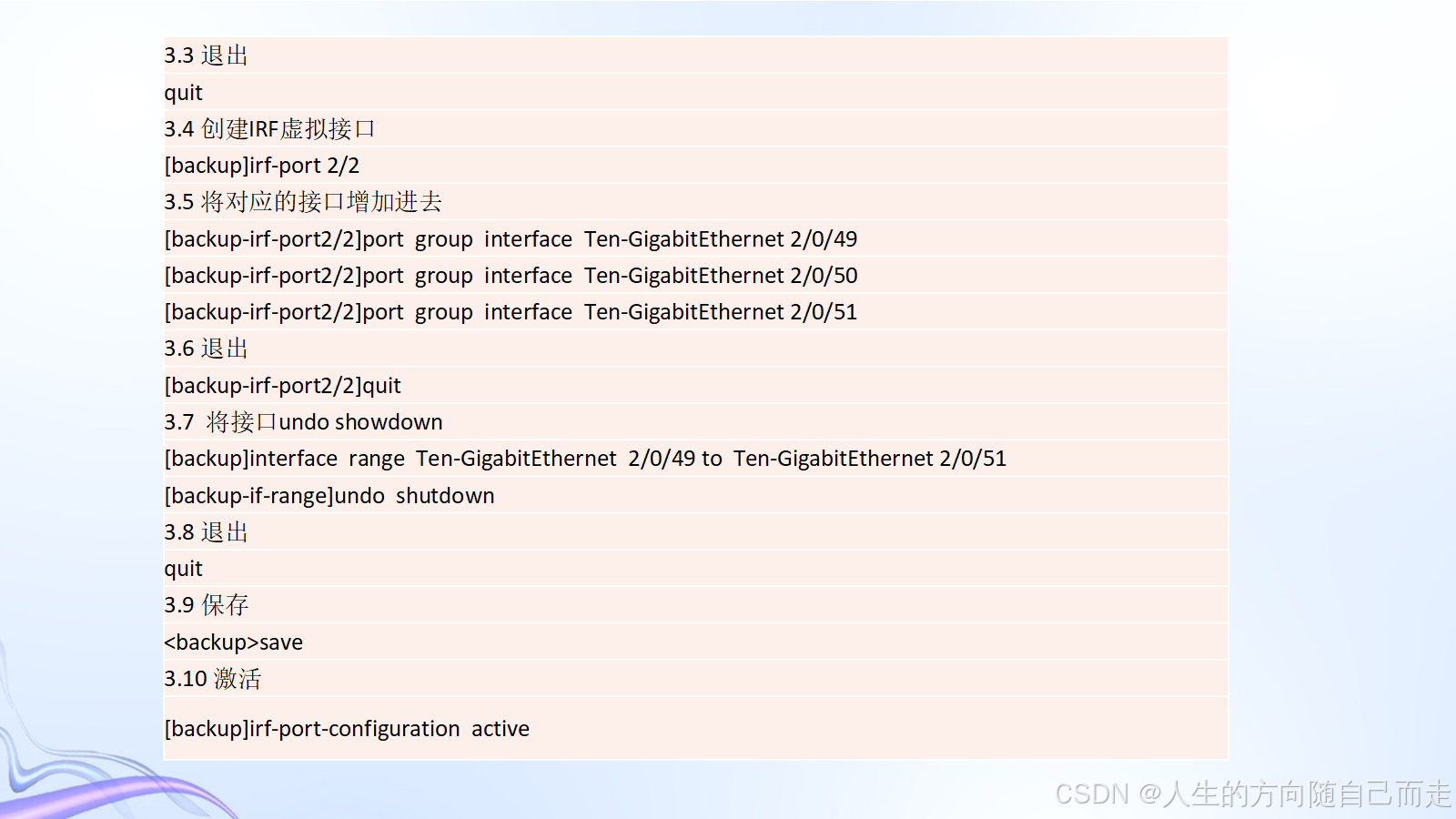

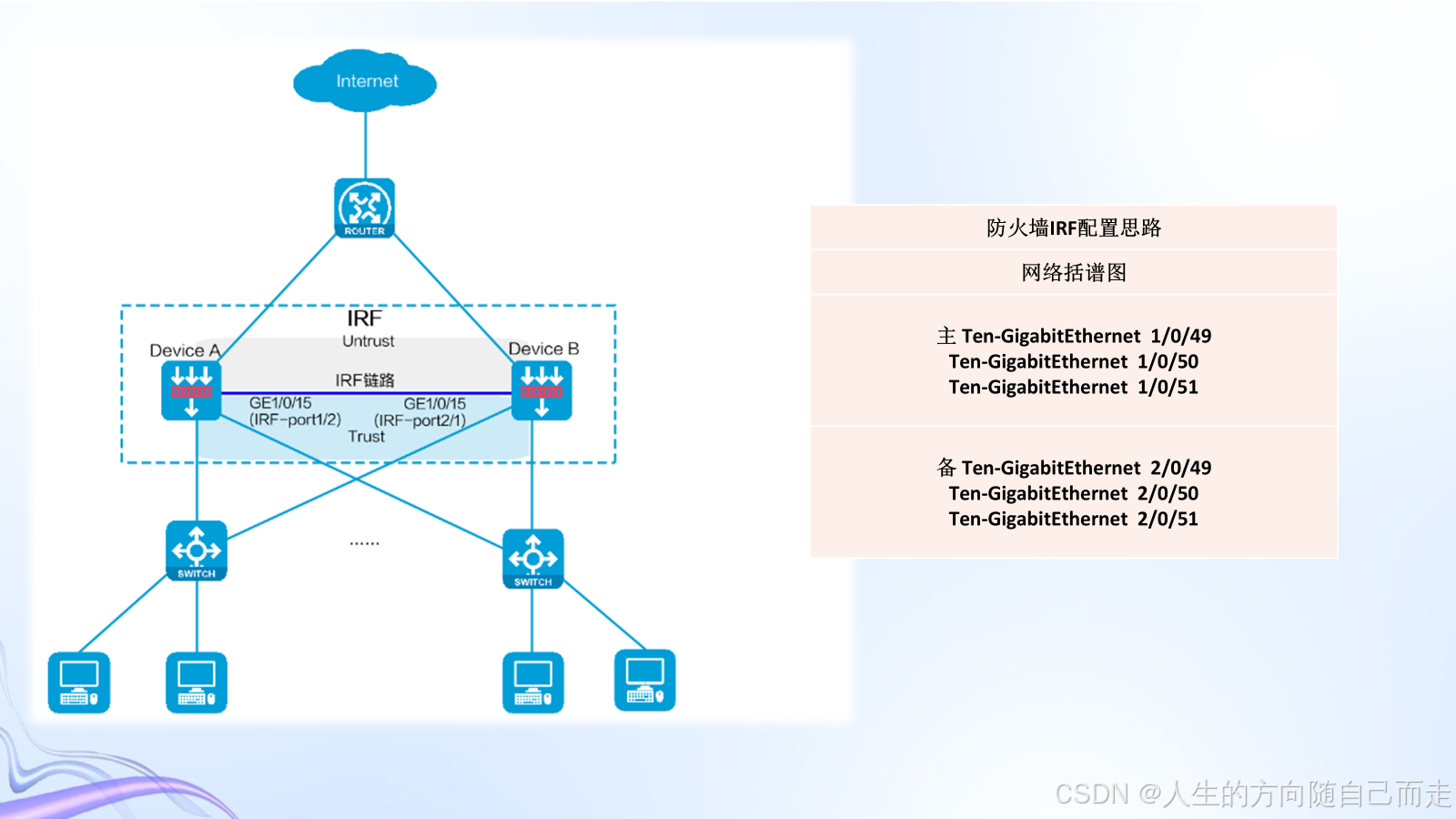

场景5:IRF 堆叠核心 + RBM 防火墙对接

- 组网结构:

- 核心交换机做 IRF 堆叠;

- 出口防火墙采用 RBM 双机热备(不堆叠);

- 防火墙上行通过 LACP 聚合连接 IRF。

- 优势:

- 核心高带宽聚合;

- 防火墙避免 IRF 跨框性能问题;

- 整体架构清晰、运维简单。

- ✅ 知了社区明确推荐:“核心堆叠,出口防火墙用 RBM”。

场景6:云网关或 NFV 环境中的虚拟防火墙 HA

- 在 H3C UIS 或第三方虚拟化平台中部署 vFW;

- 通过虚拟网卡建立 RBM 通道;

- 实现虚拟防火墙实例的高可用。

- 支持与 SDN 控制器联动。

三、为什么不推荐防火墙用 IRF?——知了社区共识

知了社区多次强调:

“防火墙建议使用 RBM,不建议使用 IRF。IRF 在防火墙场景存在跨框性能瓶颈、升级中断、分裂风险等问题,而 RBM 专为状态同步设计,更稳定可靠。”

官方文档也指出:

“RBM 是 H3C 当前主推的防火墙高可用解决方案,适用于绝大多数生产环境。”

四、参考资料来源(来自知了社区)

- 《双机热备(RBM)技术白皮书-6W101》(H3C,2025年9月)

- “防火墙RBM-知了社区”问答(2022年8月)

- “RBM-知了社区”技术讨论帖(2024年5月16日)

- “rbm怎么配置-知了社区”(2023年7月11日)

- 多篇用户实践案例:“核心堆叠+出口RBM”、“RBM联动VRRP配置举例”

总结:RBM 场景速查表

| 场景类型 | 是否推荐 | 关键技术组合 |

|---|---|---|

| 互联网出口 | ✅ 强烈推荐 | RBM + VRRP |

| 数据中心边界 | ✅ 推荐 | RBM + 动态路由 |

| 透明模式部署 | ✅ 支持 | RBM + 二层透传 |

| 多出口选路 | ✅ 推荐 | RBM + PBR |

| 对接 IRF 核心 | ✅ 最佳实践 | RBM + LACP |

| 虚拟化环境 | ✅ 支持 | vRBM + 虚拟网络 |

| 替代防火墙 IRF | ✅ 官方建议 | —— |

💡 建议:新建项目一律优先采用 RBM 方案;已有 IRF 防火墙若无性能问题可维持,但扩容或改造时应评估迁移至 RBM。

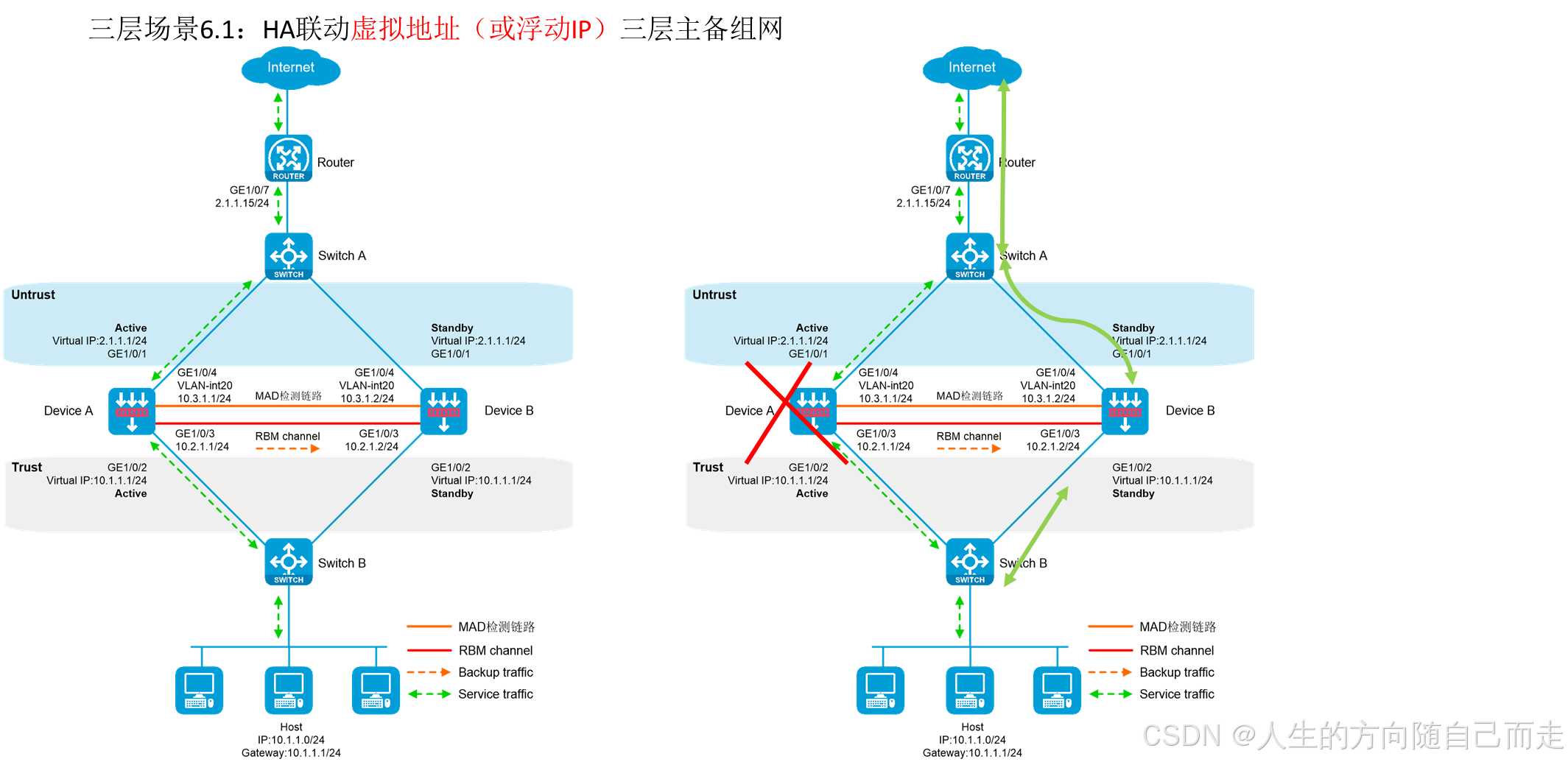

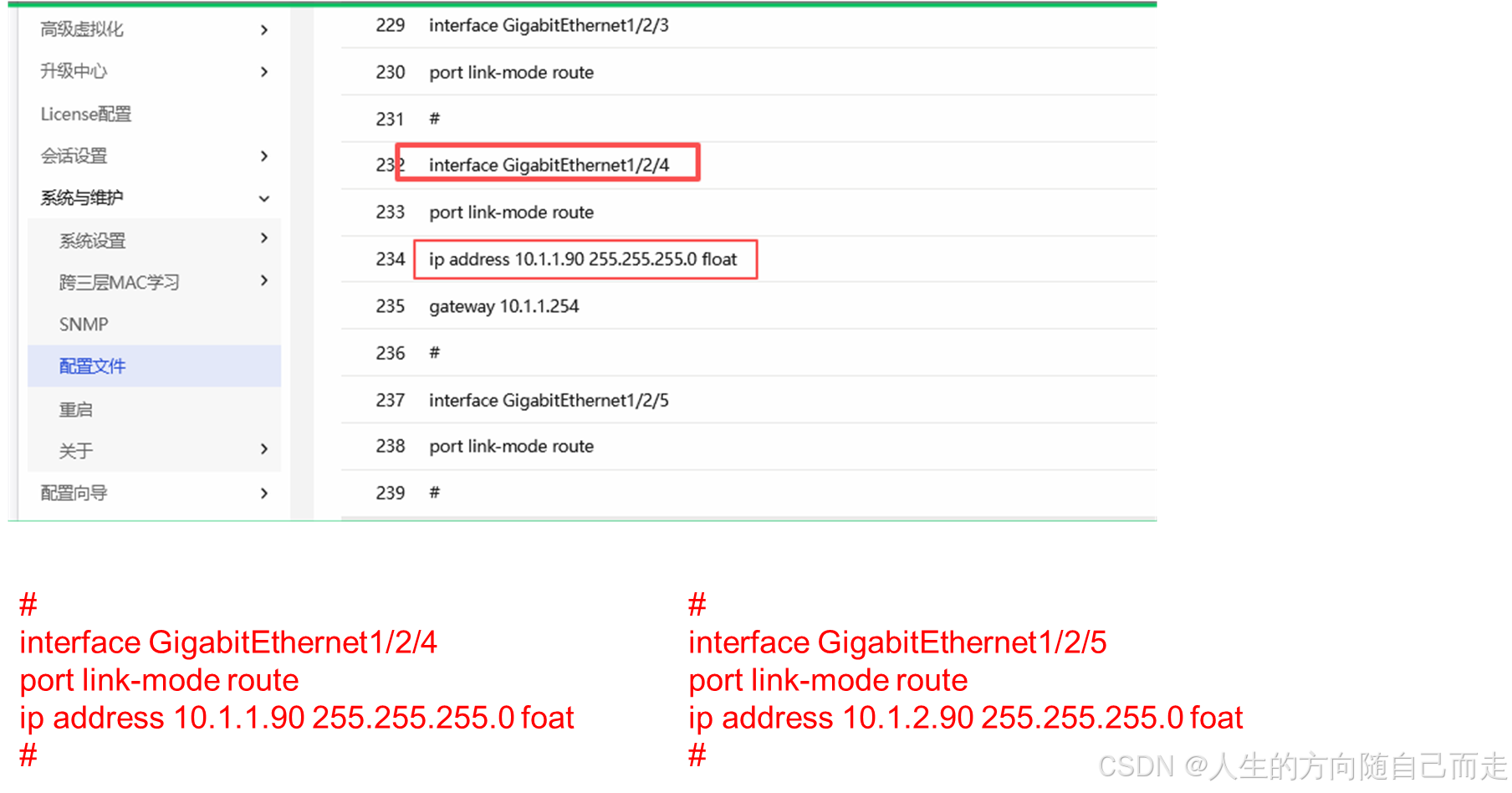

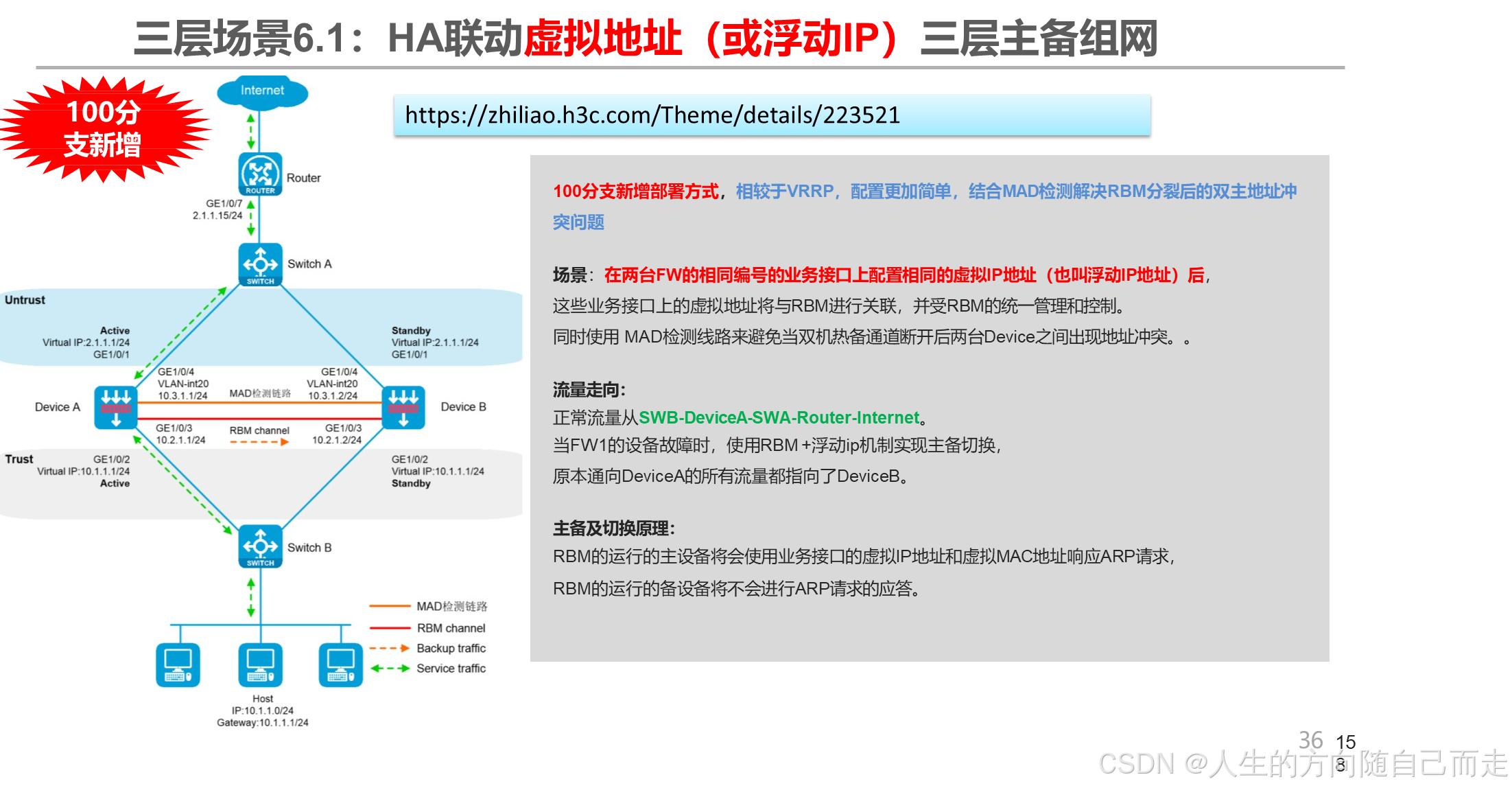

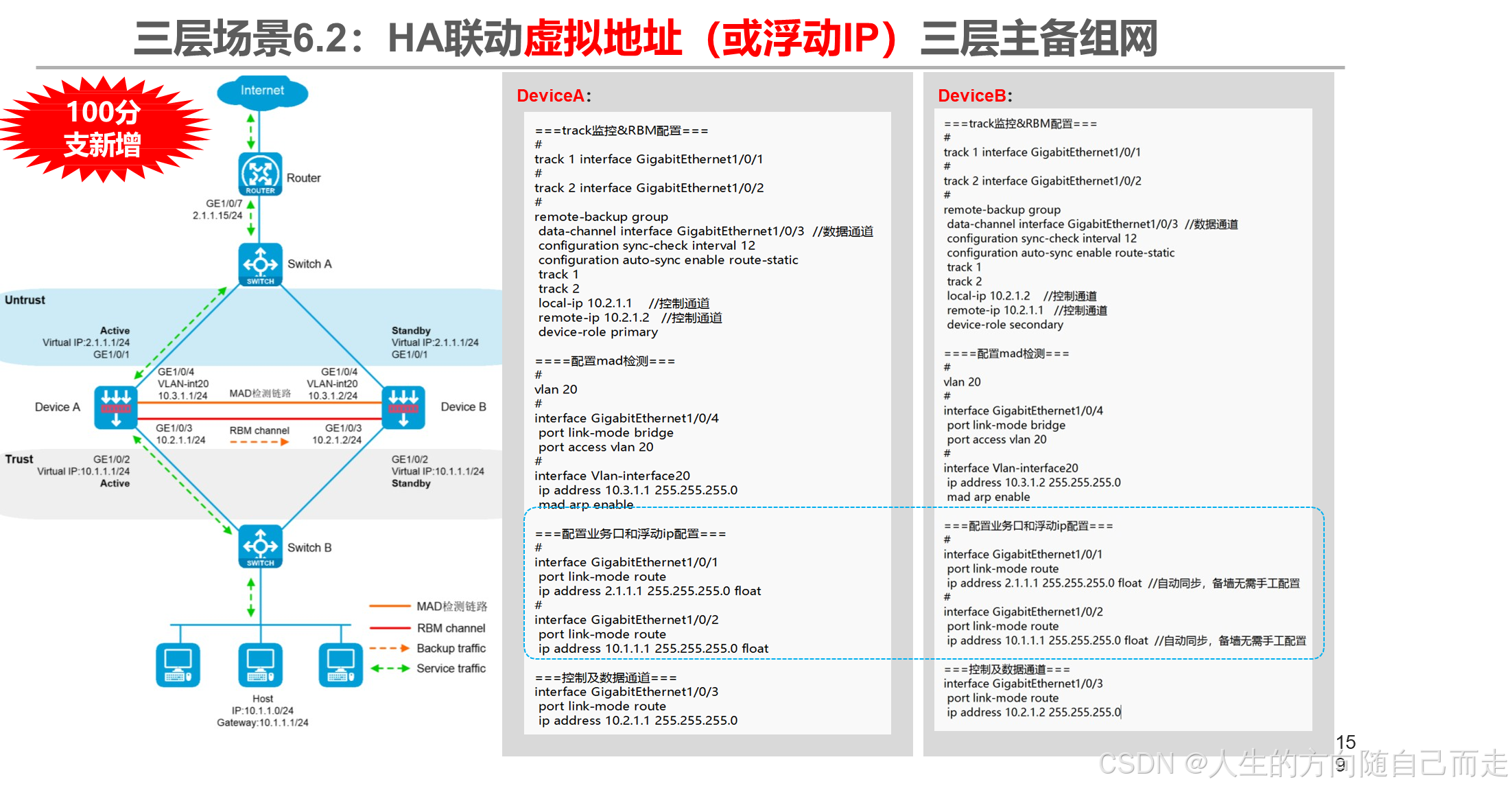

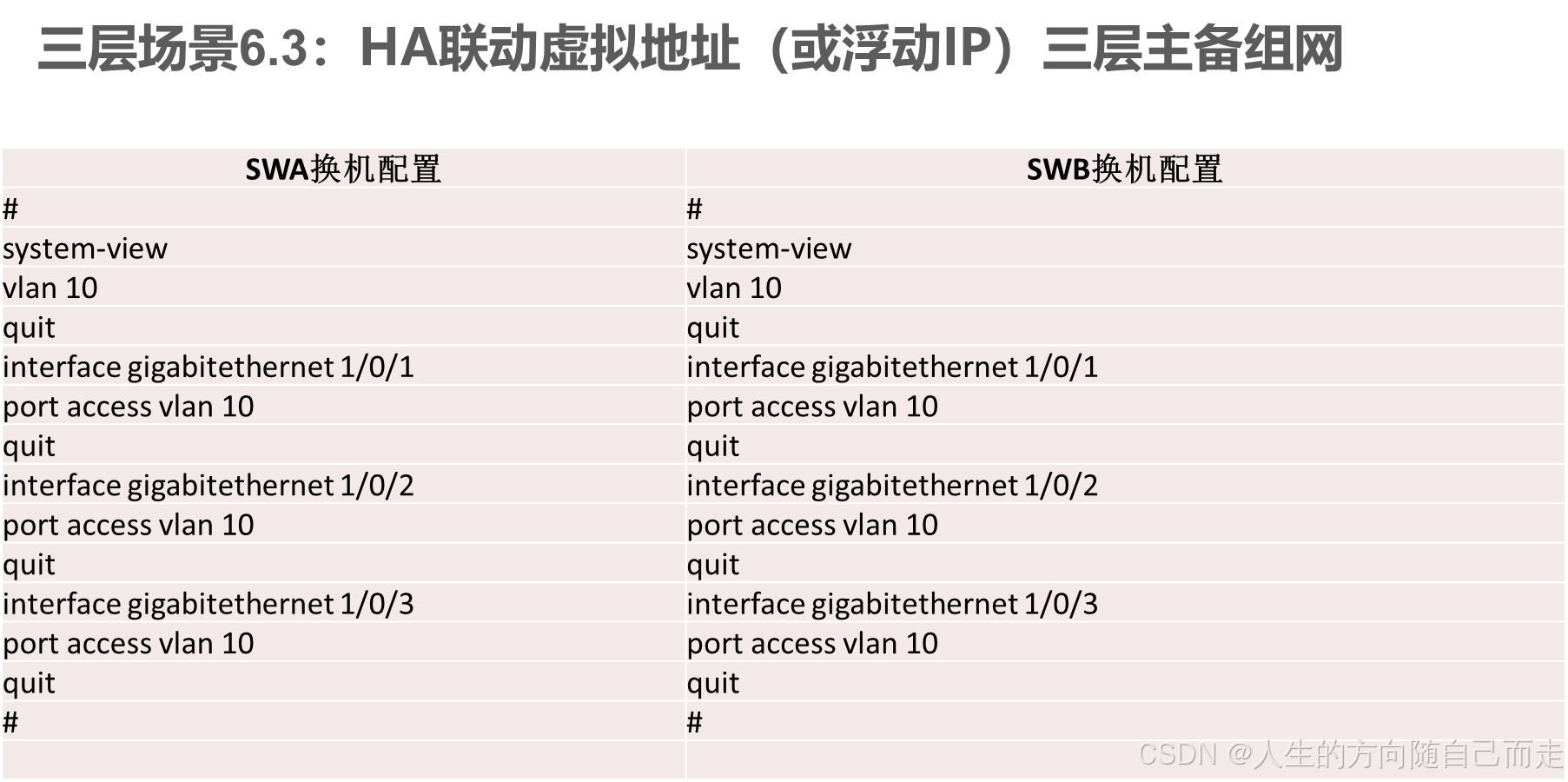

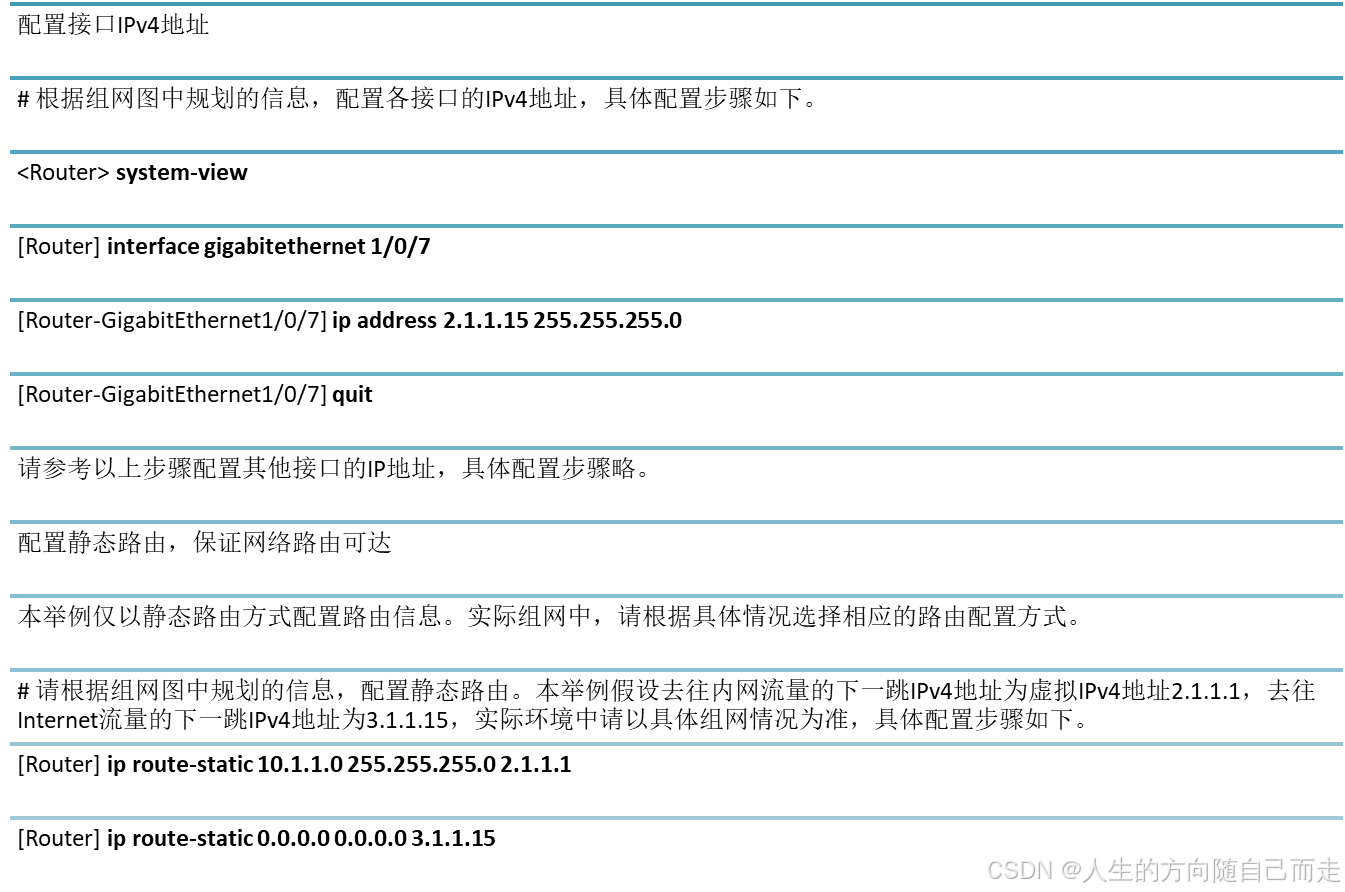

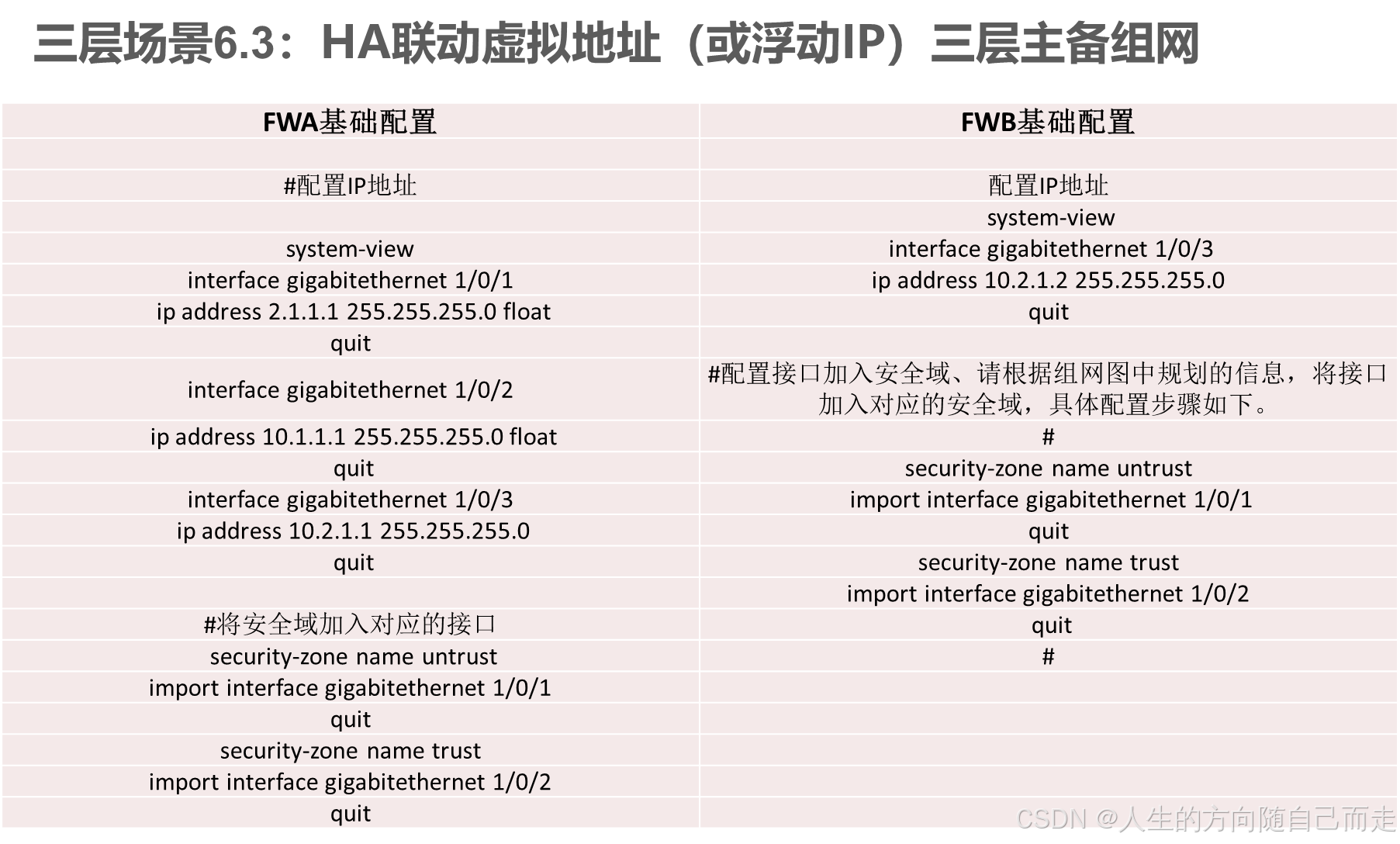

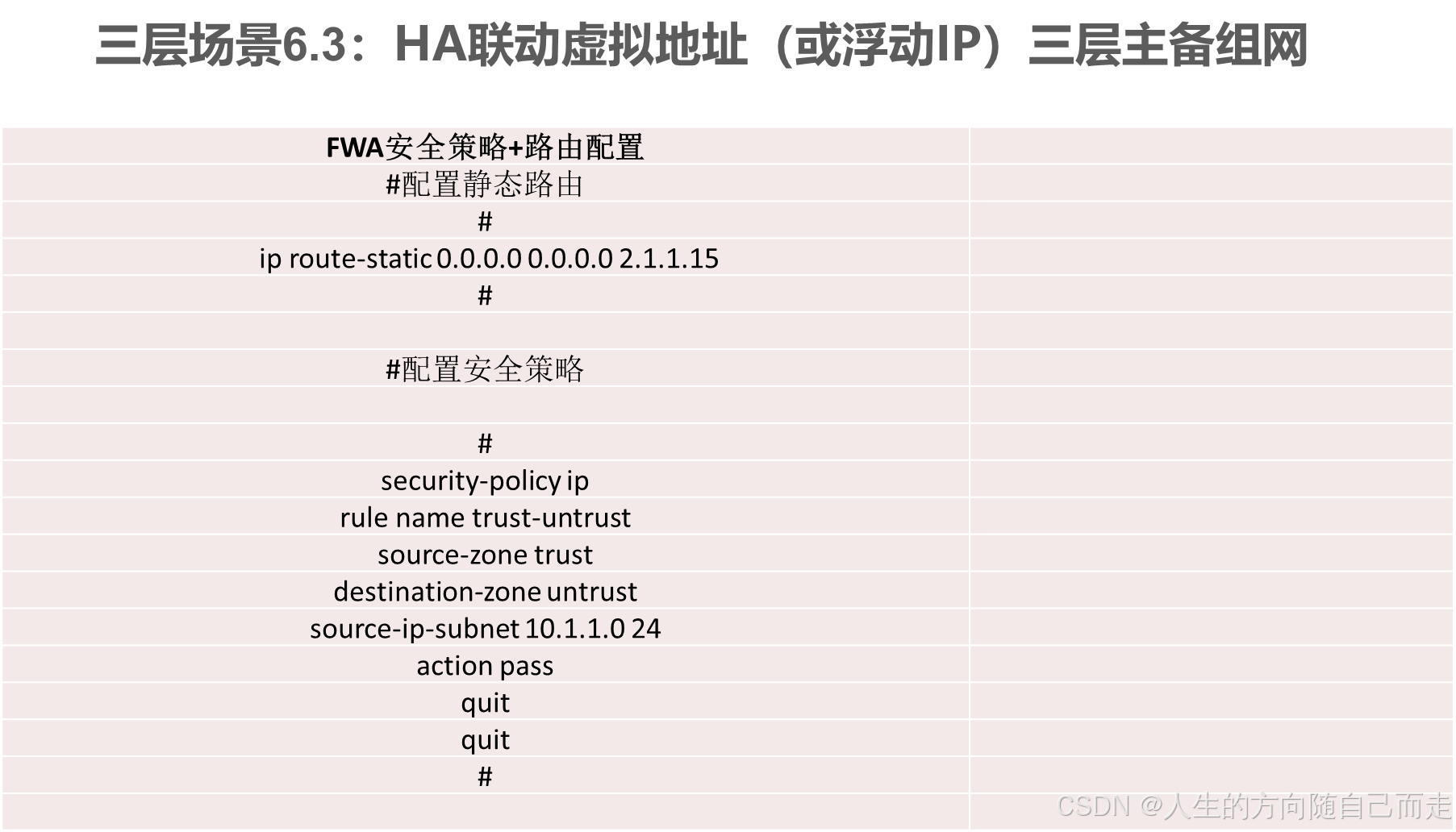

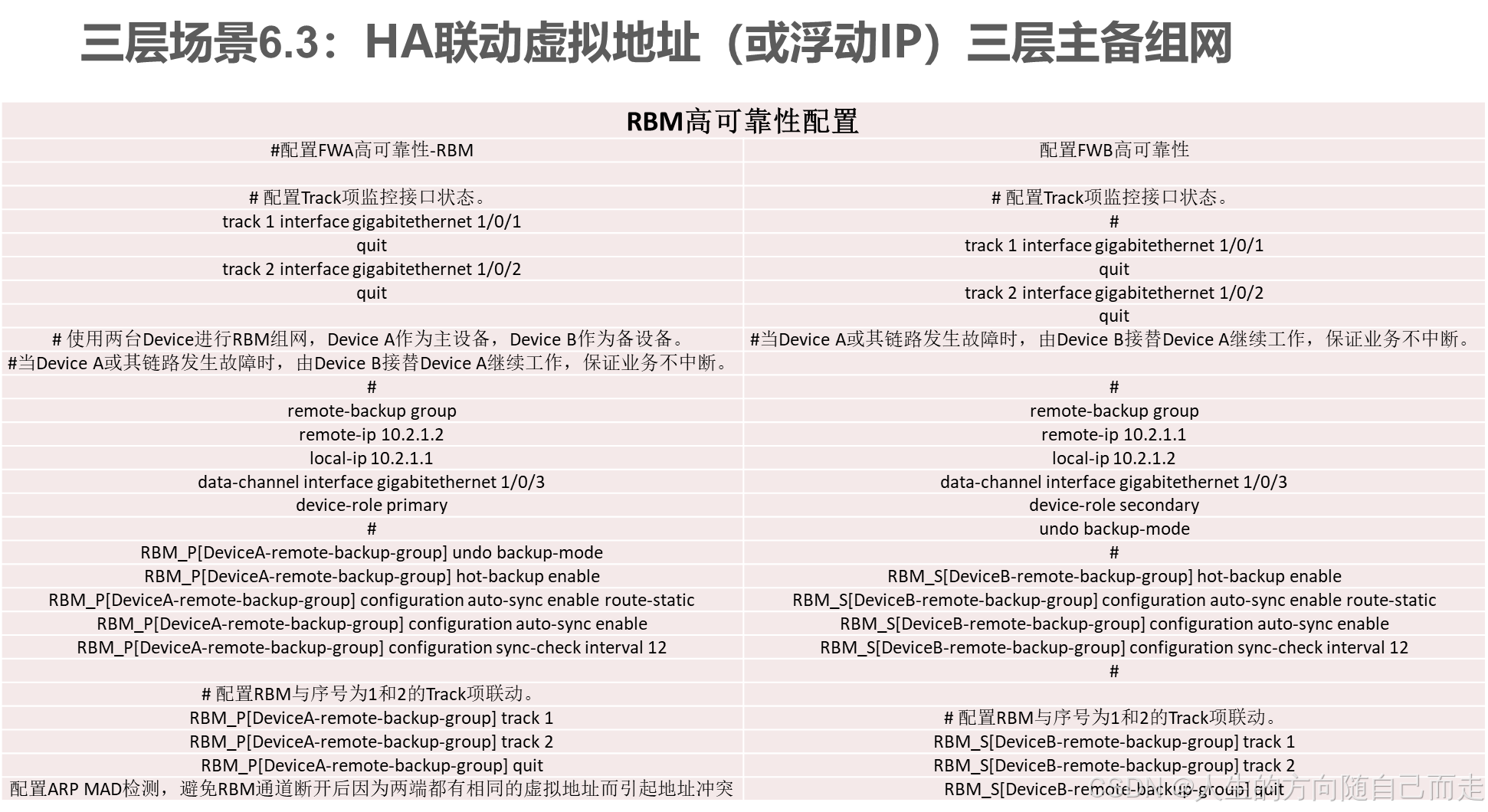

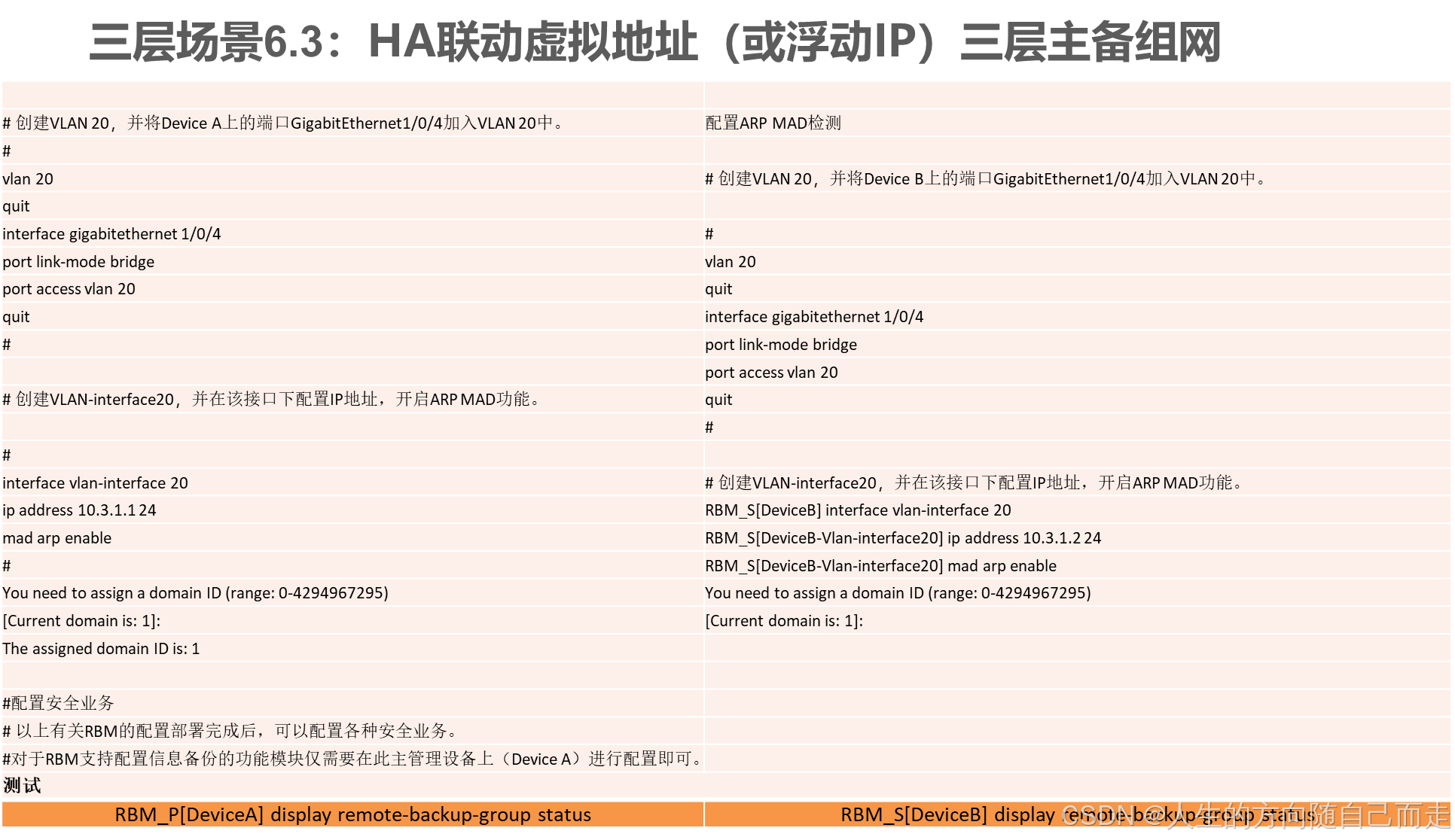

一、💡 💡 💡 💡 💡 三层场景 6.1:HA 联动虚拟地址(浮动 IP)——标准主备模式《主推技术》

✅ 场景描述

这是 最经典、最广泛部署的 RBM 三层 HA 方案。两台防火墙工作在三层路由模式,通过 VRRP 协议生成虚拟网关 IP(即“浮动 IP”),作为内/外网用户的默认网关。RBM 负责同步会话与配置,VRRP 负责引流切换。

🔧 关键组件

| 组件 | 作用 |

|---|---|

| RBM | 同步配置、会话表、NAT 表、IPSec SA 等状态 |

| VRRP | 提供虚拟网关 IP(如 202.101.1.1),主设备持有 VIP,故障时备设备接管 |

| 心跳线(HA Link) | 专用链路传输 RBM 控制与状态同步报文(建议独立物理接口) |

📐 典型组网

[Internet]|

[ISP Router] —— (WAN: 202.101.1.2/24)|[FW-A] ——(HA Heartbeat)—— [FW-B]|

[Core Switch] —— (LAN: 192.168.10.254/24)|

[Users]- FW-A/B 的 WAN 口 IP:202.101.1.2 / 202.101.1.3

- VRRP 虚拟 IP(浮动 IP):202.101.1.1(WAN 侧)、192.168.10.1(LAN 侧)

- 用户网关设为 192.168.10.1

✅ 优势

- 用户无感知切换(会话保持 + 网关不变);

- 配置简单,兼容性强;

- 支持 NAT、策略路由、安全策略等全功能同步。

⚠️ 注意事项

- 心跳线需直连或通过可靠二层网络;

- VRRP 优先级与 RBM 主管理角色建议一致,避免冲突;

- 若启用动态路由(如 OSPF),需配置 Track VRRP 实现联动。

📌 知了社区标签:#RBM #VRRP #三层主备 #浮动IP

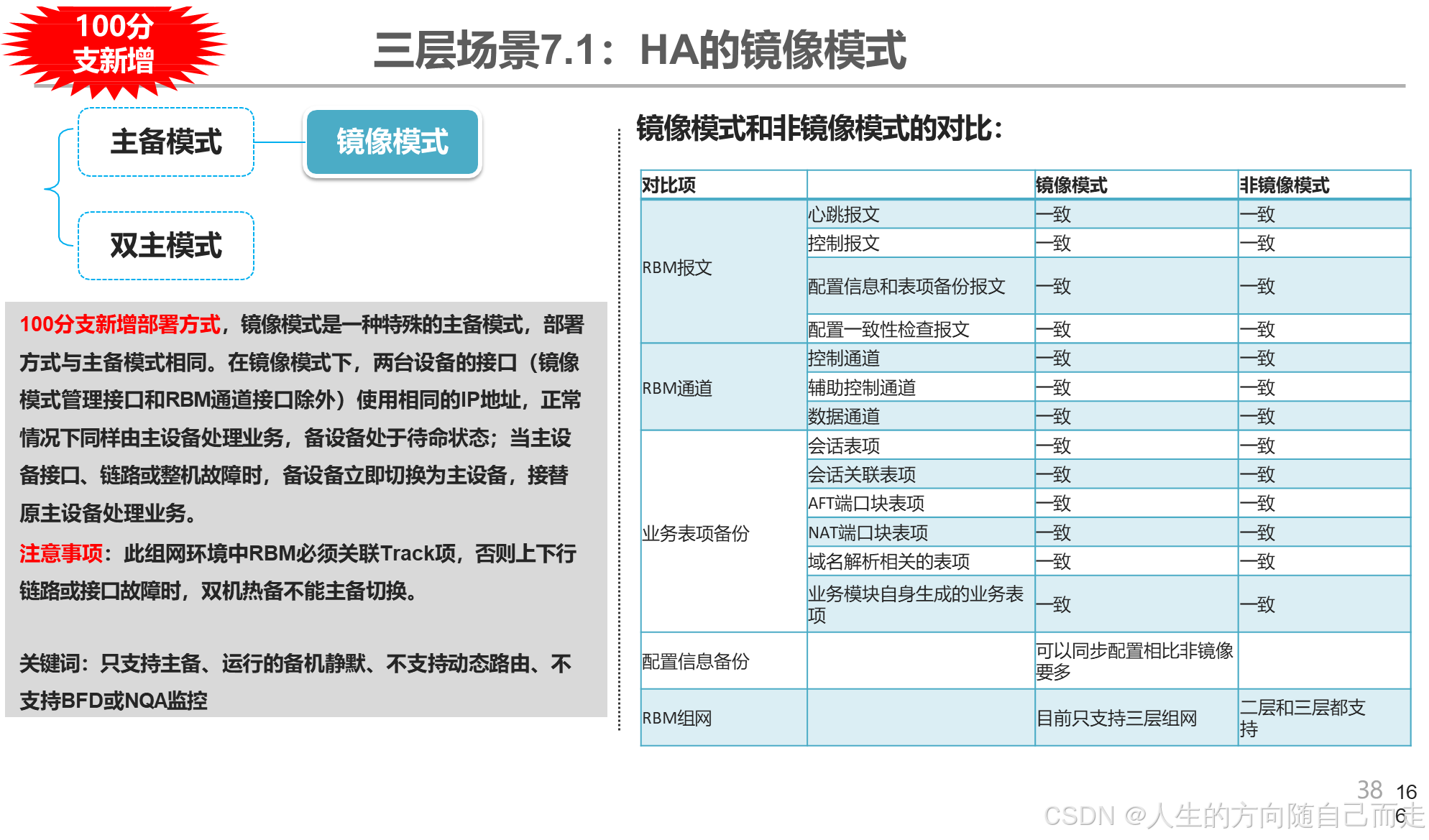

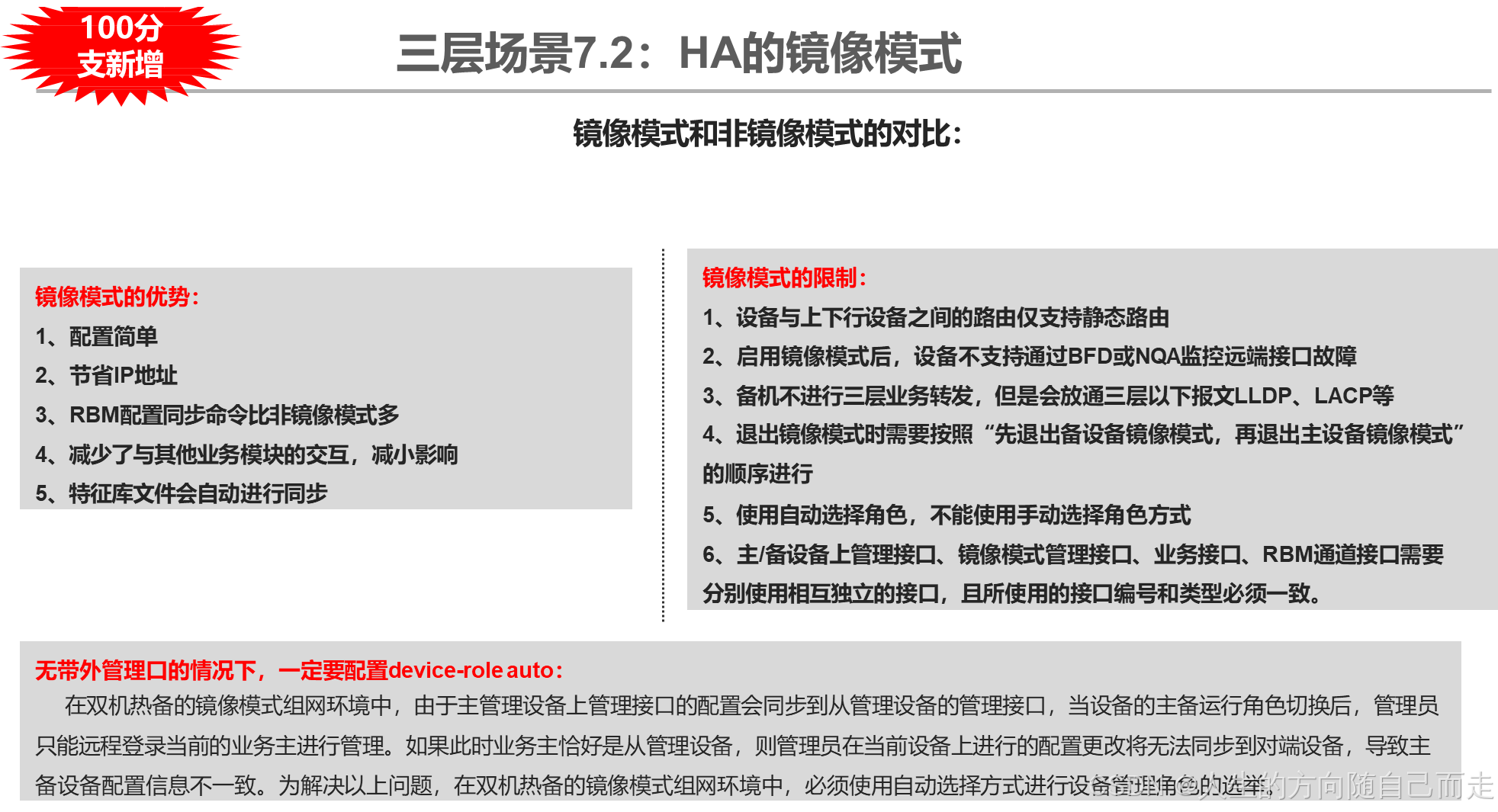

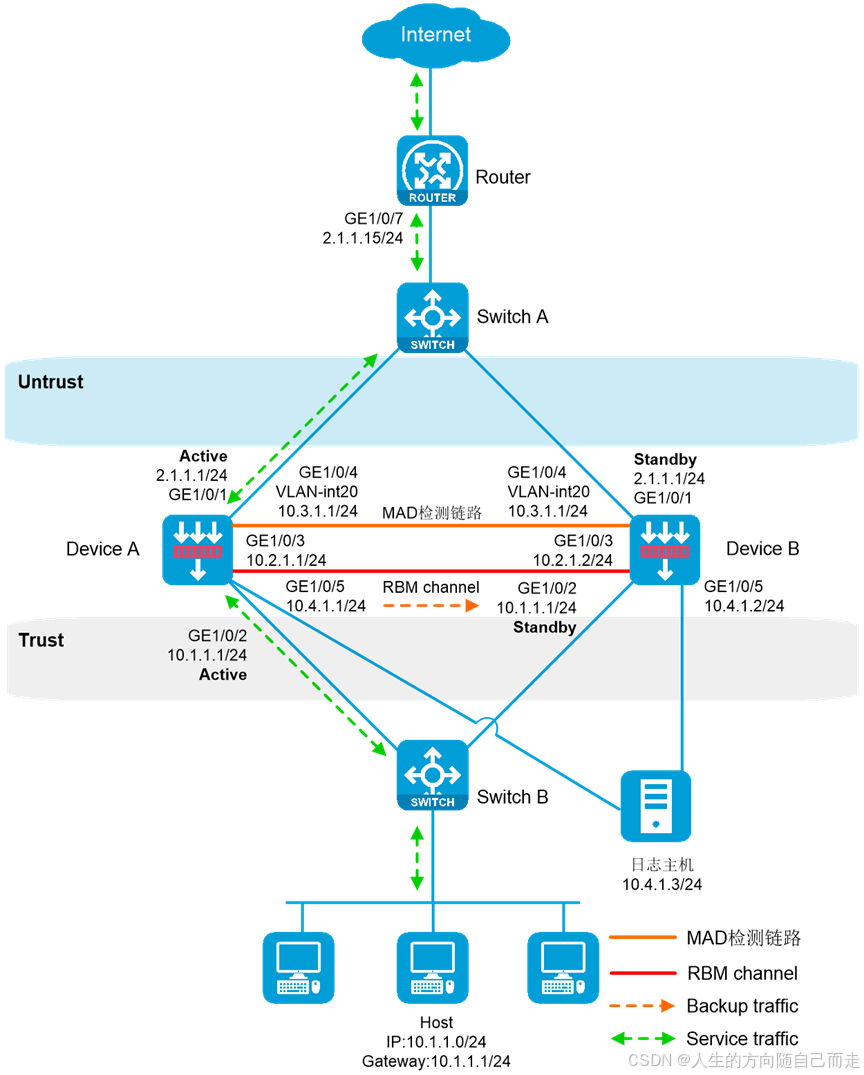

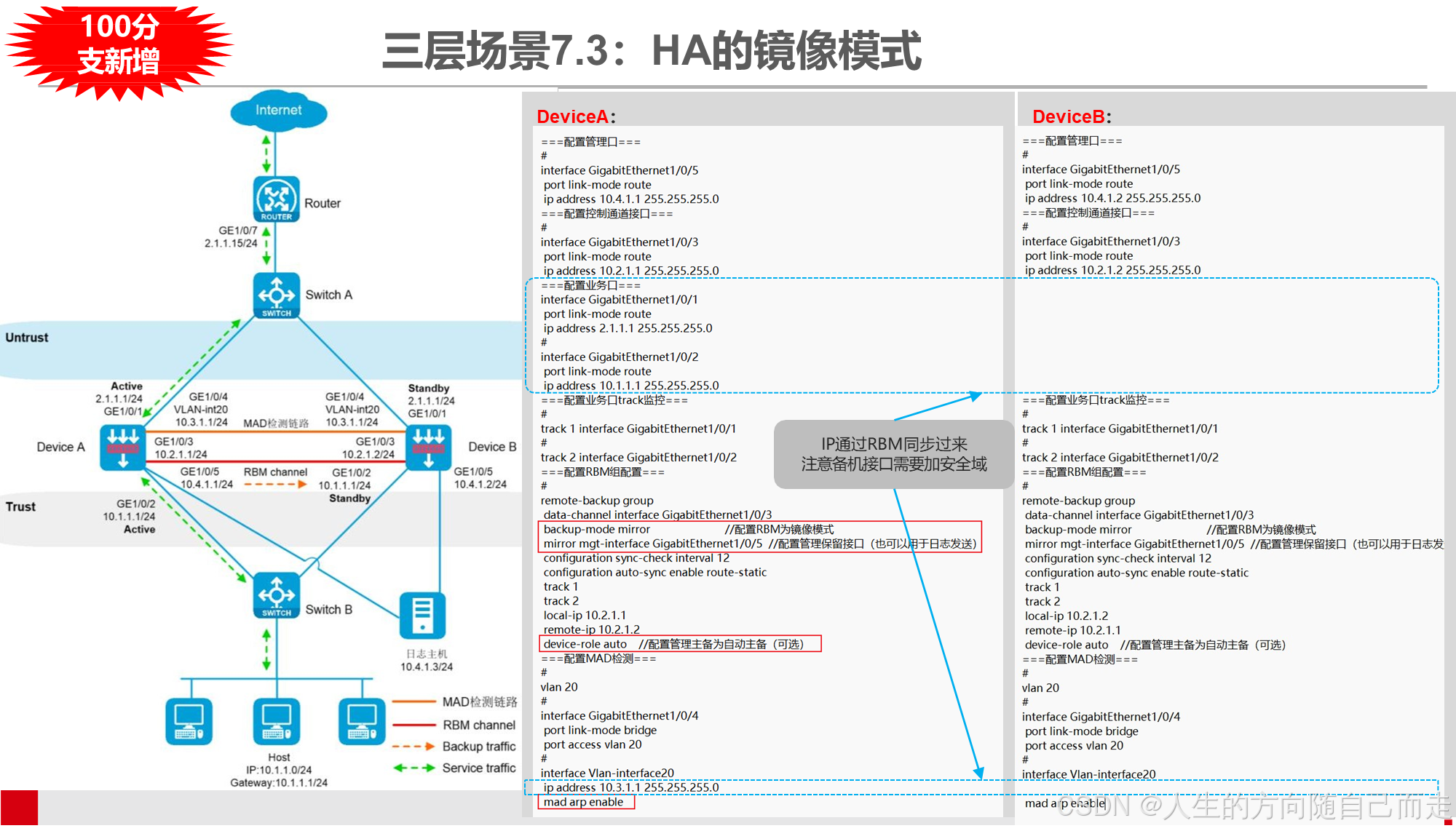

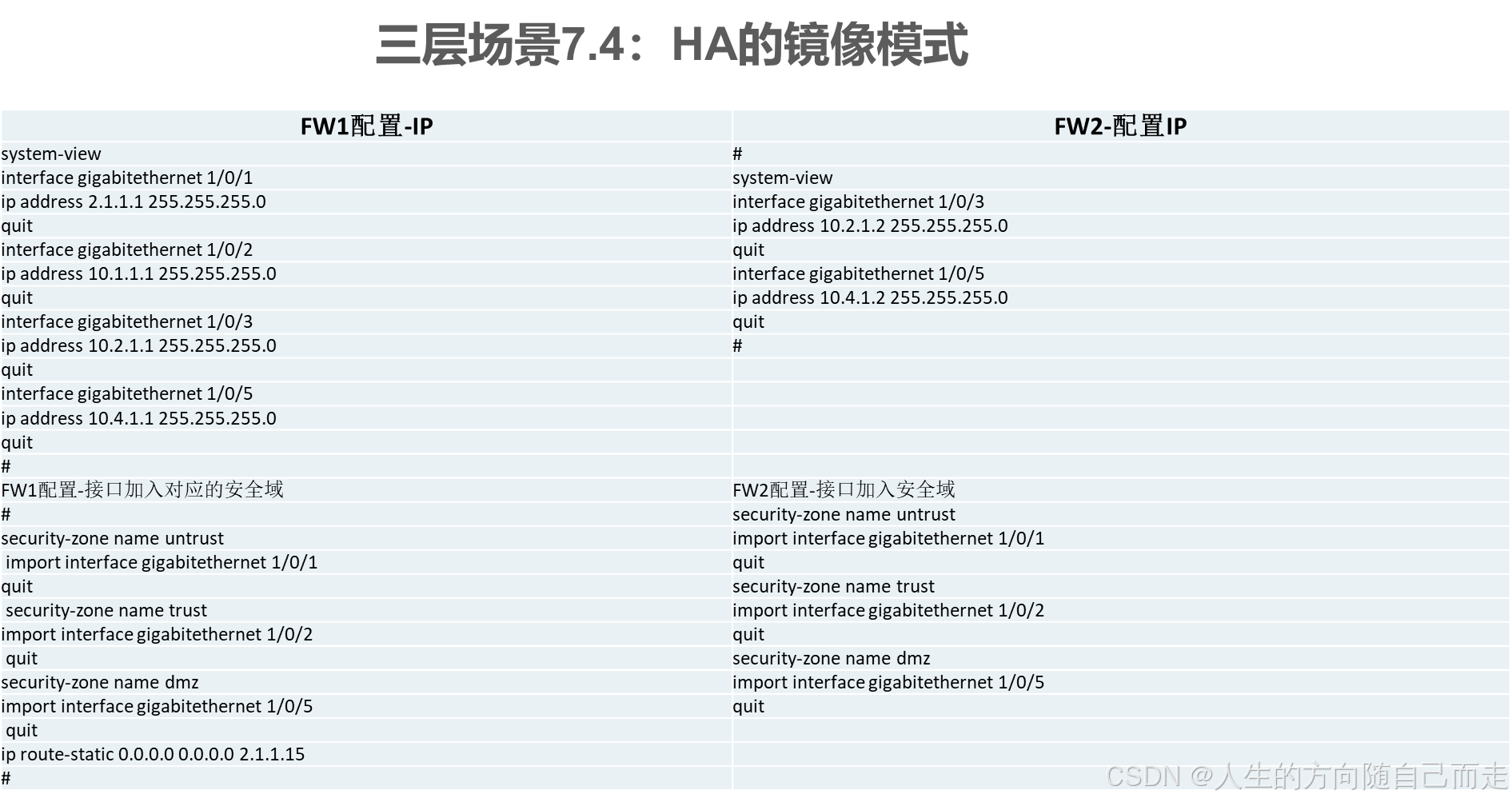

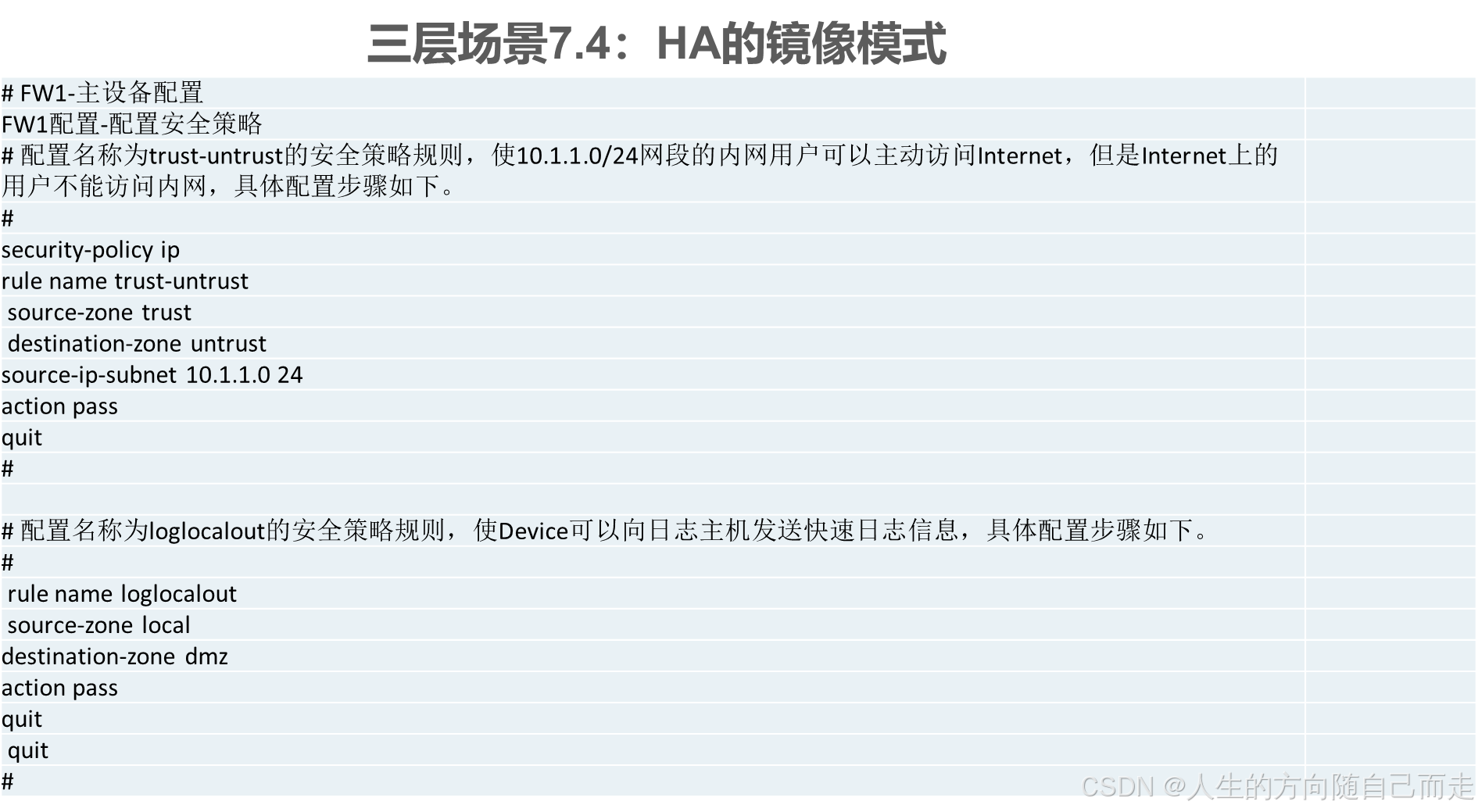

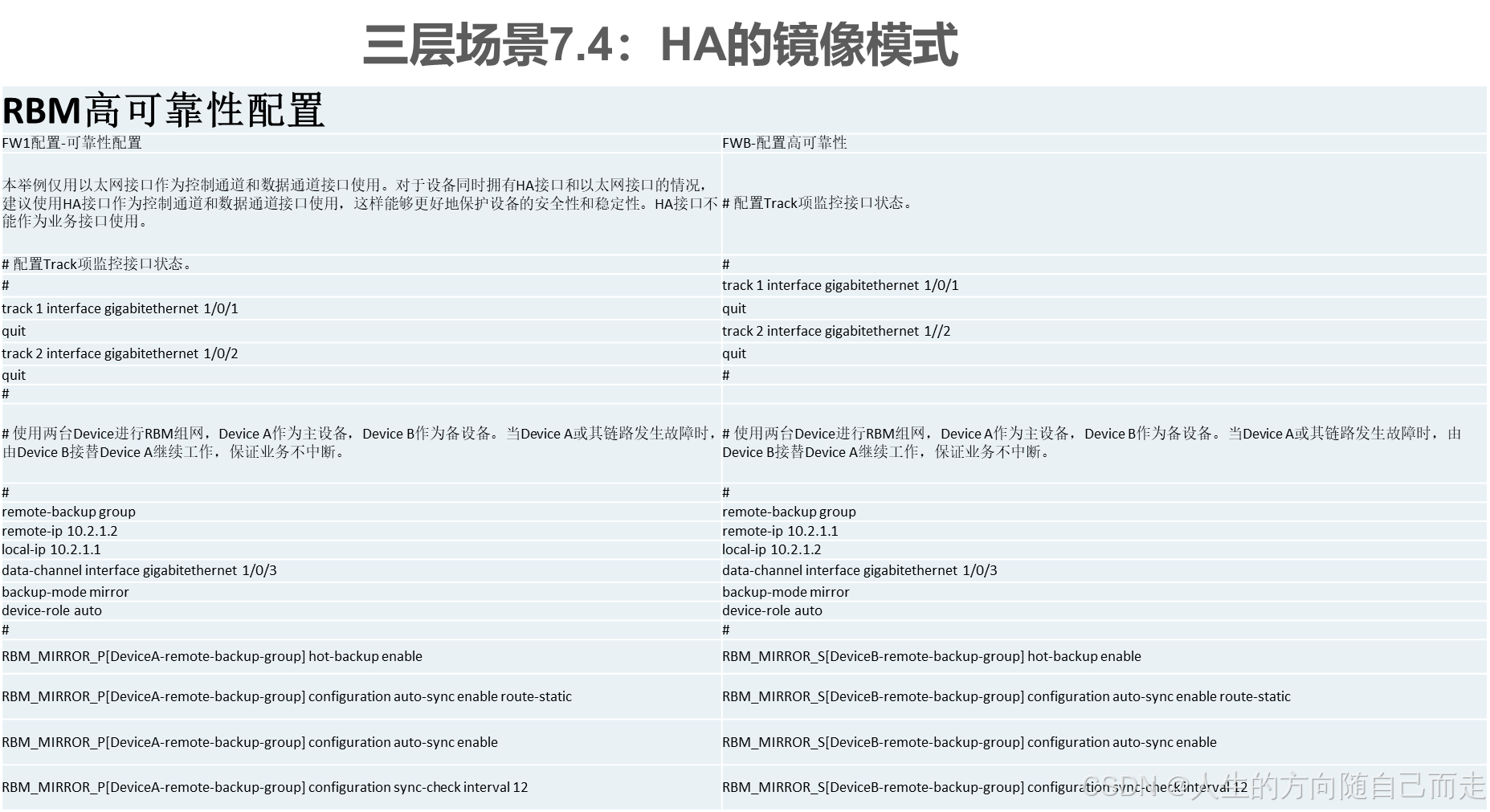

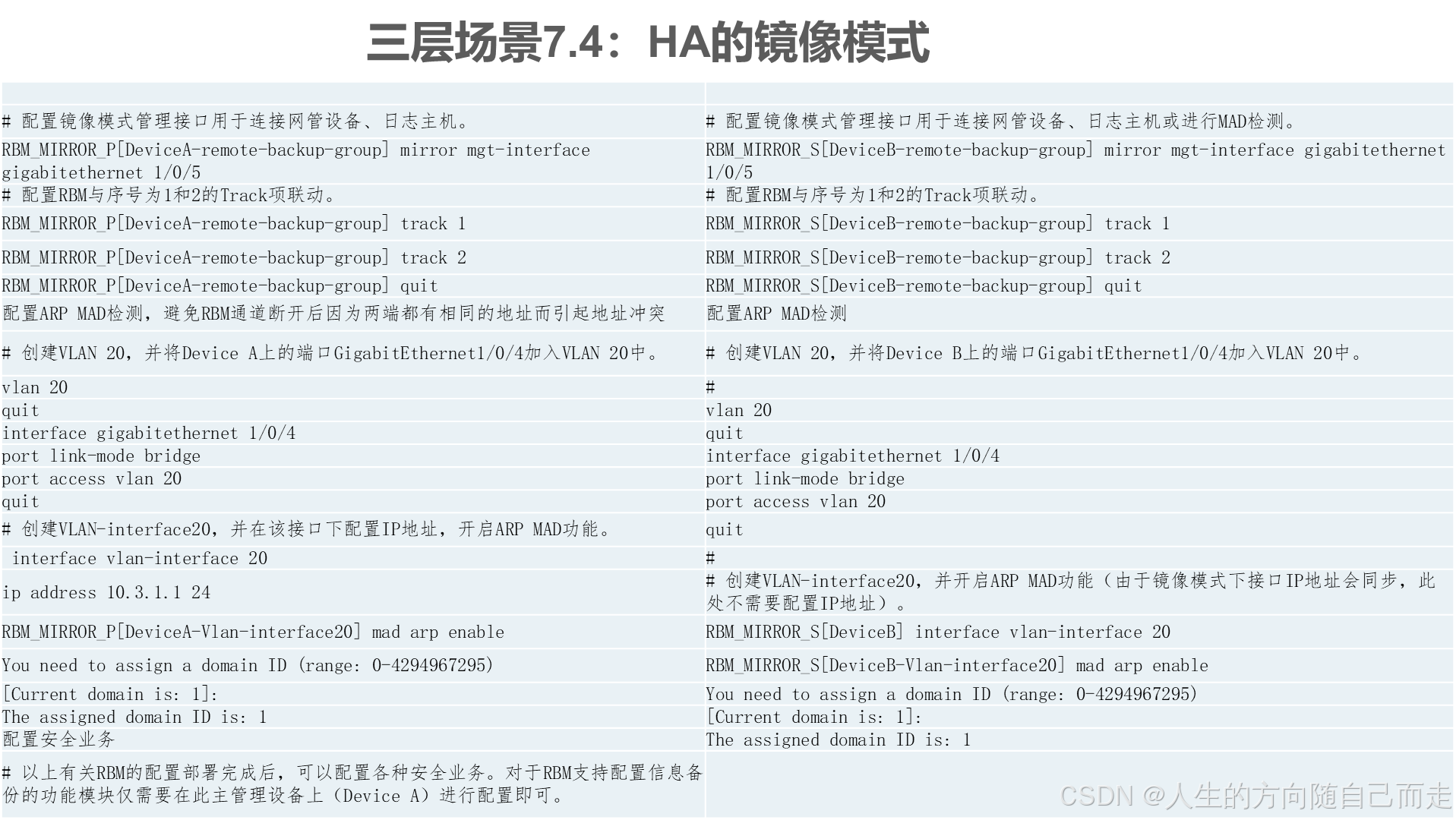

二、💡 💡 💡 💡 💡 三层场景 7.1:HA 的镜像模式(Mirror Mode)

✅ 场景描述

镜像模式 是 H3C 防火墙 RBM 中一种 特殊高可用形态,主要用于 无法使用 VRRP 或不能修改网关 IP 的环境(如某些运营商限制、老旧系统依赖固定网关)。其核心思想是:两台设备配置完全相同的实 IP 地址,通过底层机制实现“逻辑单活、物理双部署”。

🔧 工作原理

- 主、备防火墙的 内外网接口配置完全相同的 IP 地址(如 WAN: 202.101.1.10,LAN: 192.168.10.1);

- 正常时,仅主设备响应 ARP 请求并转发流量;

- 备设备处于“静默监听”状态,不发送 ARP 响应;

- 主设备故障后,备设备 立即激活 ARP 响应能力,接管流量;

- RBM 同步会话,确保连接不中断。

💡 本质:通过控制 ARP 行为实现“IP 漂移”,而非依赖 VRRP 虚拟 IP。

📐 典型组网(与 6.1 类似,但无 VRRP)

[Users] → 网关 = 192.168.10.1(实配在两台 FW 上)|[FW-A] ——(HA Mirror Link)—— [FW-B]|

[ISP] ← 公网 IP = 202.101.1.10(实配在两台 FW 上)✅ 适用场景

- 运营商只允许一个公网 IP,且不允许 VRRP 虚拟 MAC;

- 内部服务器或终端硬编码网关为某固定 IP,无法改为虚拟 IP;

- 对接某些不支持 VRRP 的第三方设备(如老式路由器、工控设备)。

⚠️ 局限性

- 不支持跨网段部署(必须同二层域);

- 对交换机 MAC 表老化时间敏感,可能短暂丢包;

- 排查难度较高(两台设备 IP 相同,登录需通过 Console 或带外管理);

- 部分低端型号不支持镜像模式(需确认 License 和版本)。

📌 知了社区说明(摘录): “镜像模式适用于无法部署 VRRP 的特殊场景,属于 RBM 的补充方案,非首选。”

——《H3C 防火墙 HA 部署最佳实践》,知了社区 ID: 1284756

三、对比总结:6.1 vs 7.1

| 特性 | 场景 6.1:VRRP 浮动 IP | 场景 7.1:镜像模式 |

|---|---|---|

| IP 规划 | 使用虚拟 IP(VIP) | 两台设备配置相同实 IP |

| ARP 行为 | VRRP Master 响应 ARP | 主设备响应 ARP,备设备静默 |

| 网关设置 | 用户指向 VIP | 用户指向实 IP(两台都配) |

| 兼容性 | 广泛支持,标准方案 | 特殊场景,兼容性受限 |

| 运维友好度 | 高(IP 区分明确) | 低(IP 相同,易混淆) |

| 推荐度 | ✅✅✅ 首选 | ⚠️ 仅限特殊需求 |

四、配置建议(来自知了社区)

- 优先选择 6.1(VRRP + RBM),除非有明确限制;

- 若用 7.1(镜像模式),务必:

- 使用独立管理口登录设备;

- 开启

arp send-gratuitous-arp加速收敛; - 在交换机上关闭端口安全/MAC 限制;

- 无论哪种模式,心跳线必须高可靠,建议万兆直连或专用 VLAN。

参考资料(知了社区 & H3C 官方)

- 《H3C SecPath 防火墙 双机热备配置指导-R63xx》→ 第3章 “RBM 高可用组网场景”

- 知了社区问答 #1352891:“镜像模式和 VRRP 模式有什么区别?”

- 知了社区案例 #1129045:“出口防火墙无法配置 VRRP,如何做 HA?”

- H3C 技术白皮书《防火墙高可用技术详解》(2024年版)