企业网络资产暴露面识别方法论

前言

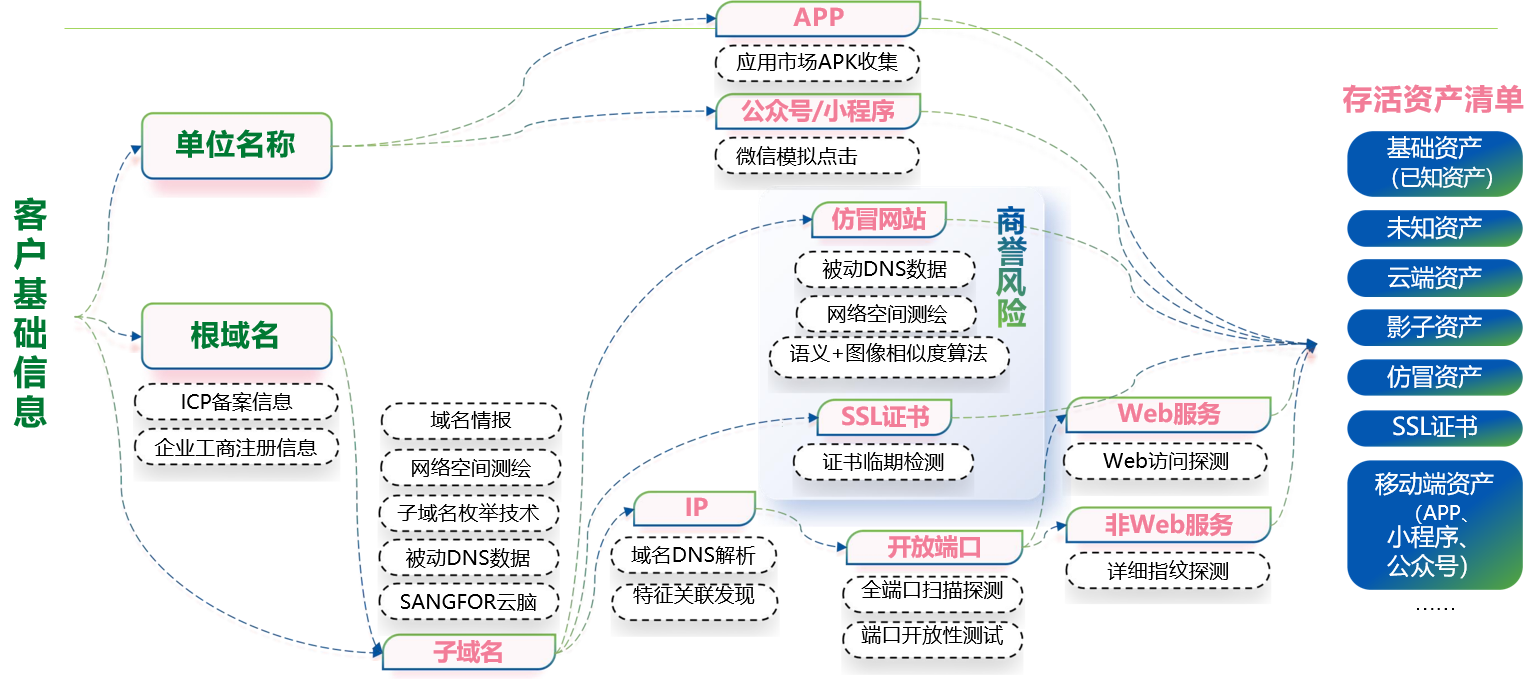

在网络攻防的**“前置战场”中,暴露面是攻击者突破防线的“第一扇门”。想要实现暴露面的有效治理,首先需要建立一套“全量测绘→风险分类→闭环治理”的方法论体系。本文将围绕暴露面识别方法论图**,深度拆解每个环节的技术实现、工具链与实战要点,助力企业构建主动防御的基石。

1 方法论全景:从客户基础到资产风险的全链路映射

先通过一张图梳理暴露面识别的核心逻辑:

核心框架:

- 客户基础信息:以单位名称和根域名为起点,关联企业主体与核心资产;

- 资产测绘层:从子域名、IP、端口到Web/非Web服务、移动端资产,逐层穿透暴露面;

- 风险分类层:覆盖影子资产、仿冒资产、SSL证书等维度,输出存活资产清单;

- 治理闭环:基于测绘结果,实现风险收敛与持续监测。

2 客户基础信息:暴露面识别的“原点”

2.1 单位名称:定位企业主体

- 信息来源:

- 工商注册信息(企查查、天眼查):提取企业全称、曾用名;

- 官网、招聘平台:获取品牌名、业务线名称(如“XX科技”“XX云服务”)。

- 作用:关联后续所有资产(域名、APP、公众号)的归属,避免误判第三方资产。

2.2 根域名:资产测绘的“锚点”

- 获取方式:

- ICP备案查询:访问 工信部备案系统,输入企业名称,提取备案域名(如

example.com); - 企业工商信息:从年报、专利信息中挖掘关联域名;

- 工具辅助:通过

企查查API或天眼查爬虫,批量提取企业关联域名。

- ICP备案查询:访问 工信部备案系统,输入企业名称,提取备案域名(如

- 关键价值:根域名是子域名枚举、资产关联的核心依据,决定了测绘的范围边界。

3 资产测绘:从“根”到“末梢”的穿透术

3.1 子域名:突破已知资产的边界

子域名是暴露面的**“重灾区”(如test.example.com、api.example.com),需结合主动枚举+被动测绘**:

3.1.1 技术手段

| 方法 | 工具/命令 | 核心逻辑 |

|---|---|---|

| 域名情报 | Censys search "example.com" | 从网络空间测绘平台抓取根域名关联的子域 |

| 网络空间测绘 | ZoomEye search "hostname:example.com" | 通过ZoomEye的域名关联功能,发现隐藏子域 |

| 子域名枚举技术 | Subfinder -d example.com | 字典爆破+DNS解析,支持多源API(CertSpotter、BufferOver) |

| 被动DNS数据 | SecurityTrails domain example.com | 从历史DNS记录中,发现已废弃但仍解析的子域 |

| SANGFOR云脑 | 企业自研测绘系统 | 结合企业内网数据,补充私有子域信息 |

3.1.2 实战要点

- 字典定制:结合企业业务(如

pay、admin、test)、地区(cn、hk)定制字典,提升命中率; - 无效过滤:通过

curl -I http://sub.example.com判断HTTP状态码,过滤无效子域; - 泛域名处理:检测

*.example.com的泛解析,避免枚举时重复扫描。

3.2 IP:从域名到网络节点的映射

3.2.1 技术路径

- 域名DNS解析:

- 命令行:

dig example.com +short(获取A记录)、nslookup example.com; - 工具:

Masscan 192.168.0.0/16 -p 80,443(快速扫描C段IP)。

- 命令行:

- 特征关联发现:

- 通过端口指纹(如80端口的nginx Banner),关联同一IP的多个域名(反向代理场景);

- 工具:

Nmap -sV -p 80,443 192.168.x.x(识别服务类型与版本)。

3.2.2 风险点

- IP暴露的服务:如Redis(6379)、MySQL(3306)、RDP(3389),易因未授权访问导致数据泄露。

3.3 开放端口:网络服务的暴露窗口

3.3.1 技术实现

- 全端口扫描探测:

- 工具:

Nmap -p- -T4 192.168.x.x(异步扫描,避免被防火墙拉黑); - 优化:结合

--min-rate 1000提升扫描速度,或使用Naabu(高性能端口扫描器)。

- 工具:

- 端口开放性测试:

- 验证端口是否真开放(避免防火墙伪装关闭):

Nmap -sT -p 22 192.168.x.x(TCP全连接扫描)。

- 验证端口是否真开放(避免防火墙伪装关闭):

3.3.2 高危端口风险

- 22(SSH):弱口令暴力破解;

- 3389(RDP):远程桌面劫持;

- 6379(Redis):未授权访问导致数据篡改。

3.4 SSL证书:隐藏资产与临期风险

3.4.1 技术手段

- 证书临期检测:

- 命令行:

openssl x509 -noout -dates -in cert.pem(查看有效期); - 自动化脚本:遍历

crt.sh下载的证书,筛选临期<30天的证书。

- 命令行:

- 从证书挖资产:

- 解析SAN字段(Subject Alternative Name),发现泛域名(如

*.example.com涵盖的子域); - 工具:

SSLyze --certinfo example.com(检测证书漏洞与扩展信息)。

- 解析SAN字段(Subject Alternative Name),发现泛域名(如

3.4.2 风险点

- 证书过期:导致HTTPS服务中断,影响用户访问;

- 弱加密算法:如SHA1签名、TLS 1.0协议,易被中间人攻击。

3.5 Web服务:应用层风险的核心

3.5.1 技术实现

- Web访问探测:

- 爬虫遍历:

Python + Requests递归爬取页面,发现/admin、/login等敏感目录; - 目录爆破:

Dirsearch -u http://example.com -e php,html(结合定制字典)。

- 爬虫遍历:

- 指纹识别:

- 工具:

Wappalyzer浏览器插件(识别CMS、框架)、WhatWeb example.com(命令行版)。

- 工具:

3.5.2 典型风险

- 列目录:

http://test.example.com暴露/uploads文件夹,泄露文件结构; - 未授权访问:

http://example.com/admin无需登录即可访问后台; - 旧框架漏洞:如Spring Boot Actuator未授权(暴露系统 metrics)。

3.6 非Web服务:数据库、缓存等的暴露

3.6.1 技术实现

- 详细指纹探测:

- Redis:

redis-cli -h 192.168.x.x info(检测未授权访问); - MySQL:

hydra -l root -P top1000.txt 192.168.x.x mysql(暴力破解弱口令); - 工具:

Nmap --script mysql-info -p 3306 192.168.x.x(探测数据库信息)。

- Redis:

3.6.2 风险点

- 未授权访问:Redis可被直接写入公钥,实现SSH免密登录;

- 弱口令:MySQL root密码为

123456,导致数据泄露。

3.7 移动端资产:APP、公众号、小程序

3.7.1 APP探测

- APK收集:从应用市场(华为/苹果商店)爬虫下载APK;

- 反编译分析:

jadx-gui打开APK,搜索AndroidManifest.xml中的域名、接口; - 抓包验证:

Charles代理抓包,获取APP依赖的API(如https://api.example.com/v1)。

3.7.2 公众号/小程序探测

- 微信模拟点击:

- 工具:

Puppeteer模拟微信网页版访问,抓取公众号文章链接; - 接口调用:通过微信开放平台API,查询企业主体认证的账号;

- 工具:

- 风险点:测试版APP暴露测试接口,个人注册的公众号泄露内部信息。

3.8 仿冒资产:商誉风险的隐形杀手

3.8.1 技术实现

- 被动DNS数据:从

SecurityTrails查询相似域名(如exxmple.comvsexample.com); - 网络空间测绘:抓取疑似仿冒网站页面,对比官网特征;

- 语义+图像相似度算法:

- 语义:Levenshtein距离检测域名相似度(阈值≤2判定为仿冒);

- 图像:OpenCV提取LOGO特征,对比页面布局(感知哈希算法)。

3.8.2 代码示例(图像对比)

import cv2

import numpy as npdef calculate_hash(image):gray = cv2.cvtColor(image, cv2.COLOR_BGR2GRAY)resized = cv2.resize(gray, (8, 8), interpolation=cv2.INTER_AREA)avg = np.mean(resized)hash_value = np.where(resized > avg, 1, 0)return hash_value.flatten()def compare_hash(hash1, hash2):return np.count_nonzero(hash1 != hash2)# 加载官网LOGO和仿冒网站LOGO

logo_legitimate = cv2.imread("legitimate_logo.png")

logo_phishing = cv2.imread("phishing_logo.png")hash1 = calculate_hash(logo_legitimate)

hash2 = calculate_hash(logo_phishing)

diff = compare_hash(hash1, hash2)

print(f"哈希差异值:{diff}") # 差异越小越相似

4 存活资产清单:风险分类与优先级

通过上述测绘,最终输出 “存活资产清单”,按风险维度分类:

| 资产类型 | 定义 | 风险核心 |

|---|---|---|

| 基础资产(已知) | 企业已备案、管理的资产 | 需定期核查,避免“已知资产变影子资产” |

| 未知资产 | 企业未记录的资产 | 多为影子资产,风险未知 |

| 云端资产 | 阿里云、AWS等云上资产 | 易因云配置不当(如S3桶开放)暴露 |

| 影子资产 | 未备案、废弃、未授权的资产 | 占比超80%,是攻击重灾区 |

| 仿冒资产 | 仿冒官网、APP、公众号 | 直接诱导用户,损害品牌声誉 |

| SSL证书 | 临期、弱加密的证书 | 导致服务中断、中间人攻击 |

| 移动端资产 | 野生APP、个人注册的公众号 | 数据泄露、仿冒风险 |

5 实战案例:方法论的落地应用

以**某制造企业(脱敏后简称“M企业”)**为例,展示方法论的实战价值:

5.1 资产测绘结果

- 子域名:枚举发现350个,其中300个为影子资产(未备案、无业务支撑);

- Web资产:探测到220个,其中195个为影子资产(测试环境、废弃系统);

- 高危风险:20个临期SSL证书、10个Redis未授权访问、5个仿冒域名。

5.2 风险收敛路径

- 紧急修复:

- 关闭22、3389等高危端口,修复Redis未授权访问;

- 续期15个临期证书,淘汰SHA1算法证书。

- 影子资产治理:

- 联合业务部门,注销280个无业务支撑的影子子域;

- 下线180个废弃Web资产,将有效资产纳入台账。

- 流程建立:

- 新增**“资产申请-备案-注销”OA流程**,实现全生命周期管控;

- 部署暴露面监测平台,实时发现新暴露资产。

6 总结:暴露面治理的动态博弈

暴露面识别的核心是 “让风险可见,让资产可控”:

- 技术层面:通过多源测绘、AI算法,实现资产全量发现;

- 管理层面:通过流程闭环和责任绑定,实现风险收敛;

- 运营层面:持续监测+威胁情报,应对资产动态变化。

未来,暴露面识别将更深度融合AI(如GPT辅助漏洞研判)、威胁情报,进一步提升攻防对抗的效率。掌握本文的方法论,即可迈出主动防御的关键一步。