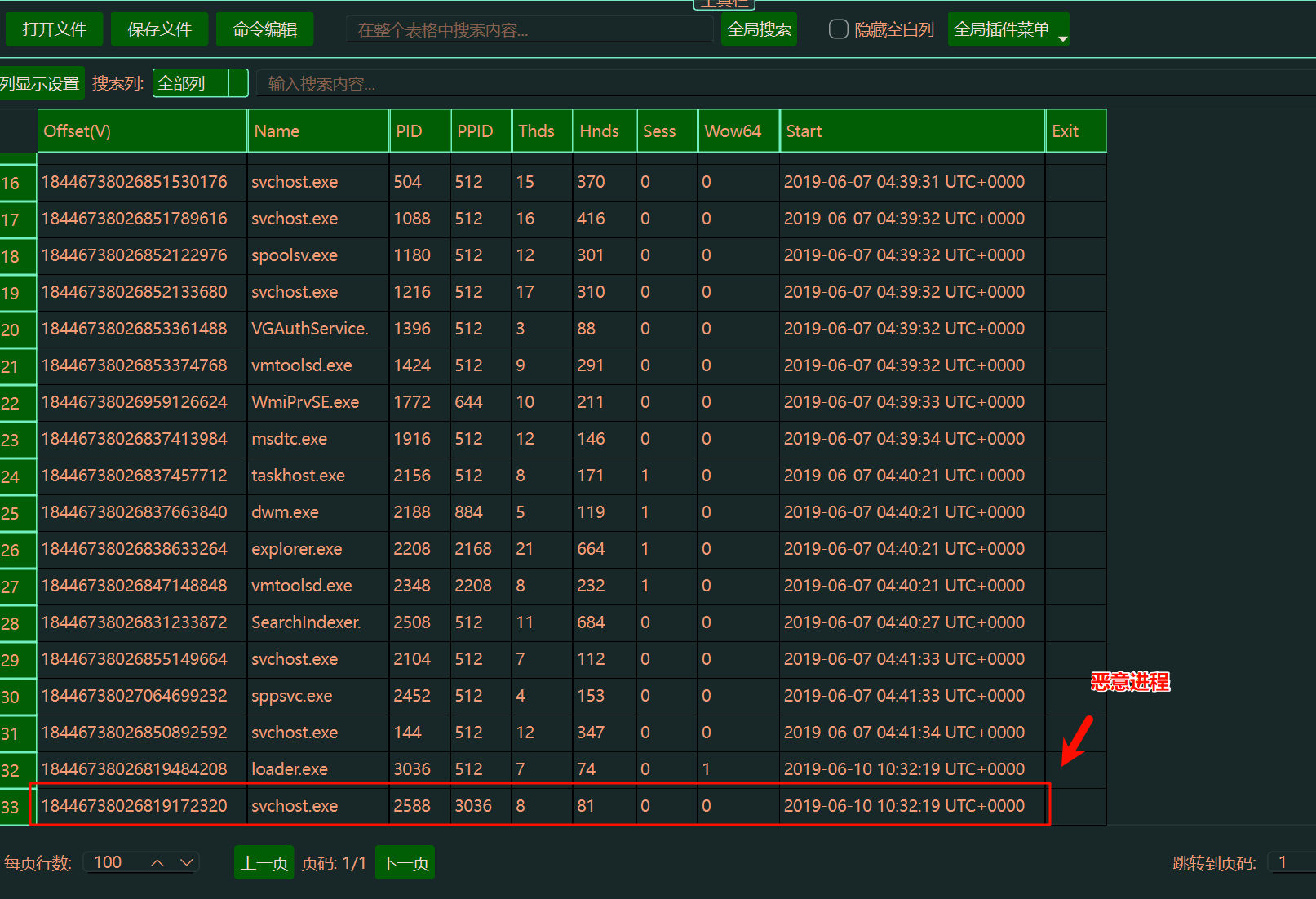

实战1: worldskills3.vmem

实战1: worldskills3.vmem

实战题是 worldskills3.vmem

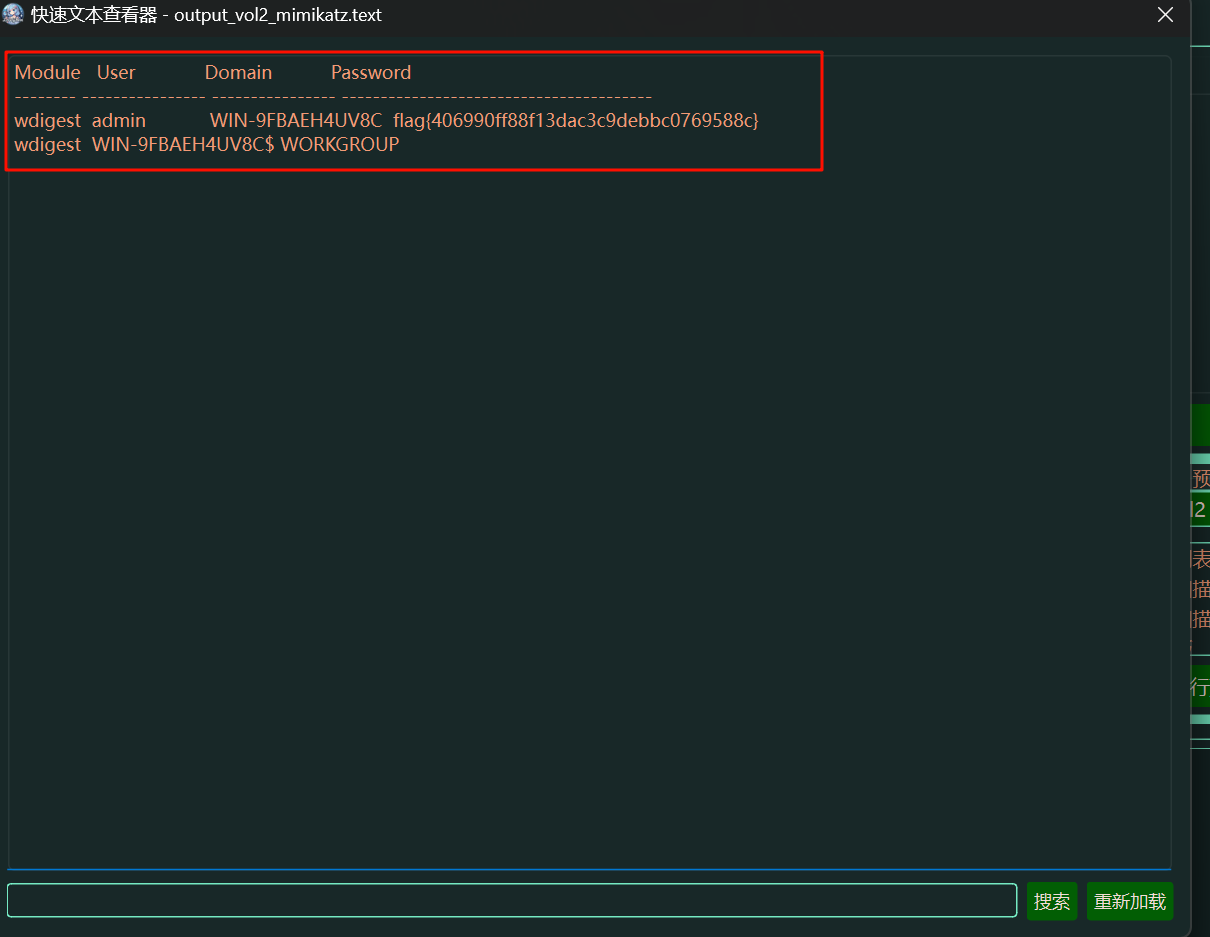

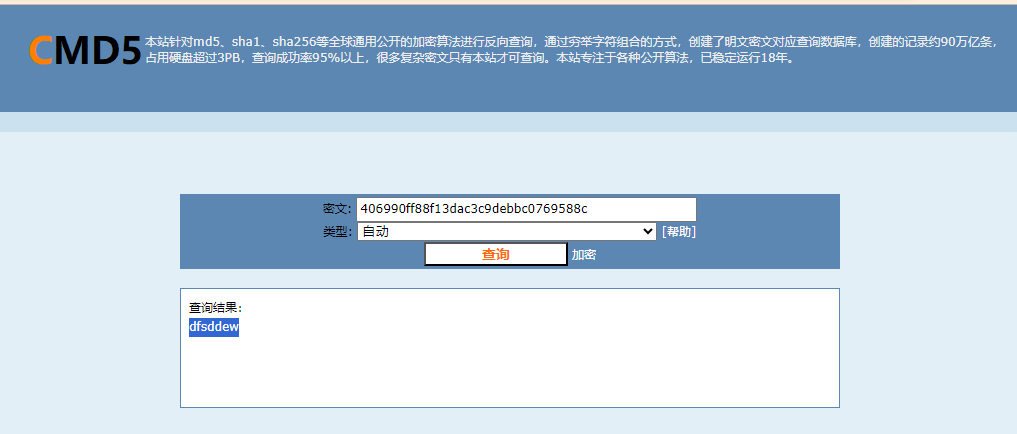

1、从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);

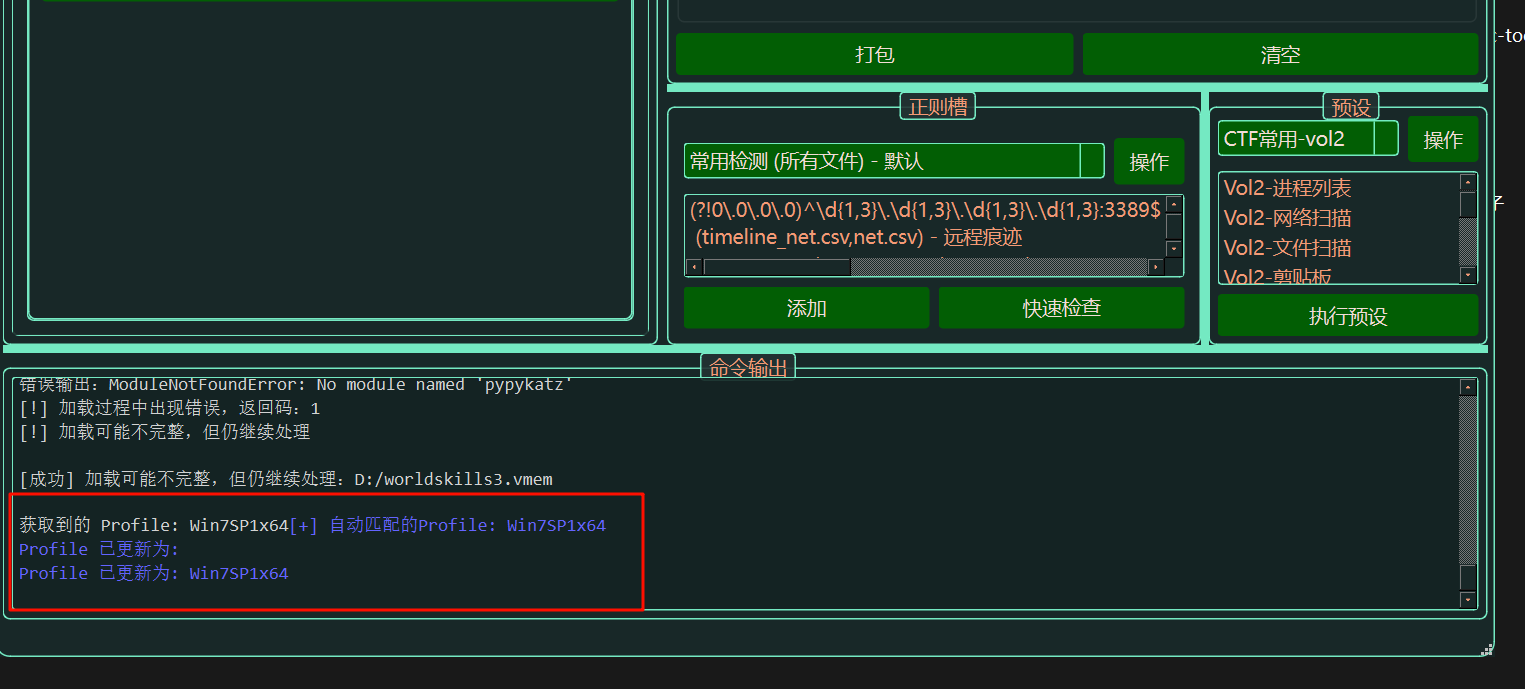

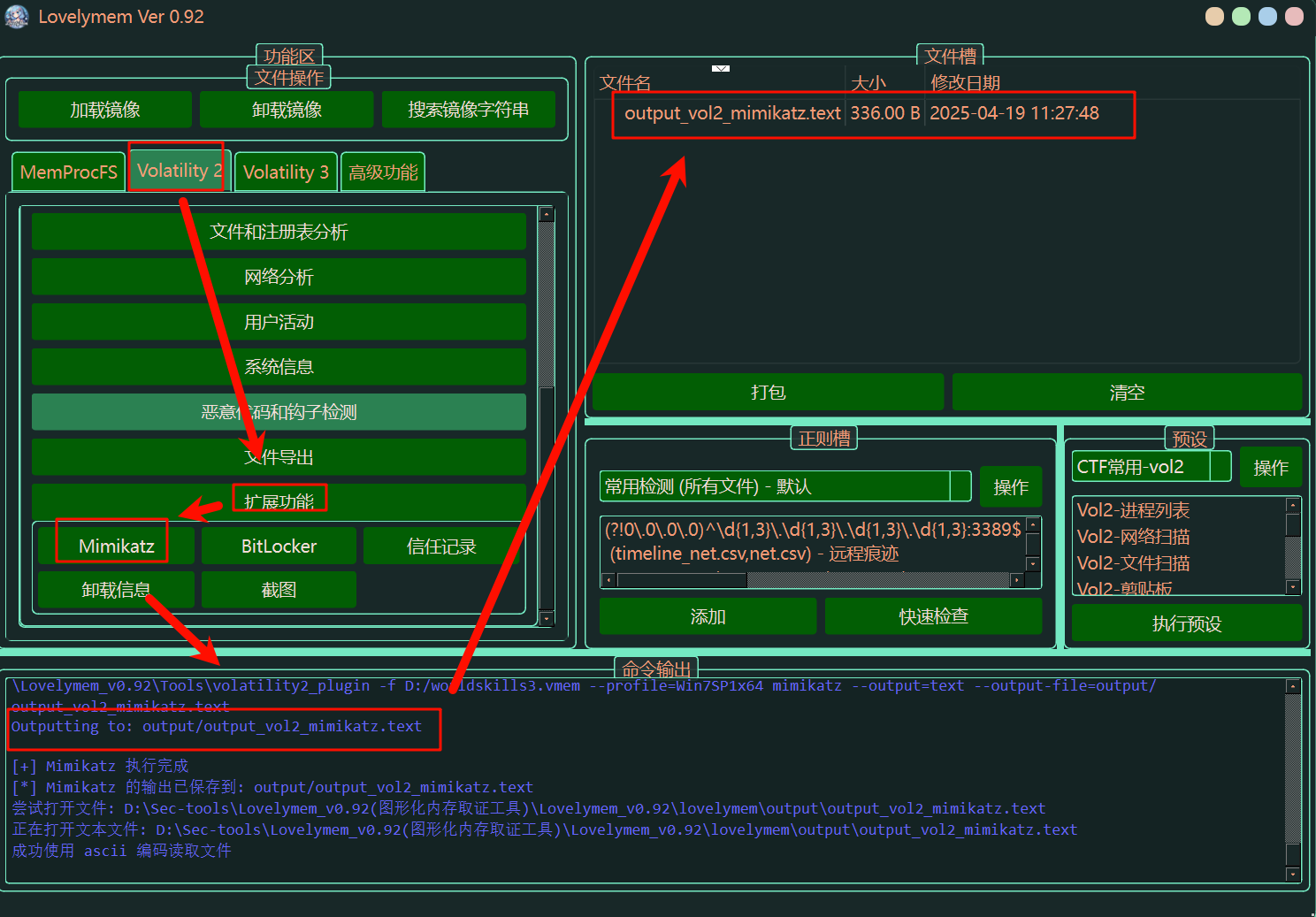

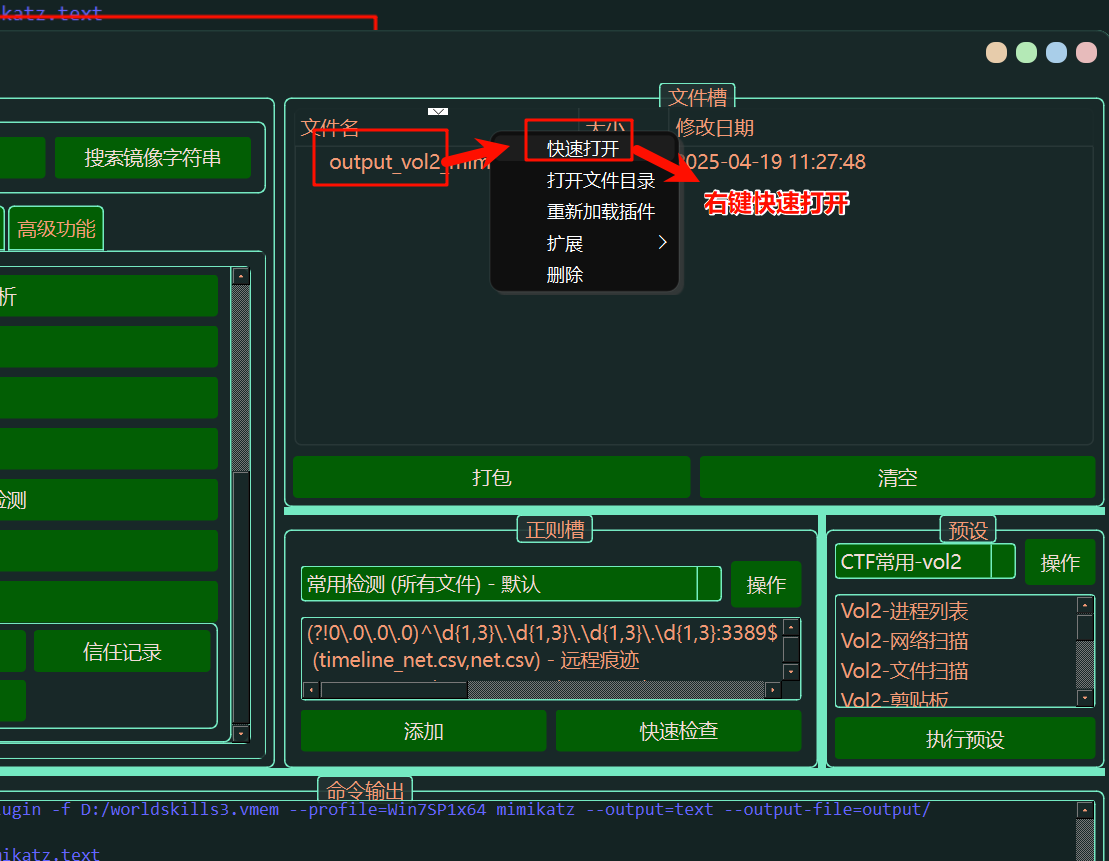

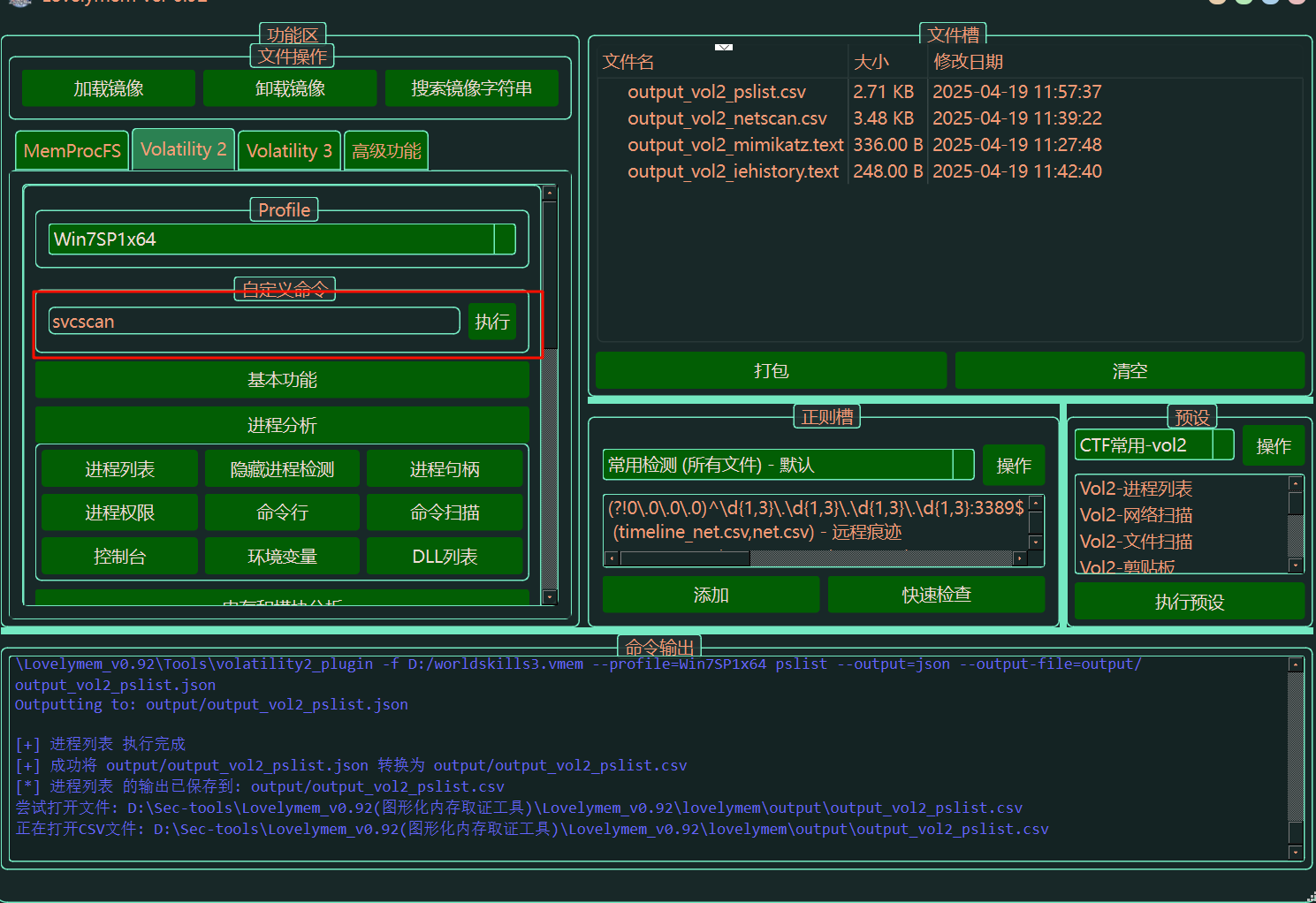

mimikatz一把梭

密码被加密解密一下

在线网站:https://www.cmd5.com/

flag{admin,dfsddew}

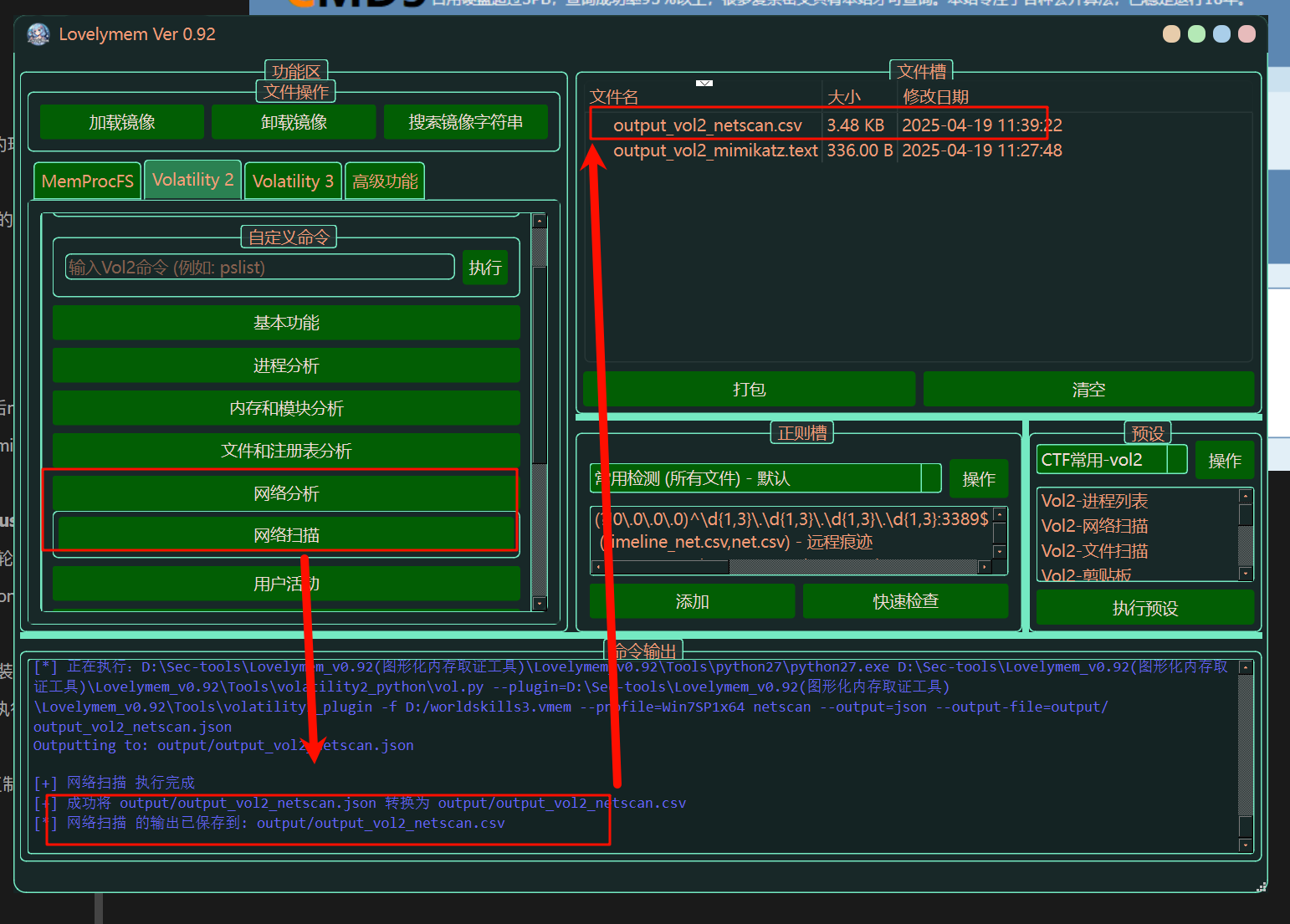

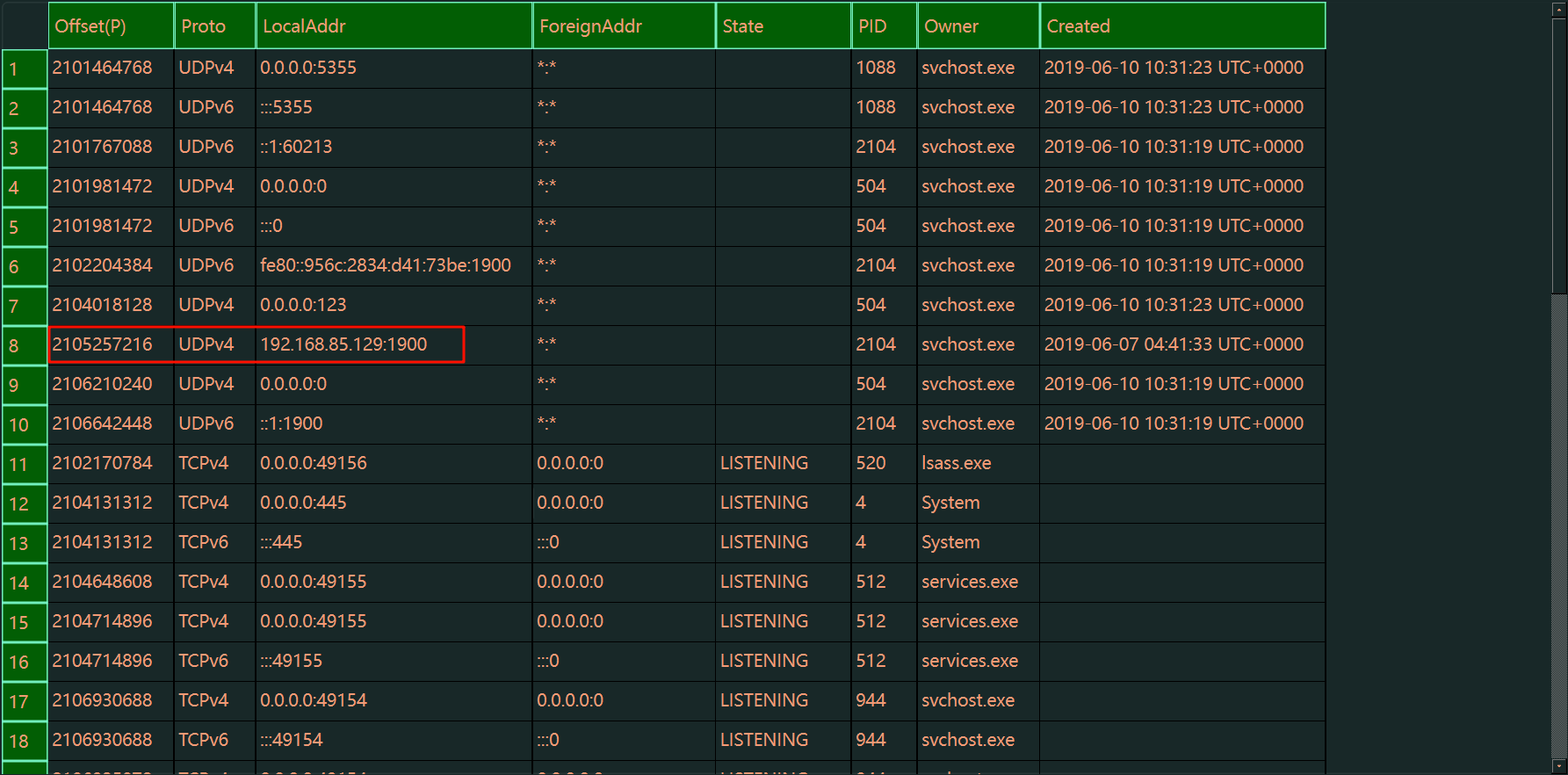

2、获取当前系统 ip 地址,以 Flag{ip}形式提交;

通过扫描网络进程看到主机在和另一个IP互动,得到主机IP

flag{192.168.85.129}

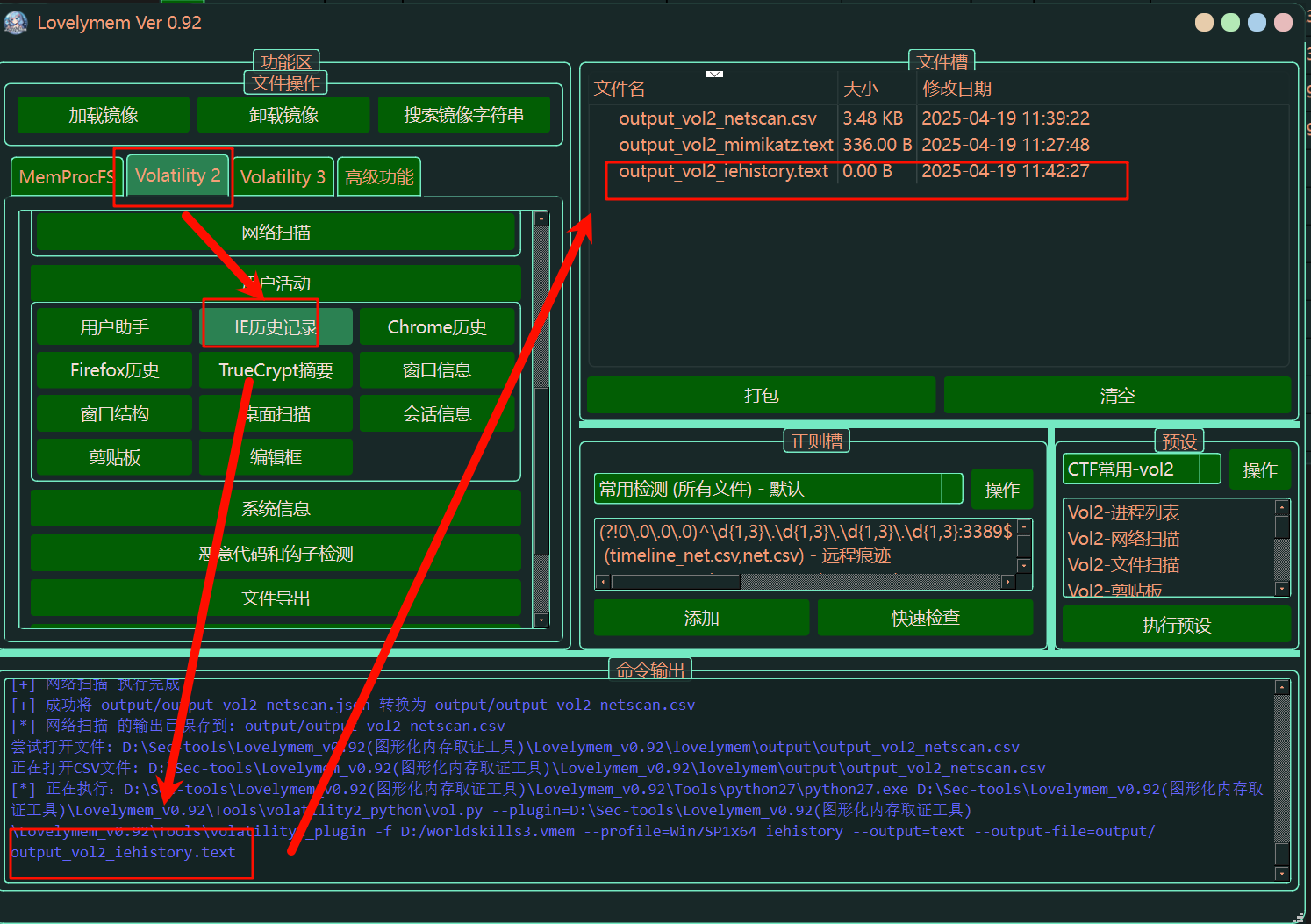

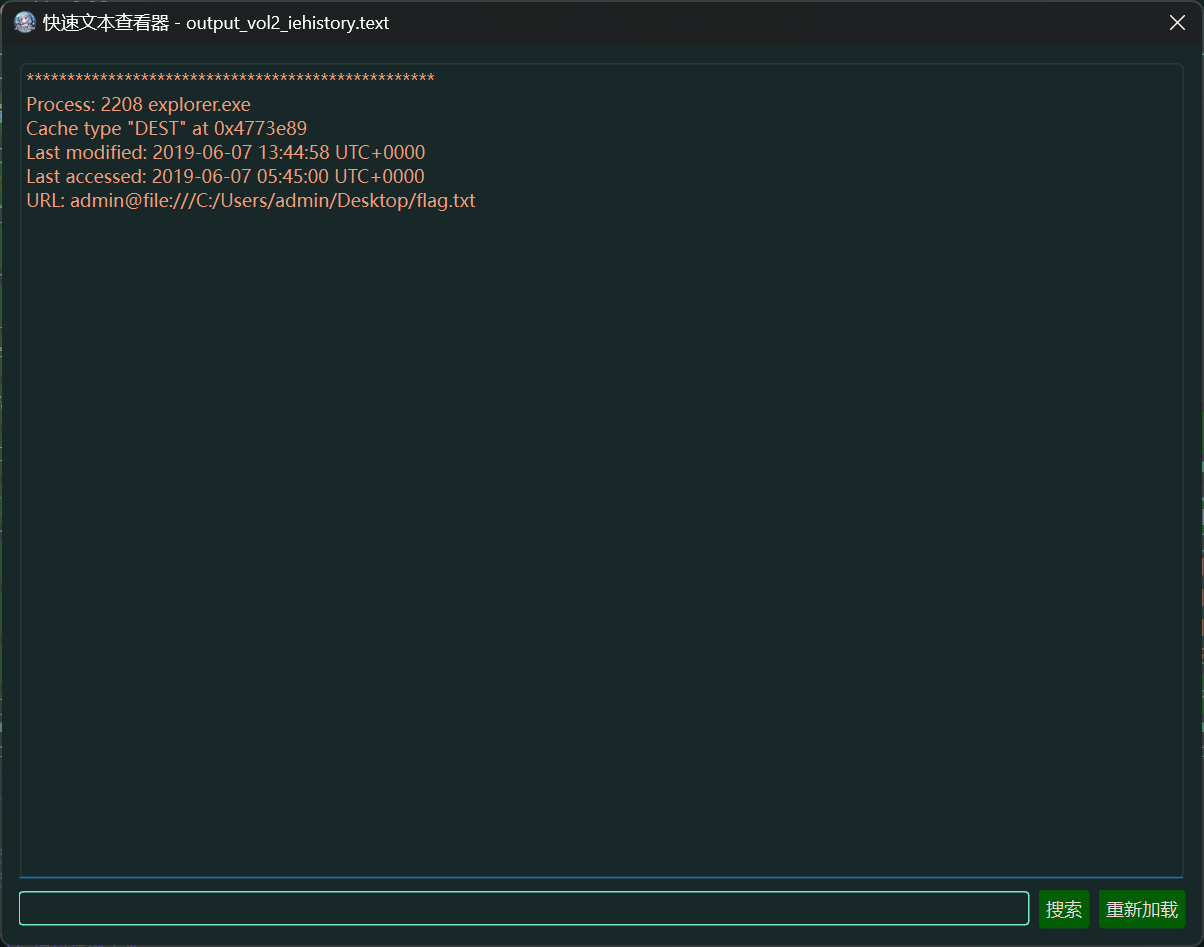

3、获取当前系统浏览器搜索过的关键词,作为 Flag 提交

flag{admin@file:///C:/Users/admin/Desktop/flag.txt}

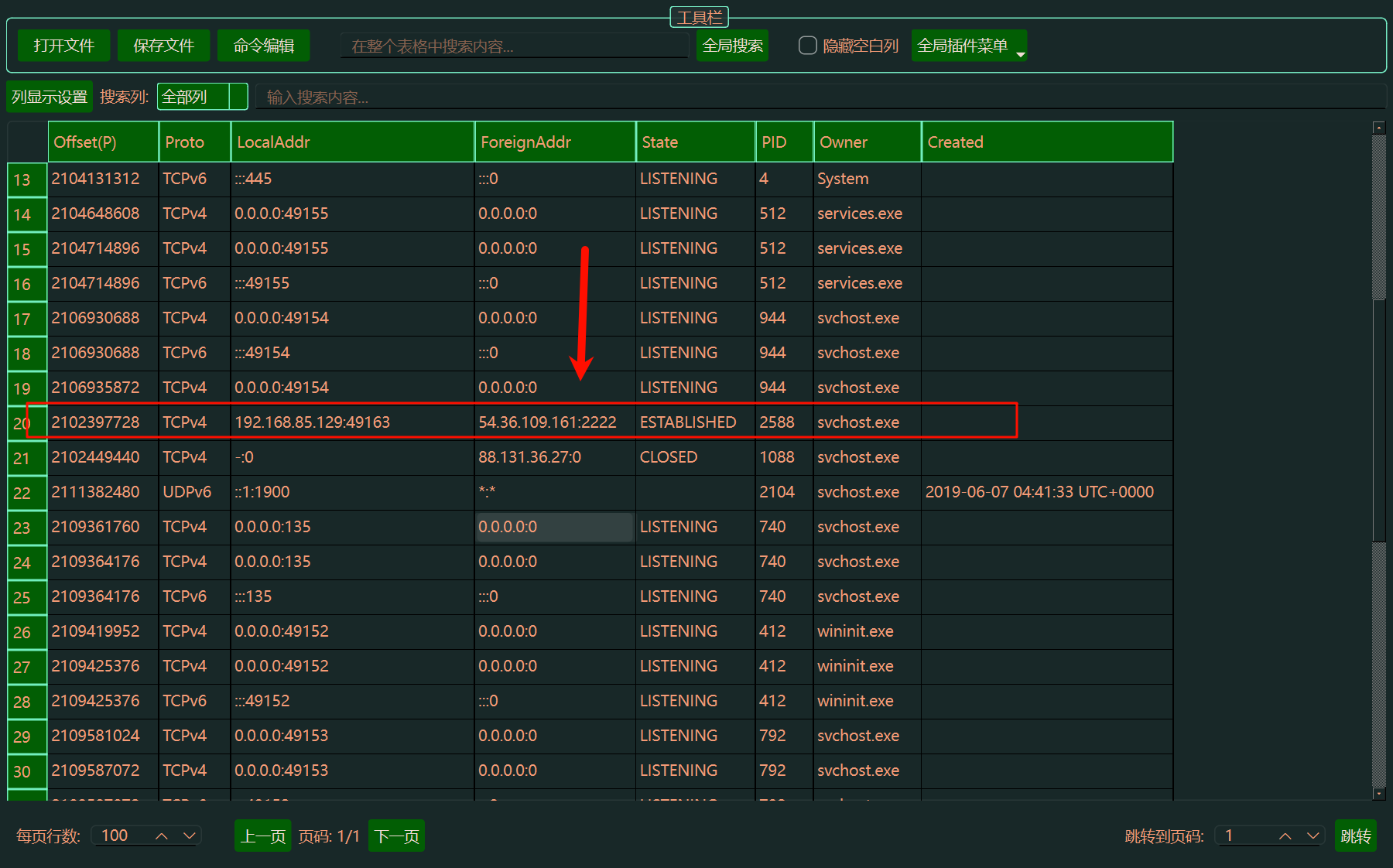

4、当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;

挖矿进程,既然是挖矿那肯定是和主机能通信建立了连接的,在前面看了和主机建立连接的就一个

flag{54.36.109.161:2222}

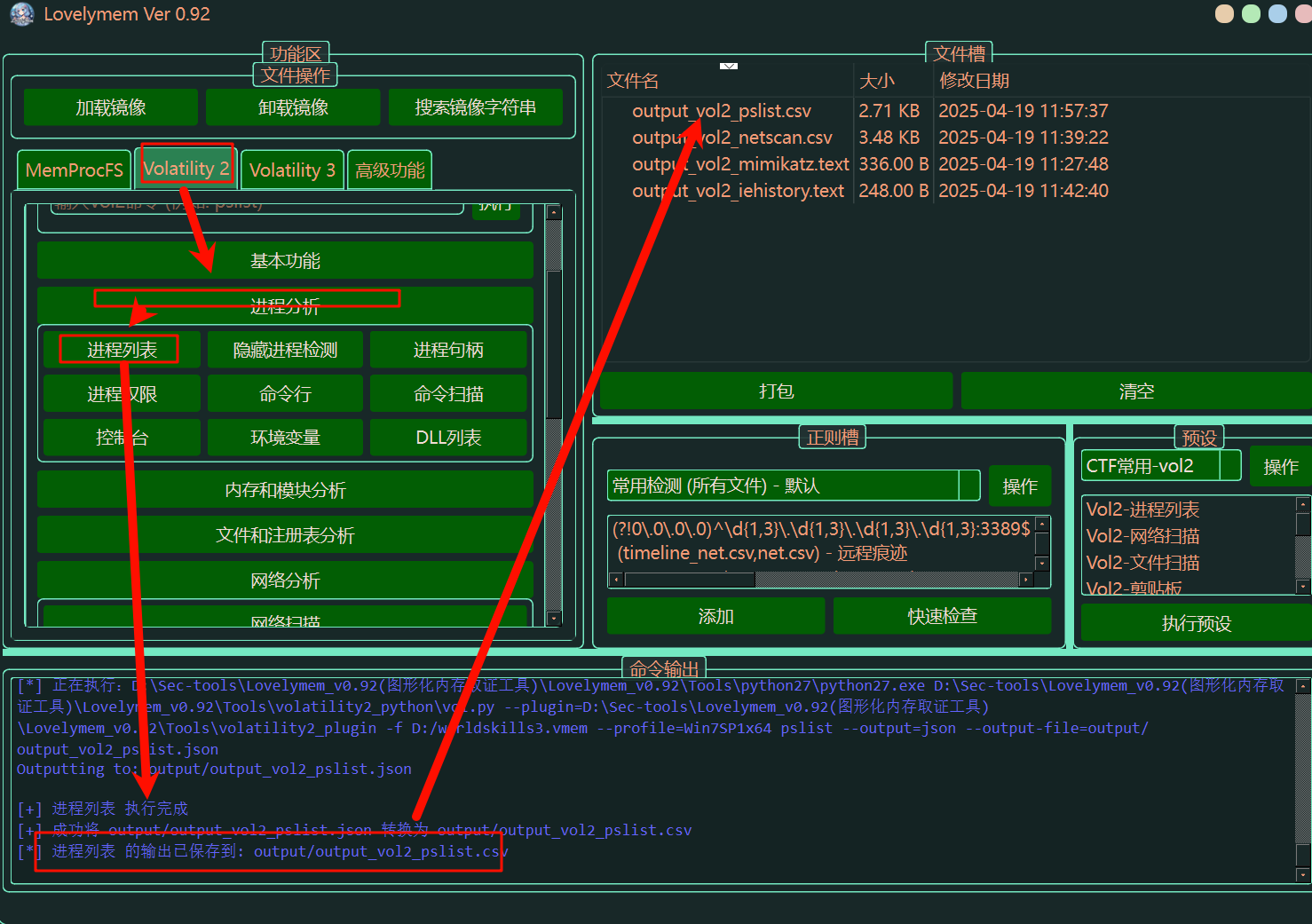

5、恶意进程在系统中注册了服务,请将服务名以 Flag{服务名}形式提交。

通过进程列表找到父进程(ppid)

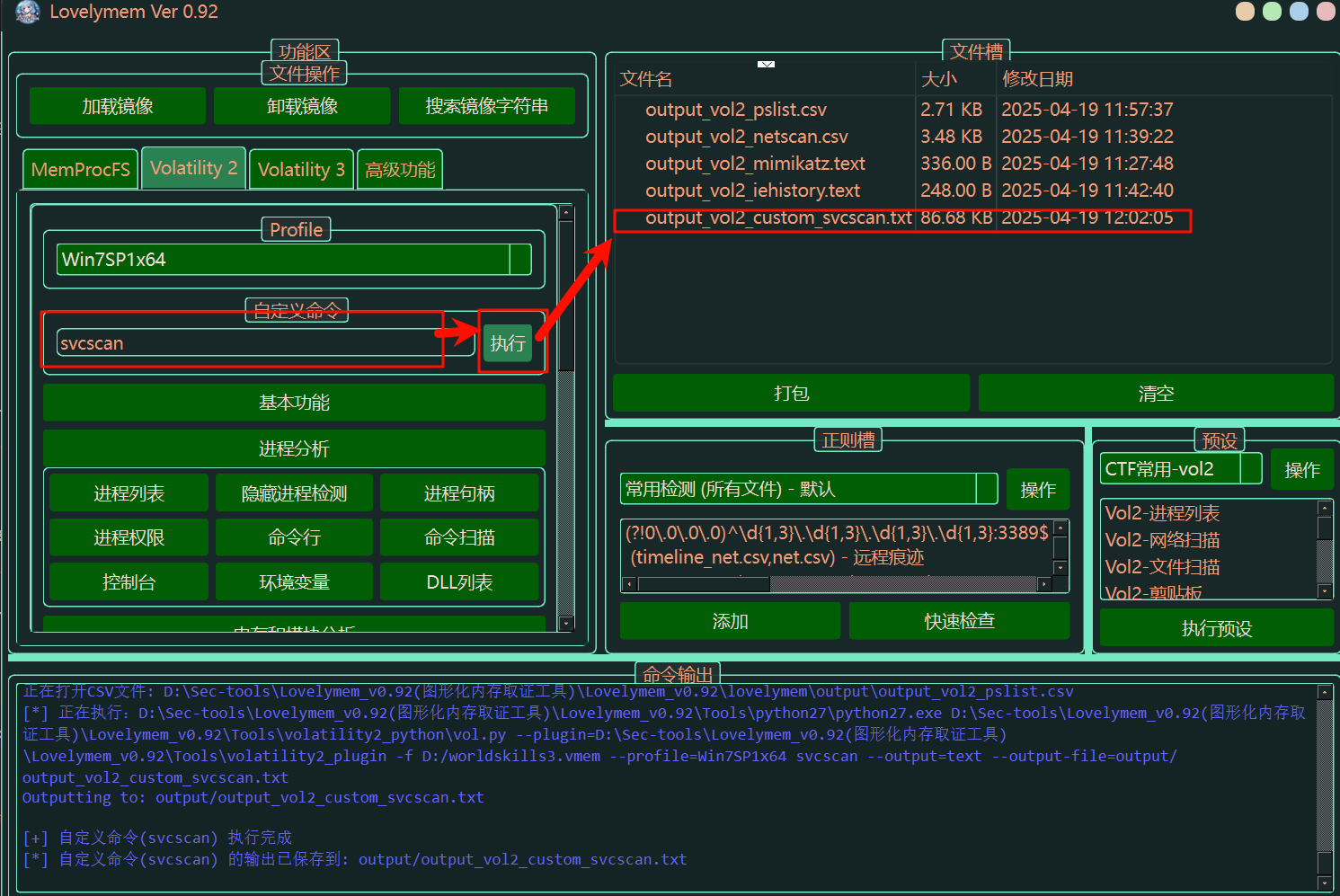

查找服务加过滤,得到服务名

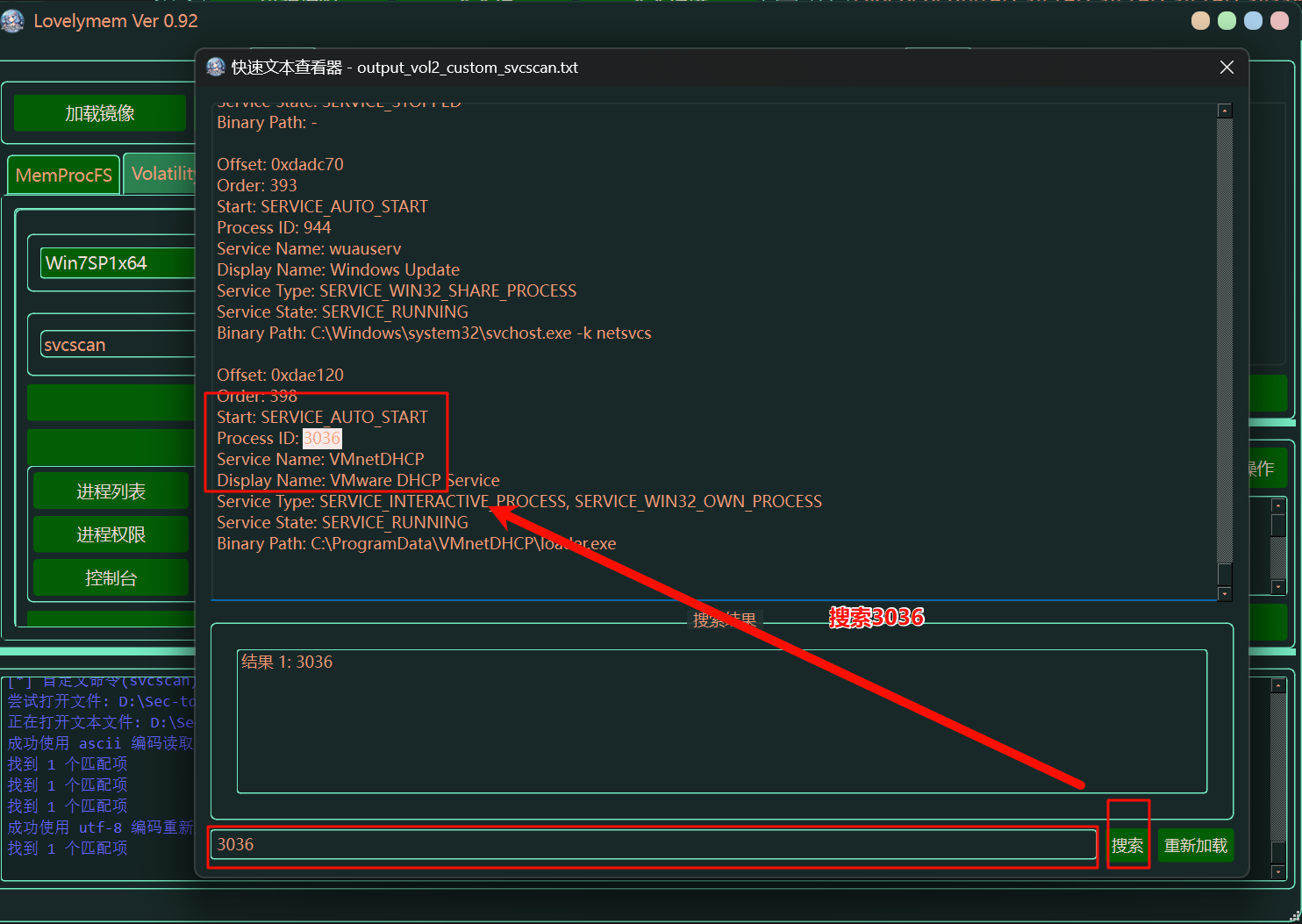

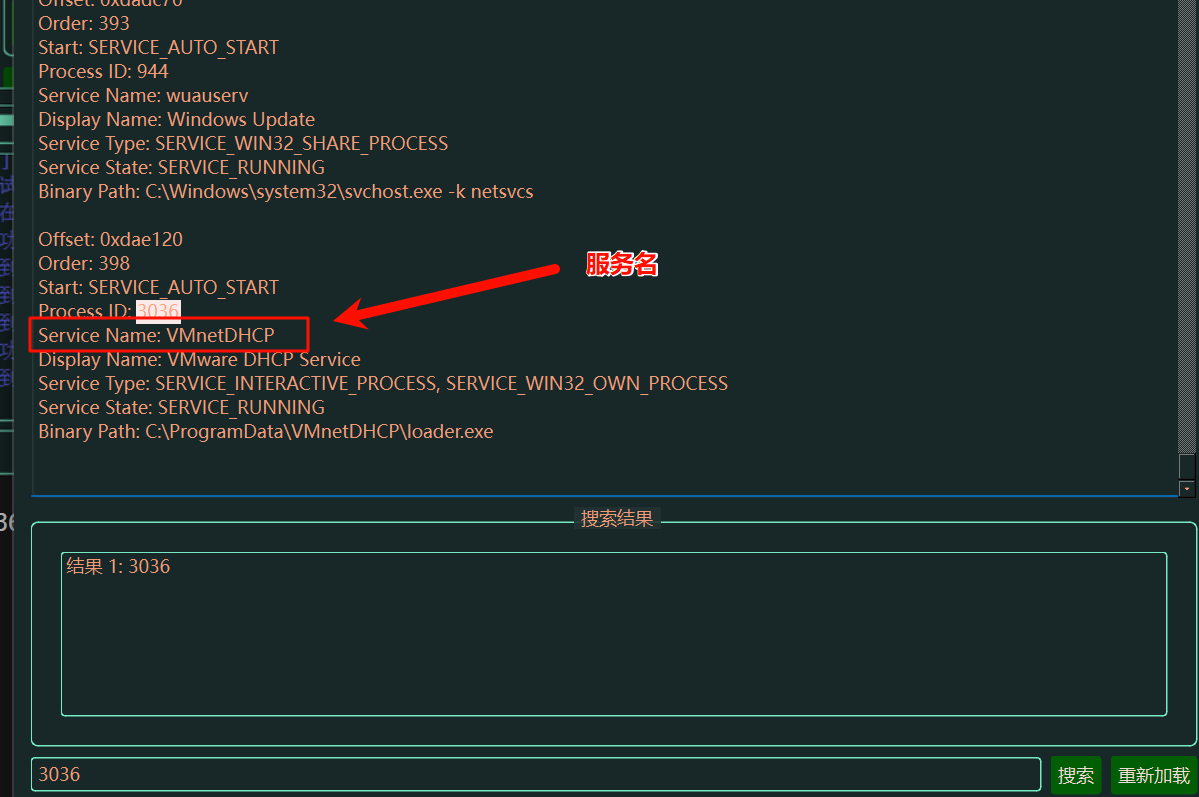

3036是恶意进程的PPID,在搜索进程那里搜索这个,这个工具显示可以找到,但是无法直接跳转到这个3306的位置

从中可以看到服务名是VMnetDHCP

flag{VMnetDHCP}

实战2:SERVER-2008-20241220-162057

1.请找到rdp连接的跳板地址

flag格式 flag{1.1.1.1}

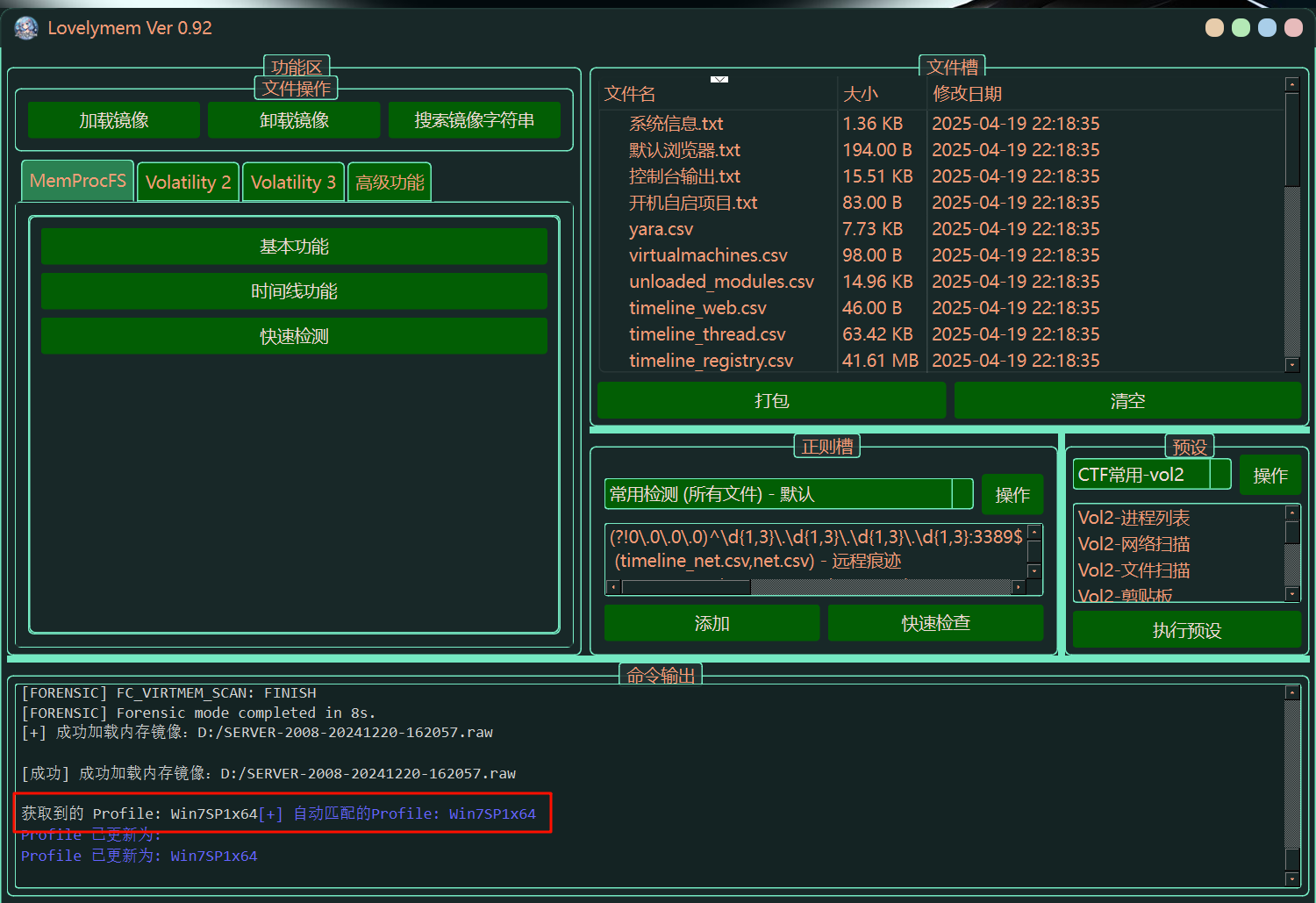

先加载镜像

注意题目里面给到的信息,跳板=和主机建立连接,rdp默认运行端口是3389。查看一下和主机建立连接的端口和IP,这些端口服务很重要,列个表出来可以收藏,以后打靶机或者应急响应取证什么的都会遇到。