网络基础10 :ACL真机实验

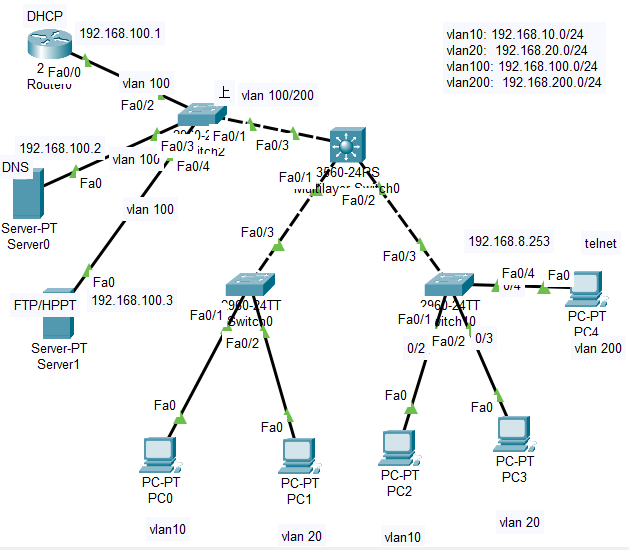

实验拓扑核心要素

设备:三层交换机(如 Cisco 3560)

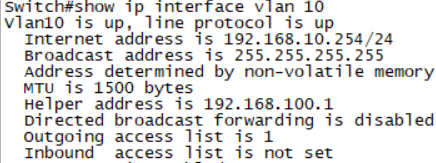

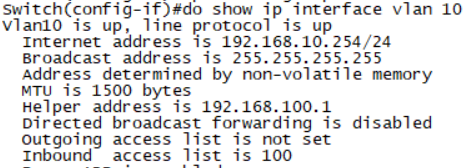

目标接口:VLAN 10(SVI 接口)

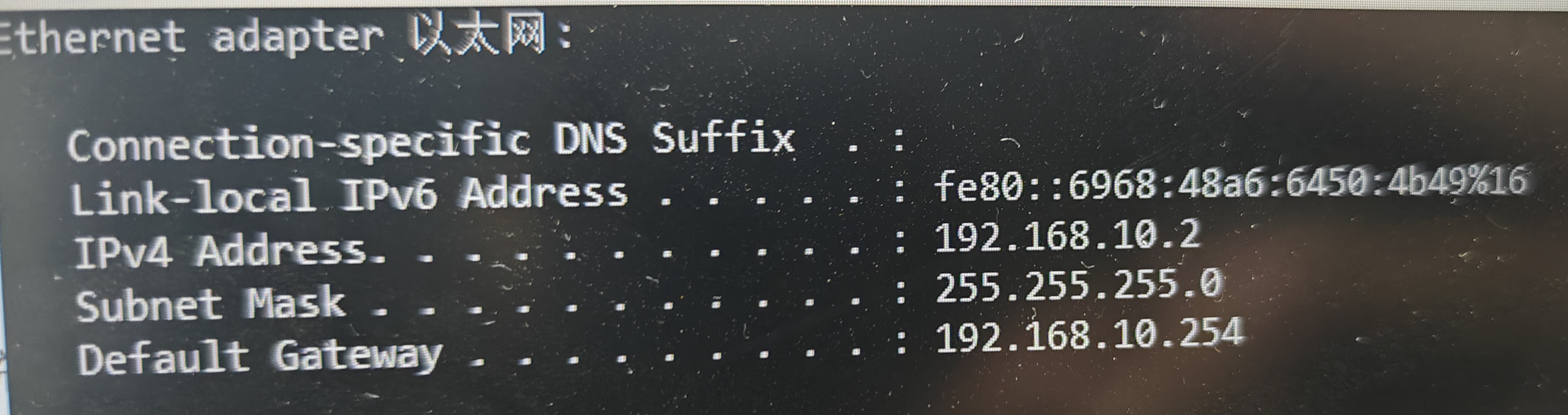

IP 规划:VLAN 10 子网假设为

192.168.10.0/24

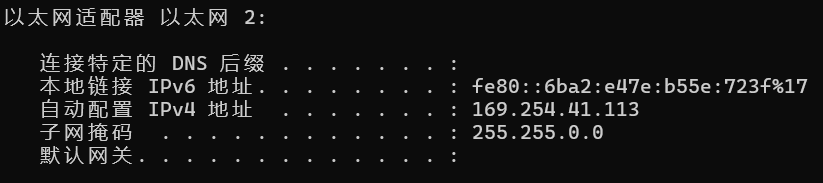

4.真机连接:

ACL 配置步骤与示

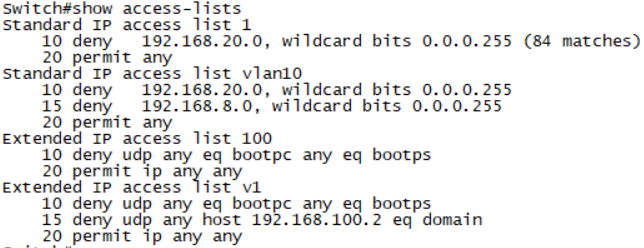

1. 标准 ACL(基于源 IP)

场景:禁止 VLAN 10 与VLAN 20通信

Switch(config)#access-list 1 deny 192.168.20.0 0.0.0.255 Switch(config-std-nacl)#20 permit any Switch(config)#interface vlan 10 Switch(config-if)#ip access-group 1 out

2. 命名标准 ACL(功能同标准 ACL,但可命名)

场景:禁止 VLAN 10 与VLAN 20通信,禁止访问192.168.8.253的网关(telnet服务)

Switch(config)#ip access-list standard vlan10 Switch(config-std-nacl)#10 deny 192.168.20.0 0.0.0.255 Switch(config-std-nacl)#20 permit any Switch(config-std-nacl)#15 deny 192.168.8.0 0.0.0.255 Switch(config)#interface vlan 10 Switch(config-if)#ip access-group vlan10 out

3. 标准扩展 ACL(基于协议/端口)

场景:禁止 VLAN 10 获取DHCP服务

Switch(config)#access-list 100 deny udp any eq 68 any eq 67

Switch(config)#access-list 100 permit ip any any

Switch(config)#interface vlan 10

Switch(config-if)#ip access-group vlan10 in

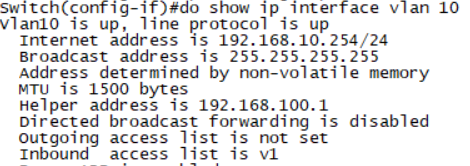

4. 命名扩展 ACL(功能同扩展 ACL,支持编辑)

场景:禁止 VLAN 10 获取DHCP服务,禁止获取DNS服务

Switch(config)#ip access-list extended v1

Switch(config-ext-nacl)#10 deny udp any eq 68 any eq 67

Switch(config-ext-nacl)#15 deny udp any host 192.168.100.2 eq 53

Switch(config-ext-nacl)#20 permit ip any any

Switch(config)#interface vlan 10

Switch(config-if)#ip access-group v1 in

关键注意事项

ACL 方向选择:

in:过滤进入 VLAN 10 的流量(如外部访问内部)out:过滤从 VLAN 10 发出的流量(如内部访问外部)

三层交换机特殊性:

ACL 需应用在 SVI 接口(VLAN 10),而非物理接口。

确保启用 IP 路由:

ip routing

ACL 隐含规则:

末尾默认

deny all,需显式添加permit放行必要流量。

命名 ACL 优势:

支持增量编辑(如添加/删除单条规则)

名称更具可读性(如

VLAN10_DHCP)

验证命令:

show access-lists ! 查看所有 ACL show ip interface vlan 10 ! 检查 ACL 应用状态

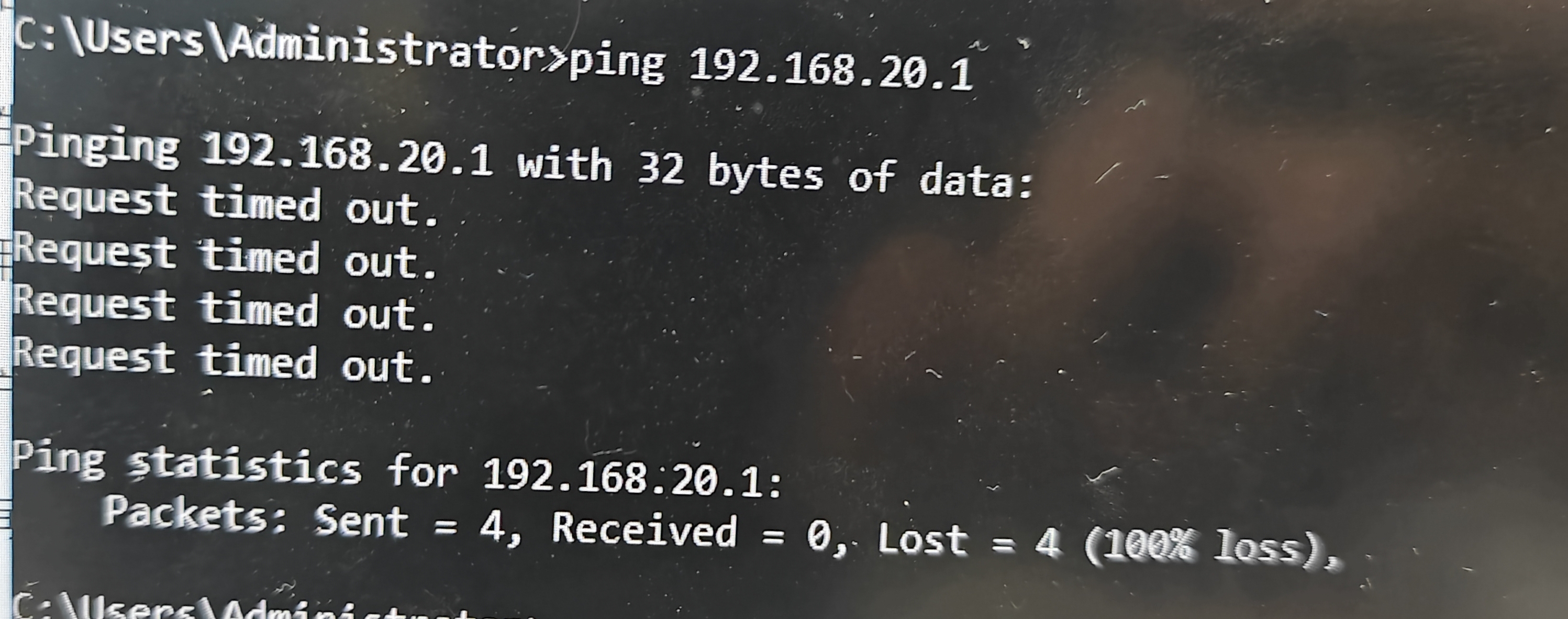

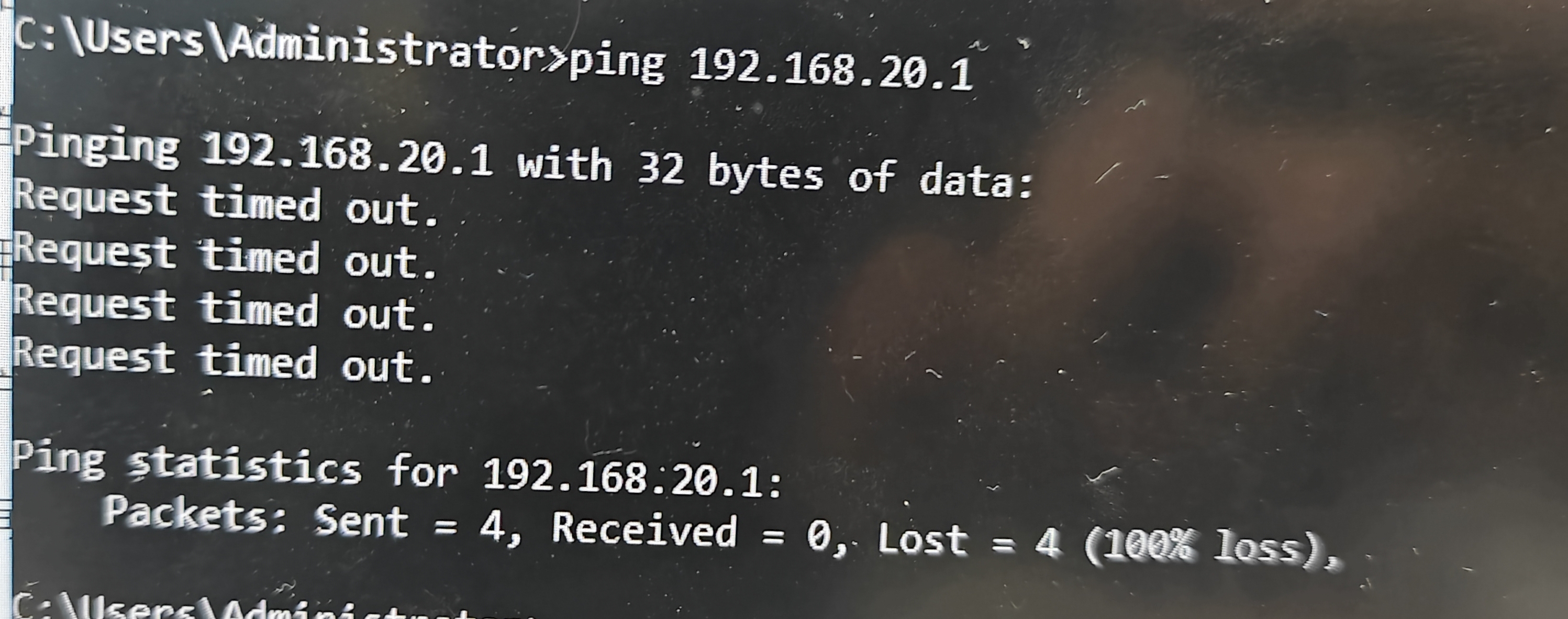

6.真机验证:

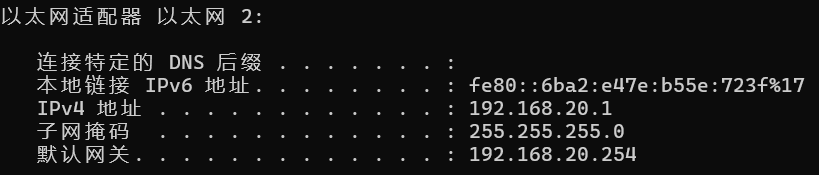

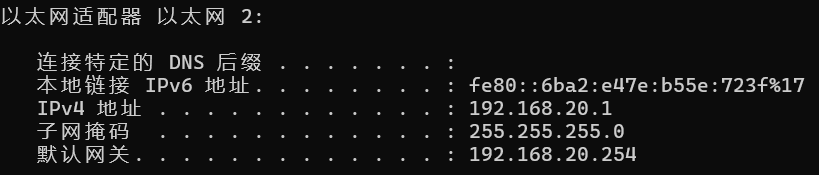

(1)传统标准 ACL:vlan 10 ping不通 vlan 20

(2)命名标准 ACL:vlan 10 ping不通 vlan 20,ping网关192.168.8.253没做。

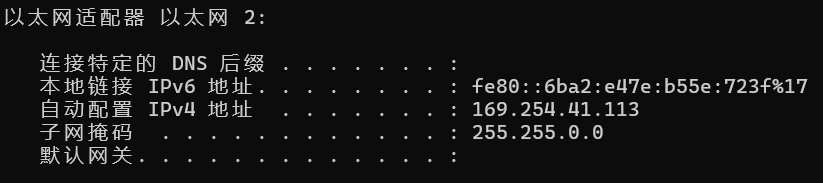

传统扩展 ACL:原本可以通过DHCP获取IP地址,用了传统扩展ACL(名为:100)就不能获取IP地址。

命名扩展 ACL:原本可以通过DHCP获取IP地址,用了ACL(名为:v1)就不用获取IP地址。(DNS服务器验证没做)

实验结论

标准 ACL:适用于简单源 IP 过滤,但灵活性低。

扩展 ACL:精细控制(IP/端口/协议),推荐用于安全策略。

命名 ACL:优于编号 ACL,便于维护和扩展。

三层交换机 ACL:需结合 SVI 接口及路由功能部署,是隔离 VLAN 流量的核心工具。

配置建议:生产环境中优先使用 命名扩展 ACL,在保证功能完备性的同时提升可管理性