【HW系列】—安全设备介绍(开源蜜罐的安装以及使用指南)

文章目录

- 蜜罐

- 1. 什么是蜜罐?

- 2. 开源蜜罐搭建与使用

- 3. HFish 开源蜜罐详解

- 安装步骤

- 使用指南

- 关闭方法

- 总结

蜜罐

1. 什么是蜜罐?

蜜罐(Honeypot)是一种主动防御技术,通过模拟存在漏洞的系统或服务(如数据库、Web服务器等)诱骗攻击者入侵,从而捕获攻击行为、分析攻击工具和意图。其核心价值包括:

- 欺骗攻击者:伪装成高价值目标,延缓真实系统的攻击;

- 收集威胁情报:记录攻击者的IP、操作命令、攻击工具等数据;

- 增强防护能力:基于攻击数据优化真实系统的安全策略。

蜜罐分类

2. 开源蜜罐搭建与使用

通用步骤

- 选择蜜罐类型:根据需求选低/中/高交互蜜罐(如HFish属中低交互)。

- 部署环境:

- 隔离网络区域(如DMZ区),避免影响真实业务;

- 配置防火墙规则,仅开放蜜罐端口(如4433、4434)。

- 数据监控:接入SIEM系统或日志服务器,实时分析攻击数据。

💡 注意事项:蜜罐需定期更新漏洞模拟策略,防止被反利用。

3. HFish 开源蜜罐详解

基本信息

- 定位:社区免费蜜罐,专注企业内网威胁检测与外网攻击感知;

- 架构:B/S模式,分管理端(数据分析)和节点端(部署蜜罐服务);

- 支持场景:

- 90+种蜜罐服务(OA系统、数据库、网络设备等);

- 实时告警(邮件/钉钉/企业微信)。

安装步骤

以 kali linux为例:

- 环境准备:

进入Root权限

sudo su

- 一键安装:

bash <(curl -sS -L https://hfish.net/webinstall.sh)

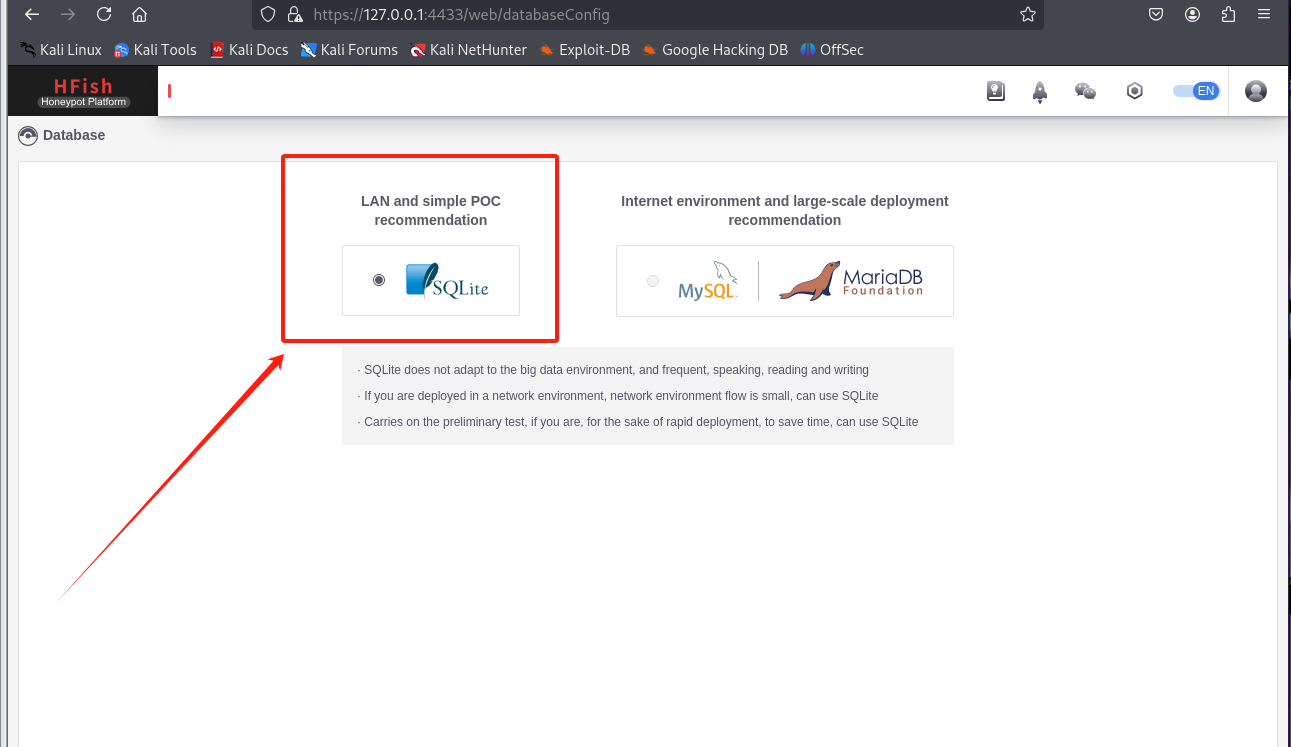

输入 1 完成安装。

- 登录管理端:

- kali里访问 https://127.0.0.1:4433/web/,默认账号 admin,密码 HFish2021。

- kali里访问 https://127.0.0.1:4433/web/,默认账号 admin,密码 HFish2021。

使用指南

- 配置蜜罐服务:

- 进入 环境管理 → 节点管理,删除默认SSH蜜罐,添加高交互SSH蜜罐;

- 在 模板管理 中新建模板(如“test”),添加通达OA蜜罐。

- 攻击模拟与监控:

- 用 nmap 扫描蜜罐端口(如 nmap -p22 [IP]);

- 通过弱口令工具爆破SSH,登录后执行命令(如 ls);

- 在 威胁感知 → 攻击列表 查看攻击来源、执行命令记录。

- 数据应用:

- 威胁实体:统计攻击者使用的账号密码;

- 联动防御:将攻击IP加入防火墙黑名单。

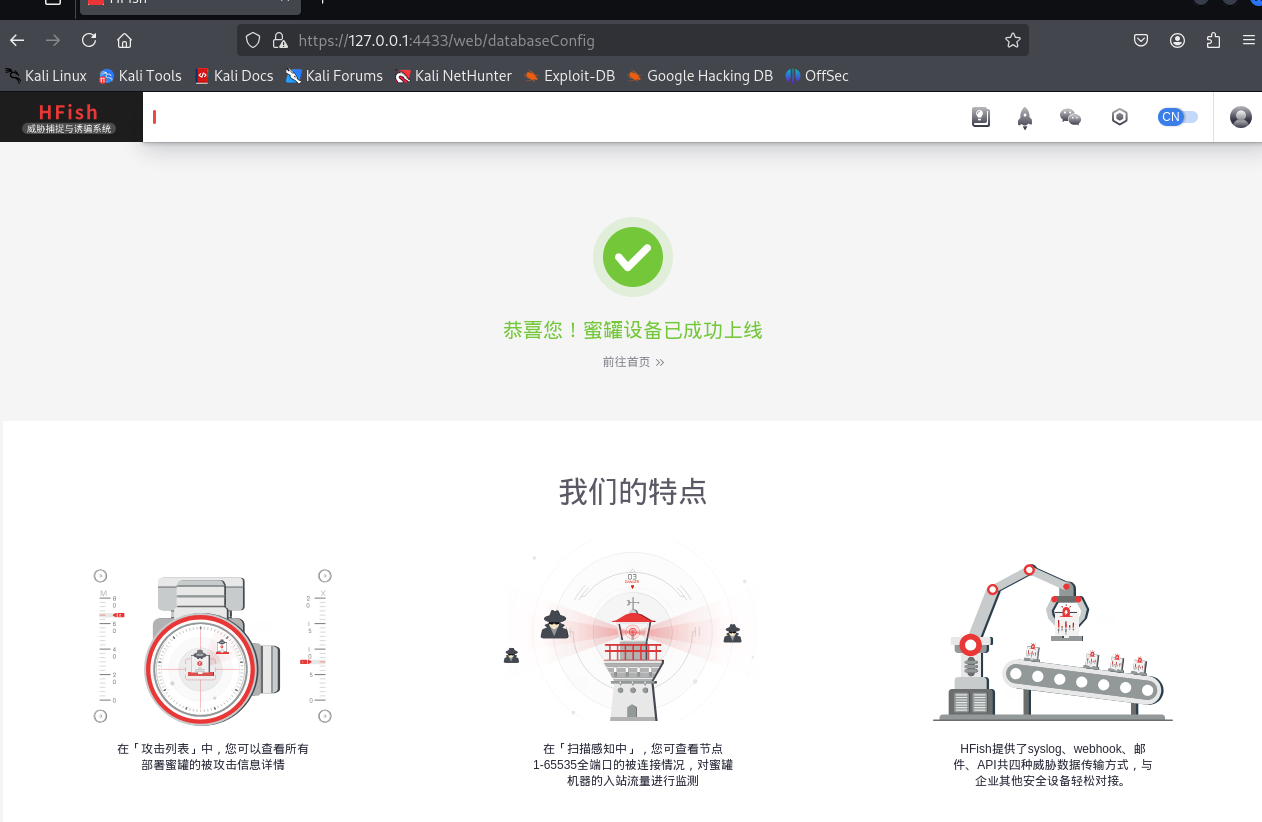

然后点击前往首页

点击大屏可以看到态势感知

返回首页,观察我们的威胁感知

- 攻击列表:谁在攻击你

- 扫描感知:谁在扫描你

- 失陷感知:谁把蜜罐打破了

然后点击我们的节点管理,可以查看我们部署了哪些蜜罐

我们可以在本机对kali的端口进行渗透测试,如打开一个海康威视的网站端口,随便输入点内容进行登录

在我们的攻击来源里就可以看见我们的测试反馈,体现蜜罐的捕获攻击行为的功能

关闭方法

-kali Linux系统:

ps ax | grep ./hfish | grep -v grep # 查看进程

kill -9 1557399 # 结束进程,这两个都要结束adawdda

总结

蜜罐是主动防御体系的核心组件,HFish 凭借低资源消耗、多场景支持及简易部署,成为企业安全防护的理想选择。其核心价值在于:

- 内网失陷检测:快速发现横向移动攻击;

- 外网威胁感知:收集0day攻击特征;

- 自动化运营:减少运维成本,提升响应效率。

⚠️ 风险提示:高交互蜜罐需严格隔离,避免被攻破后成为攻击跳板。