[AD] Noxious LLMNR+DHCP+NTLMv2+Kerberos+SMB

QA

| Q | A |

|---|---|

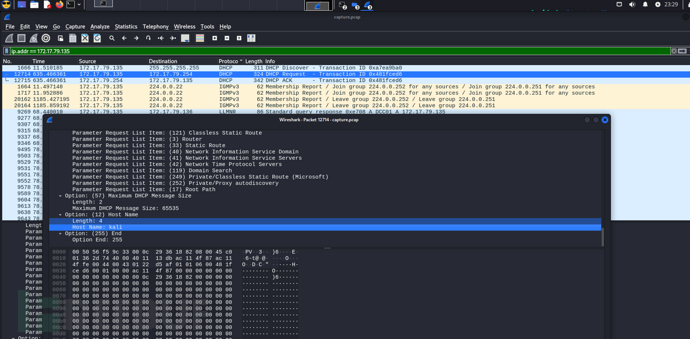

| 安全團隊懷疑 Forela 的內部網路中存在一個運行回應工具的惡意設備,以執行 LLMNR 中毒攻擊。請尋找該機器的惡意 IP 位址。 | 172.17.79.135 |

| 惡意機器的主機名稱是什麼? | kali |

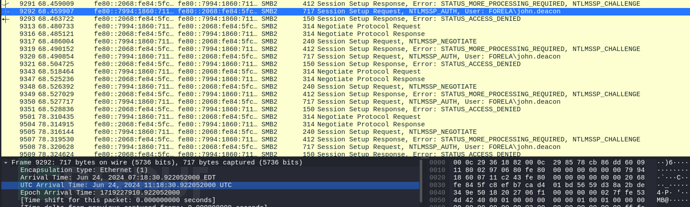

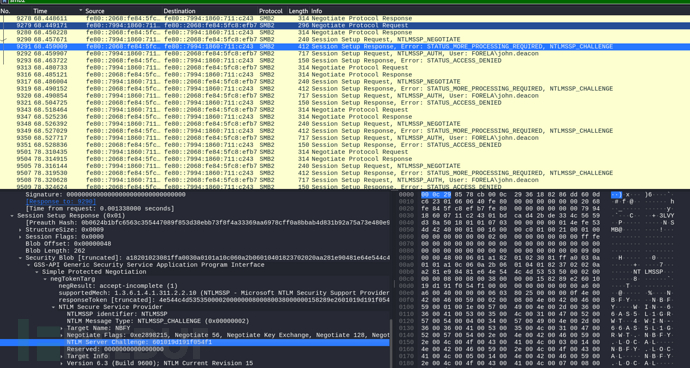

| 現在我們需要確認攻擊者是否捕獲了用戶的哈希值並且它是否可以破解! !捕獲哈希值的用戶名是什麼? | john.deacon |

| 在 NTLM 流量中,我們可以看到受害者憑證被多次中繼到攻擊者的機器。第一次捕獲哈希值是什麼時候? | 2024-06-24 11:18:30 |

| 受害者在導航到文件共享時犯了什麼拼字錯誤導致他的憑證被洩露? | DCC01 |

| 為了取得受害者使用者的實際憑證,我們需要將 ntlm 協商套件中的多個值拼接在一起。 NTLM 伺服器質詢值是多少 | 601019d191f054f1 |

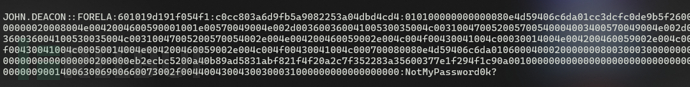

| 現在做一些類似的事情來找到 NTProofStr 值。 | c0cc803a6d9fb5a9082253a04dbd4cd4 |

| 為了測試密碼複雜性,請嘗試從封包擷取中找到的資訊中恢復密碼。這是至關重要的一步,因為透過這種方式我們可以發現攻擊者是否能夠破解它以及破解速度有多快。 | NotMyPassword0k? |

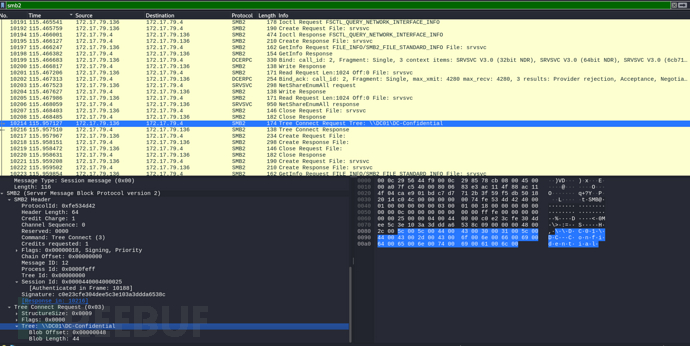

| 為了了解有關該事件的更多背景信息,受害者試圖導航到的實際文件共享是什麼? | \\DC01\DC-Confidential |

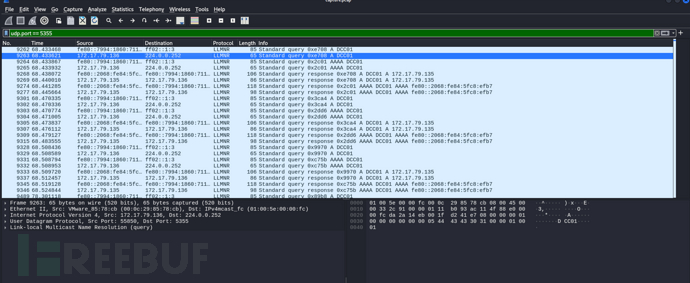

TASK1 : LLMNR

LLMNR(Link-Local Multicast Name Resolution)是一種在本地區域網中進行名稱解析的協議,當 DNS 無法解析時,系統會透過 UDP 5355 廣播請求,詢問其他裝置是否知道該名稱的 IP 位址。由於 LLMNR 沒有認證機制,任何設備都能回應,這使它容易被攻擊者利用進行名稱欺騙和攔截 NTLM 認證,造成憑證外洩。

udp.port == 5355

TASK2:DHCP

檢索有關於攻擊者ip

ip.addr == 172.17.79.135

TASK3:NTLM

泄露NTLM會通過SMB協議

smb2

john.deacon

TASK4

第一次泄露NTLM

2024-06-24 11:18:30

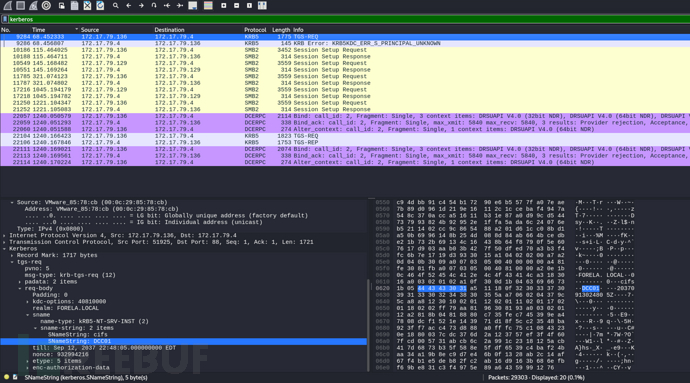

TASK5:Kerberos TGS-REQ

TGS-REQ(Ticket Granting Service Request)是 Kerberos 認證流程中的一個請求階段,是用戶端向 KDC(Key Distribution Center)申請特定服務票證(service ticket)的請求。

由於LLMNR投毒成功,客戶端會啟動 SMB 連接到攻擊者,再進行Kerberos 身份驗證。

kerberos

DCC01

TASK6: NTLM-server challenge

Server Challenge 是伺服器產生的一個隨機 8-byte 數值,用來驗證使用者是否知道正確的密碼 hash。

smb2

601019d191f054f1

TASK7:NTproofstring

當你在做 NTLMv2 認證時,伺服器會給你一個 challenge(隨機值),你要計算一段加密結果來證明你知道密碼。這段加密結果,就是 NTProofString。

如果你算不出正確的 NTProofString,伺服器就知道你密碼錯了,認證失敗。

c0cc803a6d9fb5a9082253a04dbd4cd4

TASK8:重構NTLMv2

標準格式:

USERNAME::DOMAIN:SERVER_CHALLENGE:NT_PROOF_STRING+BLOB:0101000000000000........

john.deacon::FORELA:601019d191f054f1:c0cc803a6d9fb5a9082253a04dbd4cd4:010100000000000080e4d59406c6da01cc3dcfc0de9b5f2600000000020008004e0042004600590001001e00570049004e002d00360036004100530035004c003100470052005700540004003400570049004e002d00360036004100530035004c00310047005200570054002e004e004200460059002e004c004f00430041004c00030014004e004200460059002e004c004f00430041004c00050014004e004200460059002e004c004f00430041004c000700080080e4d59406c6da0106000400020000000800300030000000000000000000000000200000eb2ecbc5200a40b89ad5831abf821f4f20a2c7f352283a35600377e1f294f1c90a001000000000000000000000000000000000000900140063006900660073002f00440043004300300031000000000000000000

$ hashcat hashes --wordlist rockyou.txt --force

NotMyPassword0k?

TASK9

\\DC01\DC-Confidential